Unbeaufsichtigte Softwareinstallation, auch Unattendent Installation genannt, ist in vielen Umgebungen Standard. Aber wie geht das? Mit einem MSI ist es einfach, aber nicht alles gibt es als MSI-Paket. Viele Anwendungen bringen aber ihre eigenen Methoden mit. Da ich das auch öfters mal benötige, hier mal eine kleine Sammlung für die für mich wichtigeren Programme.

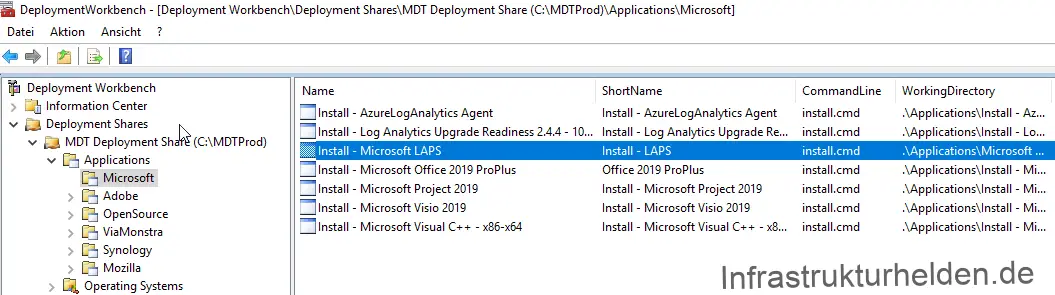

Dabei spielt das keine Rolle, ob dies für den MDT, SCCM, Intune oder Skriptbasierten Software Installation genutzt wird. In meinem Fall habe ich mir das für meinen Test MDT rausgesucht und dort eingerichtet.

Mein Tipp

Wenn Sie für die Automatische Installation die Software zusammenstellen, erzeugen Sie sich einen Wrapper. Das ist eine CMD-Datei, die den Auszuführenden Befehl enthält. Dann können Sie die Installationsroutine einfacher testen, und das ganze ggf. noch an anderer Stelle „Recyclen“, zum Beispiel bei Systemen, die nicht mit dem MDT installiert werden. Weitere Sinnvolle Wrapper könnten eine Update.cmd oder eine unistall.cmd sein.

Microsoft Anwendungen

Local Administrator Password Service (LAPS)

Eine Anleitung zum Einrichten von LAPS findet ihr hier. Da LAPS als MSI Paket vorliegt, ist es sehr einfach:

msiexec /i LAPS.x64.msi /quiet

Weitere Parameter werden nicht gebraucht, da Microsoft eine gute Auswahl der Standardwerte getroffen hat.

Microsoft Office 2019 ProPlus / Microsoft Office 2016 (Klick-to-run) / Office 365 ProPlus (klick-to-run) / Microsoft Project 2019 / Microsoft Visio 2019

Bei Microsoft Office mit Klick-to-Run wird es etwas aufwendiger. Oft kommt die Frage, muss es den Klick-to-Run sein? Kommt drauf an, Office 2019 und Office365 gibt es nicht mehr als MSI-Paket. Die Installation erfolgt nur per Klick-to-Run und dem Office-Bereitstellungstools. Hier benötigen wir mehrere Dinge zur Installation:

- Eine Dateifreigabe zum Bereitstellen der Daten

- Eine Konfigurationsdatei

- Ein Installations-Wrapper

- Ein Update-Wrapper um die Freigabe zu aktualisieren

Wer noch nicht mit dem Office-Bereitstellungstool (ODT) gearbeitet hat, dem empfehle ich einen Blick in die Dokumentation bei Docs.Microsoft.com. Hier noch ein Tipp zum Erstellen der XML-Datei, diese können Sie bequem auf Config.Office.com zusammen klicken. Ein Assistent führt Sie dort für alle Klick-To-Run kompatiblen Office Produkte durch.

Ich definiere die Freigabe mit den Installationsdateien in der XML Freigabe als UNC-Pfad.

Der Installations-Wrapper ist recht kurz, um Probleme mit Zugriffen und Netzwerkverknüpfungen in verschieden Benutzerkontexten zu vermeiden, kopiere ich die benötigten Dateien nach C:\Temp und starte sie dort.

@echo off

cd %~dp0

Robocopy . c:\Temp setup.exe *.xml /R:2 /w:10

c:

cd \temp

setup.exe /configure Office2019ProPlus.xml

Auch der Wrapper für das pflegen der Installationsfreigabe ist auch simpel:

setup.exe /download Office2019ProPlus.xml

Welches Office-Produkt in welcher Edition installiert wird, steht alles in der XML Datei.

Microsoft Visual Studio

Auch wenn es für den MDT eine kleine Erweiterung gibt, können die auch einfach Unattendet installiert werden. Einfach den Parameter „/q“ anfügen. Mein Wrapper sieht dann so aus:

Source\VS2010\vcredist_x64.exe /q

Source\VS2010\vcredist_x86.exe /q

Source\VS2012\vcredist_x64.exe /q

Source\VS2012\vcredist_x86.exe /q

Source\VS2013\vcredist_x64.exe /q

Source\VS2013\vcredist_x86.exe /q

Source\VS2017\vc_redist.x64.exe /q

Source\VS2017\vc_redist.x86.exe /q

Microsoft Azure Log Analytics – Upgrade Readiness

Ich arbeite ja auch öfters mit Log Analytics aus dem Azure. Da Upgrade Readiness zusätzliche Informationen benötigt, die ein Skript sammelt, habe ich auch hier einen Wrapper zur Paketierung gebaut. In diesem Beispiel wird das Deployment Skript verteilt. Die Dokumentation und das Skript ist auf Docs.Microsoft.com zu finden. Wichtig ist, die „RunConfig.bat“ vorher anzupassen. In meinem Beispiel wird das Skript als geplante Aufgabe montags und mittwochs, sowie direkt nach der Installation gestartet. Der Install.cmd Wrapper ist:

cd %~dp0

Robocopy . C:\Programme\ALA-UggradeReadiness *.* /R:2 /w:10

Schtasks /create /RU "SYSTEM" /SC WEEKLY /d MO,MI /TN "Log Analytics UR" /TR C:\Programme\ALA-UggradeReadiness\RunConfig.bat /ST 08:00 /ET 18:00

Schtasks /run /TN "Log Analytics UR"

Microsoft Azure Log Analytics Agent

Wer andere Lösungen aus dem Bereich Log-Analytics nutzen möchte, kommt unter Umständen nicht an dem Agenten dran vorbei. Hier muss zunächst die Datei MMASetup-AMD64.exe entpackt werden. Der Wrapper ist relativ einfach, es müssen nur die WorkspaceID und WorkspaceKey eingesetzt werden.

msiexec /i MOMAgent.msi /t MOMAgent.DEU.mst ADD_OPINSIGHTS_WORKSPACE=1 OPINSIGHTS_WORKSPACE_ID=Meine-Eigener-Workspace-ID OPINSIGHTS_WORKSPACE_KEY="Mein Geheimer Workspace Key " AcceptEndUserLicenseAgreement=1 /q

Nützliche Programme

Adobe Acrobat Reader

Um den Acrobat Reader verteilen zu dürfen, benötigen Sie eine zusätzliche Lizenzvereinbarung mit Adobe. Ich verteile bei mir den Adobe Acrobat Reader für Unternehmen. Wer dazu weitere Informationen sucht, dem empfehle ich einen Blick ins Administratoren Handbuch. Dort ist auch beschrieben wie der „CustomWizzard“ funktioniert, um die Installation anzupassen. Entpacken sie die Dateien aus dem Installer. Die MST-Datei passen Sie mit dem CustomWizzard an. Der Wrapper ist dann sehr simpel:

msiexec /i AcroRead.msi /T AcroRead.mst /q

msiexec /u AcroRdrDCUpd1901020098.msp /T AcroRead.mst /q

Google Chrome

Auch Google stellt seinen Browser schon länger für Firmen bereit. Besonders erwähnenswert ist, dass der Chrome schon seit langen über Gruppenrichtlinien gesteuert werden kann. Der Chrome-Enterprise Browser kann auf der Webseite heruntergeladen werden. In der Zip-Datei ist ein MSI-Paket, die GPO Vorlagen und die Dokumentation enthalten.

Die Installation des Paketes ist dann relativ einfach:

msiexec /i GoogleChromeStandaloneEnterprise64.msi /q

Synology Active Backup for Business Agent

Wer eine Synology NAS hat, kann diese auch als Backupsystem einsetzen. Dies muss vorher entsprechend konfiguriert werden auf dem NAS. Nach der Installation muss auch in der Software noch entsprechende Konfigurationen vorgenommen werden. Die Software gibt es bei Synology als MSI-Paket. Es wird also wieder simple:

msiexec /i "Synology Active Backup for Business Agent-2.0.3-0472-x64.msi" /q

OpenSource Software

7zip.org

Ein sehr guter OpenSource Packer. Diesen gibt es bereits als MSI zum Download. Einfach ist der Wrapper:

msiexec /i 7z1900-x64.msi /q

Mozilla Firefox

Auch Mozilla hat einen Bereich für Unternehmen. Die Full-Installer kann einfach über Parameter gesteuert werden. Die Anleitung dazu gibt es hier. Hier mein Beispiel-Wrapper:

Firefox_Setup_65.0.2.exe /s /TaskbarShortcut=false /DesktopShortcut=false /MaintenanceService=true

GPG4Win

Eine OpenSource PGP Implementierung die auch mit Microsoft Office funktioniert. Die Software steht als Exe-Installer zur Verfügung, die Firma, die es pflegt bittet um Spenden. Dieser kann über Parameter und eine INI-Datei gesteuert werden. Details dazu in der Dokumentation. Mein Wrapper ist entsprechend einfach:

gpg4win-3.1.5.exe /S /C=gpg4win.ini

Notepad++

Ein guter OpenSource Editor den ich gerne nutze. Der Installer hat eine einfache Silent Option eingebaut. Warnen möchte ich an der Stelle vor einigen Webseiten die älteren Fassungen als MSI-Paket anbieten. Keiner weiß genau was da noch alles angepasst wurde, bevor das MSI erstellt wurde. Auch sind diese Versionen teilweise sehr alt.

Hier mein „komplizierter“ Wrapper:

npp.7.6.3.Installer.x64.exe /S

FileZilla

Auch der gute FileZilla FTP-Client lässt sich einfach unbeaufsichtigt installieren. Mein Beispiel für die Installation die allen Benutzern zur Verfügung steht:

FileZilla_3.41.1_win64-setup.exe /S /user=all

Fehlt noch was?

Was sind Ihre Favoriten, oder was sollte ich noch aufnehmen? Hinterlassen Sie einfach einen Kommentar. Mittlerweile gibt es auch eine Fortsetzung dieses Artikel: „Unbeaufsichtigte Installation von Software Nachschlag„

Hinweis zu Programm- und PowerShell Code

Der hier enthaltene Code dient als Beispiel. Ich übernehme keine Garantie, Gewährleistung oder Support für den Code oder Bestandteile. Verwendung des Codes erfolgt auf eigene Gefahr.

Ich empfehle immer sich die Skripte vor der Verwendung genau anzuschauen, was sie wirklich tun.

Schreibe einen Kommentar