Zertifikate

-

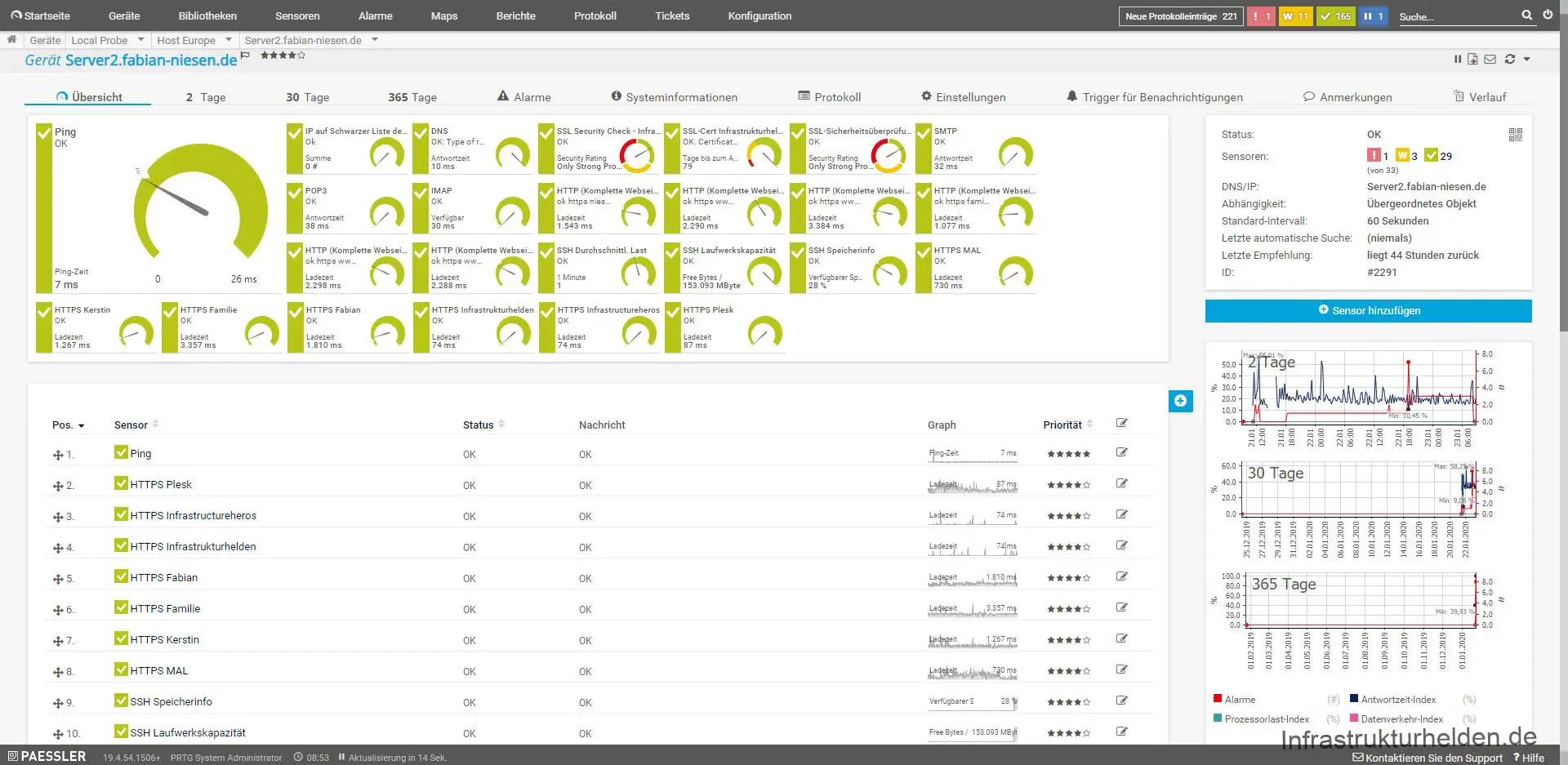

Webseiten überwachen mit PRTG

Weiterlesen: Webseiten überwachen mit PRTGDiesmal mal wieder ein Artikel etwas außerhalb der Microsoft Welt. Es gibt einen Ausflug in Monitoring und die Überwachung von Webservern unter Linux. Einige kennen das, nichts ist schlechter, als wenn die Webseite die man besuchen möchte nicht…

Veröffentlicht:

Autor:

-

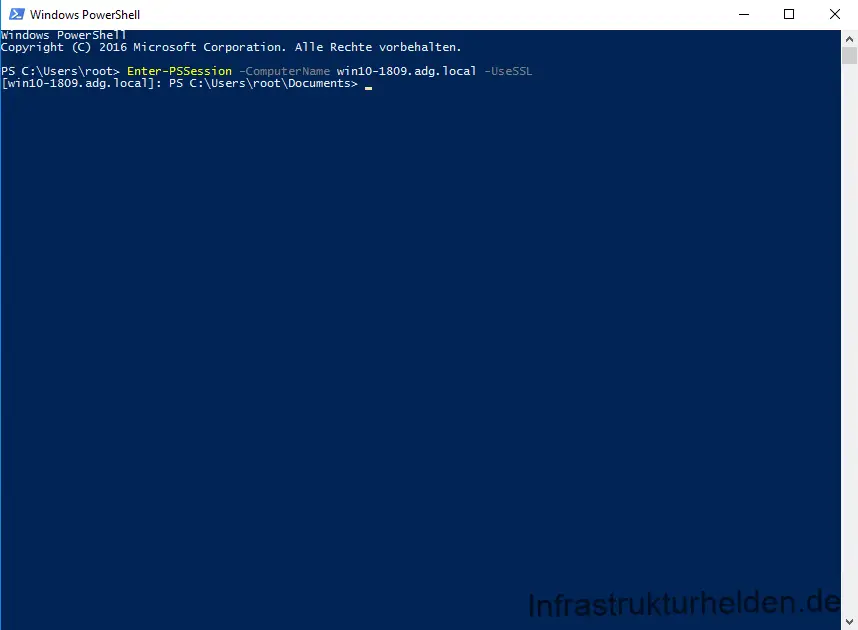

Windows WinRM über HTTPs

Weiterlesen: Windows WinRM über HTTPsWindows Remote Management ist in den heutigen Zeiten nicht mehr Weg zudenken. Aber warum machen wir es unverschlüsselt? Normalerweise erfolgt die Authentifizierung über Kerberos. Das ist für die meisten Sicher genug. Kerberos hat aber auch Einschränkungen, zum Beispiel…

Veröffentlicht:

Autor:

-

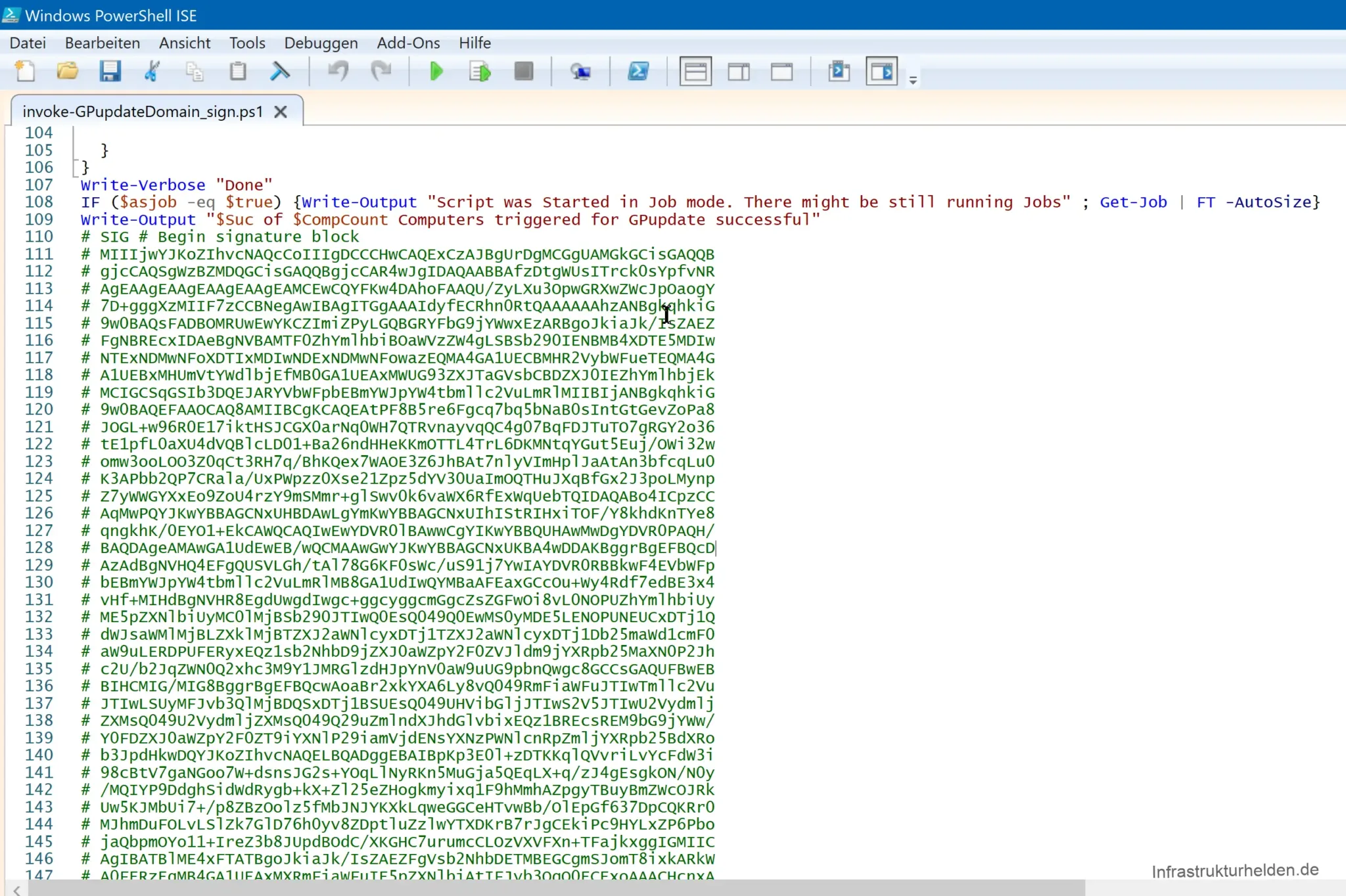

CodeSigning Zertifikate mit Windows Server 2019 Zertifikatsdienste

Weiterlesen: CodeSigning Zertifikate mit Windows Server 2019 ZertifikatsdiensteCodeSigning Zertifikate gibt es für verschiedene Zwecke. Jeder dieser Zwecke hat bestimmte Anforderungen, wie zum Beispiel die Klasse des Zertifikat (Klasse 1,2 oder 3), oder die Überprüfbarkeit. Manche CodeSigning Zertifikate müssen von Bestimmten Zertifizierungsstellen, zum Beispiel öffentlichen, ausgestellt…

Veröffentlicht:

Autor:

-

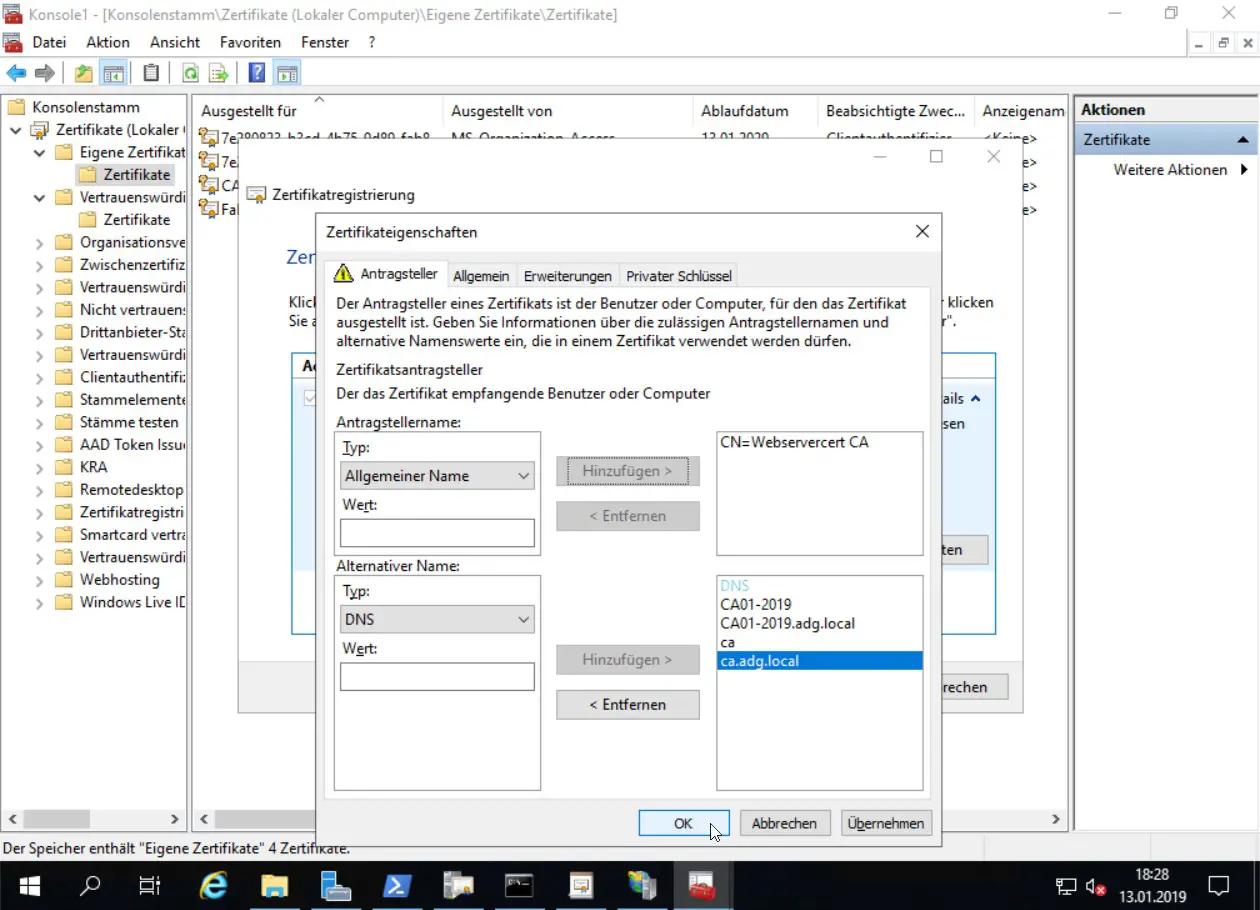

Umzug einer Windows Zertifizierungsstelle von 2012R2 auf Windows Server 2019

Weiterlesen: Umzug einer Windows Zertifizierungsstelle von 2012R2 auf Windows Server 2019Zertifizierungsstellen können sehr verschieden eingerichtet sein. Es gibt keine Anleitung, die für alles passt, aber ich sage Ihnen für welches Szenario sie geschrieben wurde. Entsprechend müssen Sie es nur noch für Ihre Situation anpassen.

Veröffentlicht:

Autor:

-

Bitlocker Netzwerkentsperrung mit Windows Server 2016 und Windows

Weiterlesen: Bitlocker Netzwerkentsperrung mit Windows Server 2016 und WindowsSeit Windows Server 2012 ist es möglich den Bitlocker automatisch zu entsperren, wenn der Computer in einem Vertrauten Netzwerk ist. Dies hat den Vorteil, dass Computer außerhalb des Unternehmens Netzwerkes mit BitLocker und einer Pin bzw. einer erweiterten…

Veröffentlicht:

Autor:

Kategorien: Active Directory, Client, Microsoft Windows, Server, Windows 10, Windows Server 2012, Windows Server 2016 -

Virtuelle SmartCards mit Windows 10

Weiterlesen: Virtuelle SmartCards mit Windows 10In vielen Unternehmen wir gerne für besonders schützenswerte Anwendungen die zusätzliche Verwendung von Smartcards vorgeschrieben. Smartcards bedeutet immer extra Lesegeräte und extra Smartcards. Seit Windows 8 gab es die Möglichkeit dies durch Virtuelle Smartcards zu ersetzten.

Veröffentlicht:

Autor:

-

Windows PKI: Root CA Zertifikat und Issuing CA Zertifikate erneuern

Weiterlesen: Windows PKI: Root CA Zertifikat und Issuing CA Zertifikate erneuernIn meinem System Center Umfeld werde ich regelmäßig mit dem Thema PKI konfrontiert. In einem entsprechenden Projekt steht die Erneuerung von Root CA Zertifikat und der untergeordneten ausgebenden Zertifizierungsstellenzertifikate an. Aus diesem Anlass hier eine kurze Anleitung welche…

Veröffentlicht:

Autor:

Kategorien: Zertifizierungsdienste -

Installation einer Zertifizierungsstelle unter Windows Server 2012R2 Teil 2 – Erstellen der unter geordneten CA

Weiterlesen: Installation einer Zertifizierungsstelle unter Windows Server 2012R2 Teil 2 – Erstellen der unter geordneten CADies ist Teil 2 der Reihe „Installation einer Zertifizierungsstelle unter Windows Server 2012R2“. Teil 1, ist das Einrichten einer Offline-CA. Dieser Teil behandelt die untergeordnete Active Directory Integrierte Zertifizierungsstelle.

Veröffentlicht:

Autor:

-

Installation einer Zertifizierungsstelle unter Windows Server 2012R2 Teil 1 – Die Offline Root-CA

Weiterlesen: Installation einer Zertifizierungsstelle unter Windows Server 2012R2 Teil 1 – Die Offline Root-CAIch empfehle Ihnen vorher den Artikel „Grundlegendes einer Zertifizierungsstellen (CA)“ zu lesen. In diesem Artikel beschreibe ich Ihnen wie Sie eine interne Zertifizierungsstelle unter Windows Server 2012R2 einrichten. Wie in dem Artikel über die Grundlagen von Zertifizierungsstellen beschrieben,…

Veröffentlicht:

Autor:

-

Grundlegendes einer Zertifizierungsstellen (CA)

Weiterlesen: Grundlegendes einer Zertifizierungsstellen (CA)Bevor Sie mal eben schnell eine CA einrichten, sollten Sie vorher über ein paar Dinge nachdenken. Ist eine Interne CA überhaupt, dass was Sie benötigen? Ergeben sich aus Ihren Sicherheitsanforderungen der Bedarf nach einer Offline Root-CA? Sollen /…

Veröffentlicht:

Autor:

-

SSTP unter Windows Server 2012

Weiterlesen: SSTP unter Windows Server 2012Das Secure Socket Tunneling Protocol (SSTP) nutzt einen SSL Verschlüsselten Tunnel um eine VPN-Verbindung aufzubauen. Genutzt wird wie für HTTPS der Port 443 (TCP). So kann die Verbindung auch über die meisten Firewalls hinweg aufgebaut werden, ein guter…

Veröffentlicht:

Autor:

-

Anpassungen von Zusatztools die SSH-SingeSignOn Lösung

Weiterlesen: Anpassungen von Zusatztools die SSH-SingeSignOn LösungAnpassungen von Zusatztools für MS Windows um per SSH die SSH-SingeSignOn Lösung zu nutzen. Hier erkläre ich Euch wie Ihr Putty, WinSCP und Cygwin mit den Zertifikaten unter Microsoft Windows nutze könnt.

Veröffentlicht:

Autor:

Kategorien: Microsoft Windows

New articles in english

Themen

Active Directory Administrative Vorlagen Anleitung AppV5 Autopilot Azure Azure AD ConfigMgr Deployment GPO Gruppenrichtlinien Guide How-To Linux Microsoft Microsoft Intune Office Office365 PowerShell Public Preview SCCM2012R2 SCSM2012R2 ServiceMgr Sicherheit TechNet Windows Windows 10 Windows10 Windows Server 2012 Windows Server 2012R2

Hinweise zum Affiliate-Marketing

Auf diesen Seiten werden auch Affiliate Marketing Links angezeigt. Diese sind meistens an dem kleinen „€“ oder einem „*“ dahinter zu erkennen. Der Betreiber dieser Seite erhält beim Kauf über diesen Link eine Provision, ohne das es den Verkaufspreis beeinflusst. Diese Einnahmen tragen zur Finanzierung der Seite bei.