Seit Windows Server 2012 ist es möglich den Bitlocker automatisch zu entsperren, wenn der Computer in einem Vertrauten Netzwerk ist. Dies hat den Vorteil, dass Computer außerhalb des Unternehmens Netzwerkes mit BitLocker und einer Pin bzw. einer erweiterten Pin geschützt sind.

Die Voraussetzungen dafür sind:

- Ein Windows Server 2012 / 2012R2 / 2016 mit Windows Deployment Services

- Ein DHCP Server (Darf nicht auf dem WDS installiert sein)

- Optional eine Active Directory integrierte Zertifizierungsstelle

- Die zu entsperrenden Computer müssen einen UEFI Bios mit einem kompatiblen DHCP Treiber besitzen

- Eine Windows CA um das Zertifikat auszustellen

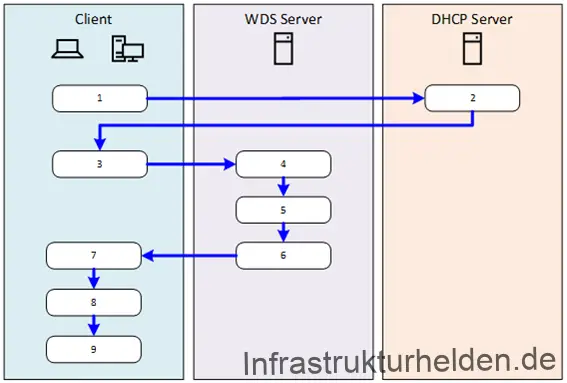

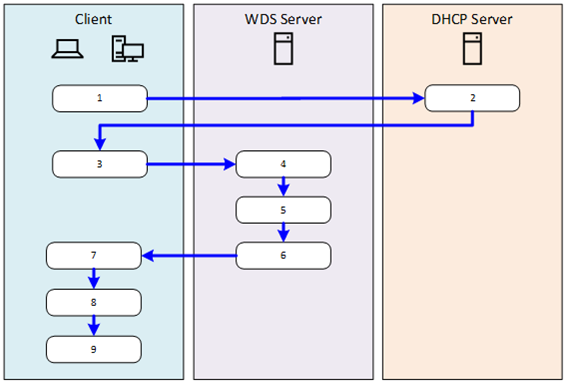

Wie funktioniert das die Netzwerk Entsperrung mit BitLocker (Vereinfacht)

- Der Windows Bootmanager erkennt eine BitLocker Netzwerkentsperrungskonfiguration und aktiviert den UEFI Netzwerktreiber

- Der Client bezieht über UEFI Netzwerktreiber eine IPv4 Adresse

- Der Client sendet eine Broadcast DHCP-Anfrage mit einer Herstellerspezifischen Kennung. Diese enthält den Netzwerkschlüssel und einen Sitzungsschlüssel und wird mit dem hinterlegten Öffentlichen Schlüssel des Entsperrungszertifikat verschlüsselt.

- Die Netzwerkentsperrungsrolle auf dem WDS Server reagiert auf die Herstellerspezifische Anfrage.

- Der Netzwerkentsperrungsdienst entschlüsselt die Anfrage mit seinem privaten Schlüssel

- Der WDS schickt die Antwort von der Netzwerkentsperrungsrolle als Herstellerspezifische DHCP-Antwort. Diese enthält das notwendige Zwischenzertifikat, verschlüsselt mit dem Sitzungsschlüssel

- Der Zwischenschlüssel wird mit einem weiteren innerhalb des TPM kombiniert

- Dieser Kombinierte Schlüssel kann das Laufwerk entschlüsseln

- Windows fährt ohne Abfrage der Pin mit dem Booten fort.

Installation der Netzwerk Entsperrung

Wer einen bestehenden Windows Server 2012 / 2012R2 / 2016 mit den Bereitstellungsdiensten hat, kann diesen nutzen. Falls Sie noch keine Bereitstellungsdienste unter Windows Server 2012 / 2012R2 / 2016 installiert haben, sollten Sie dies zuerst durchführen.

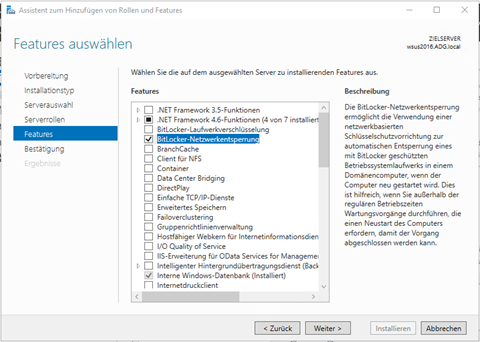

Auf den laufenden WDS Server müssen Sie dann die Funktion „Bitlocker-Netzwerkentsperrung“ installieren.

Ein Neustart des Servers ist nicht Notwendig.

Konfiguration der Zertifizierungsstelle

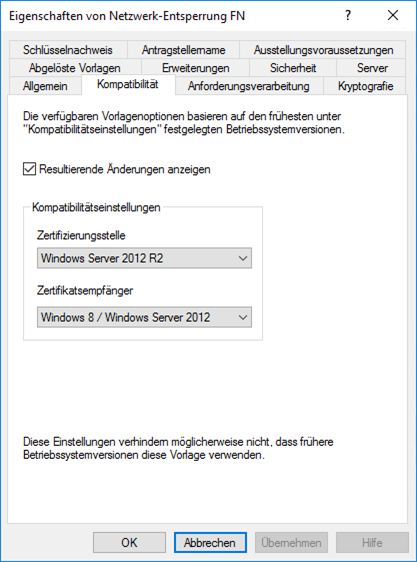

In der Active Directory Zertifikatsdienste muss noch eine entsprechende Zertifikatsvorlage angepasst werden.

Gehen Sie dazu in die Zertifizierungsstelle und verwalten Sie die Vorlage. Wählen Sie die Vorlage Benutzer aus, und Duplizieren diese. Passen Sie unter dem Reiter „Kompatibilität“ auf Windows Server 2012 bzw. Windows 8 an.

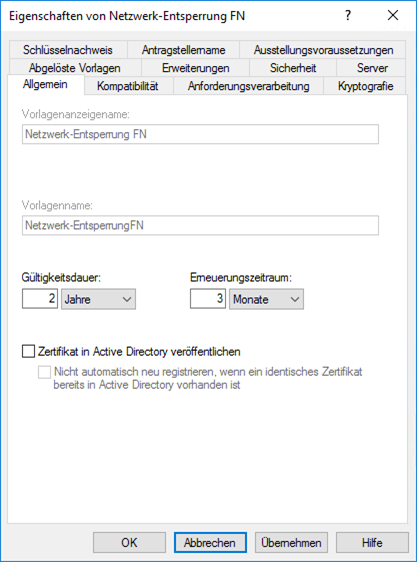

Unter dem Reiter „Allgemein“ passen Sie bitte den Vorlagenanzeigenamen so an, das es offensichtlich um ein Netzwerkentsperrungszertifikat geht. Löschen Sie auch den Harken bei der Option „Zertifikate in Active Directory veröffentlichen„.

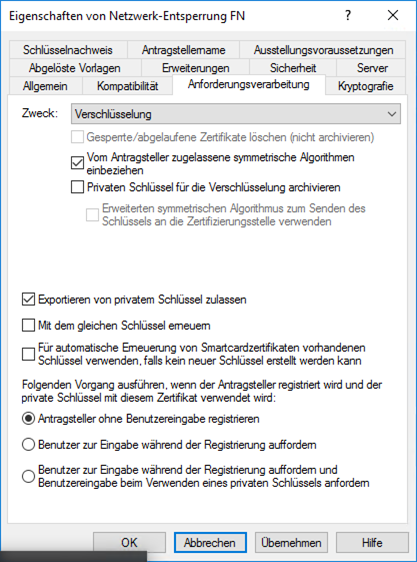

Im Reiter „Anforderungsverarbeitung“ ändern Sie den Zweck auf „Verschlüsselung“ und stellen Sie sicher das der Export vom privaten Schlüssel zugelassen ist.

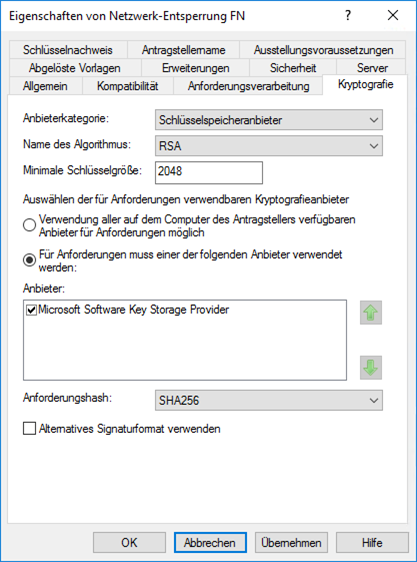

Als nächstes muss im Reiter „Kryptografie“ ändern Sie die „Anbieterkategorie“ auf „Schlüsselspeicheranbieter“ und stellen sicher das die minimale Schlüssellänge 2048 beträgt. Bei „Für Anforderungen muss einer der folgenden Anbieter verwendet werden“ und wählen Sie da „Microsoft Software Key Storage Provider„.

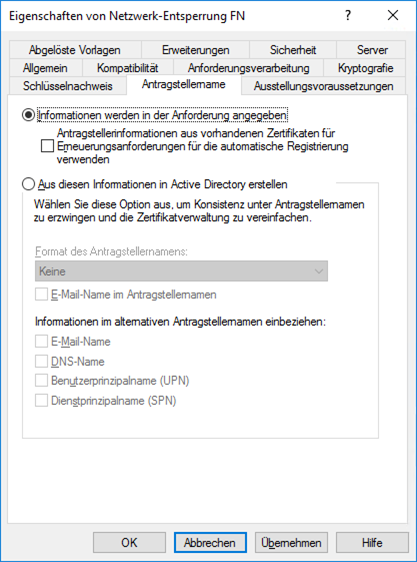

Im Reiter „Antragstellername“ wählen Sie die Option „Informationen werden in der Anforderung angegeben„. Bestätigen Sie die Warnung.

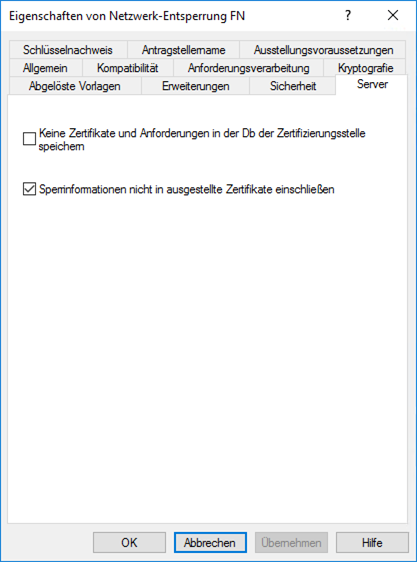

Im Reiter „Server“ sollte der Harken „Sperrinformationen nicht in ausgestellte Zertifikate einschließen“ gesetzt werden.

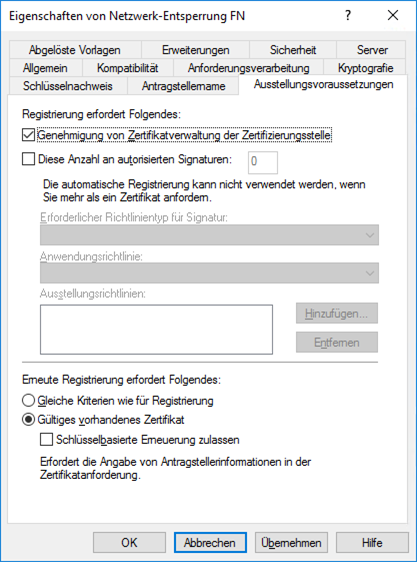

Im Reiter „Ausstellungsvoraussetzungen“ Müssen die Optionen „Genehmigung von Zertifikatverwaltung der Zertifizierungsstelle“ und unter „Erneute Registrierung erfordert Folgendes:“ wählen Sie die Option „Gültiges vorhandenes Zertifikat„.

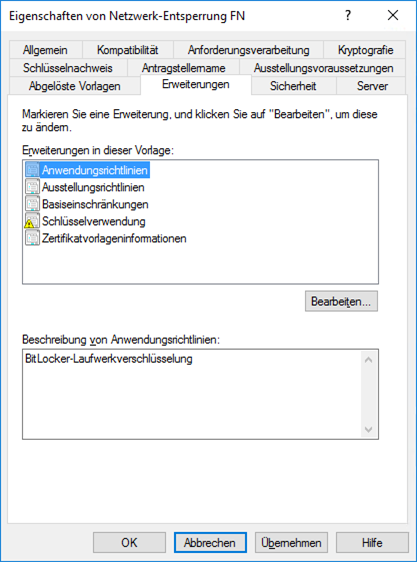

Im Reiter „Erweiterungen“ müssen Sie die Anwendungsrichtlinien bearbeiten.

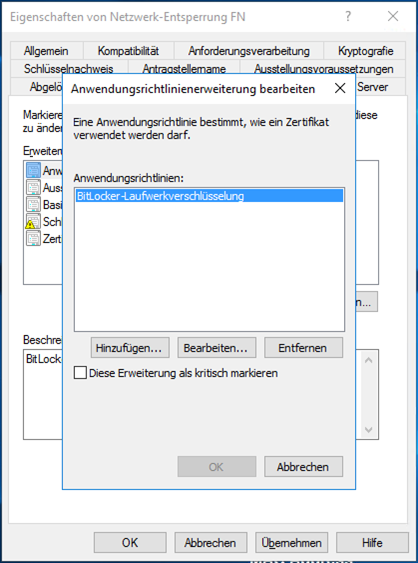

Entfernen Sie die Anwendungsrichtlinien „Clientauthentifizierung„, „Sichere E-Mail“ und „Verschlüsselndes Dateisystem„. Klicken Sie auf hinzufügen und erstellen eine neue Anwendungsrichtinie mit dem Namen „BitLocker Netzwerk Entsperrung“ und der Objektkennung „1.3.6.1.4.1.311.67.1.1„. Fügen Sie die Anwendungsrichtlinie „BitLocker Netzwerk Entsperrung“ hinzu. Und schließen den Dialog „Anwendungsrichtlinienerweiterung bearbeiten…„.

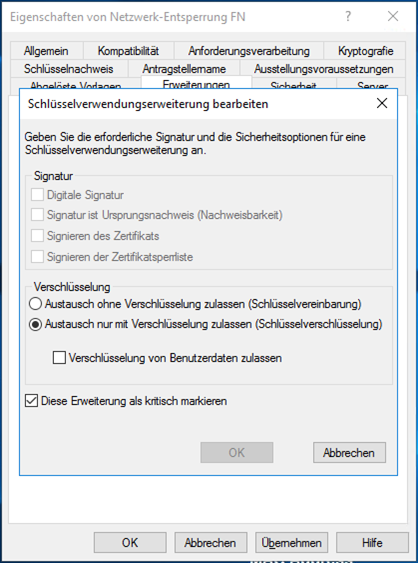

Bearbeiten Sie nun die „Schlüsselverwendung“ und prüfen Sie das die Einstellung „Austausch nur mit Verschlüsselung zulassen“ und „Diese Erweiterung als kritisch markieren“ aktiviert sind.

Schließen Sie den Schlüsselverwendungserweiterung Dialog.

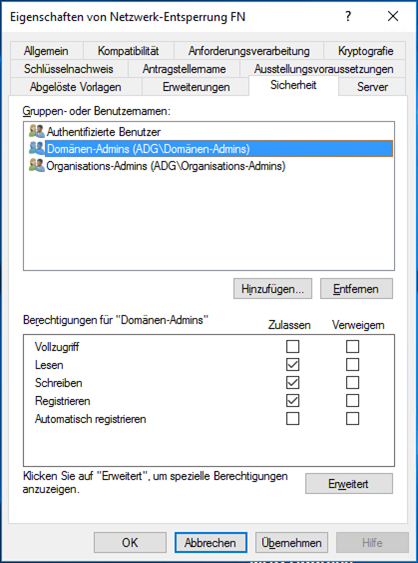

Erteilen Sie nun im Reiter „Sicherheit“ der Gruppe „Domänen-Admins“ die Berechtigung „Registrieren“ und stellen Sie sicher das keine Benutzer diese Zertifikat Registrieren können.

Schließen Sie die neue Vorlage und die Vorlagenverwaltung.

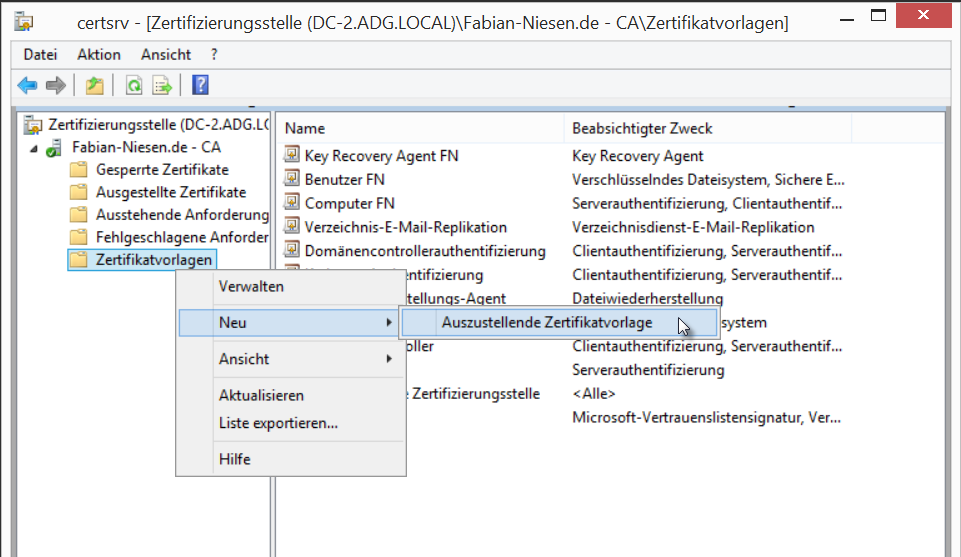

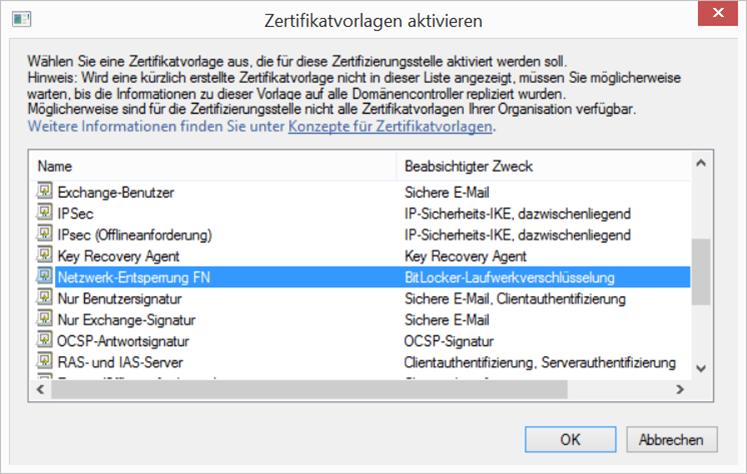

Zurück in der Zertifizierungsstelle erstellen Sie bitte eine neue „Auszustellende Zertifikatsvorlage„.

Hier wählen Sie bitte die neu angelegte „Netzwerk-Entsperrung“ Zertifikatsvorlage aus.

Anforderung des Entsperrungszertifikat für den WDS

Öffnen Sie auf dem Bereitstellungsserver die Zertifikate Verwaltung „certmgr.msc“ für den Lokalen Benutzer. Der Lokale Benutzer ist notwendig da das BitLocker Zertifikat ein abgewandeltes Benutzer Zertifikat ist.

Unter den „Eigenen Zertifikaten“ machen Sie bitte einen rechten Mausklick und wählen „Alle Aufgaben“ > „Neues Zertifikat anfordern„. Wählen Sie dann die „Vom Administrator konfiguriert“ Zertifikatregistrierungsrichtlinie aus.

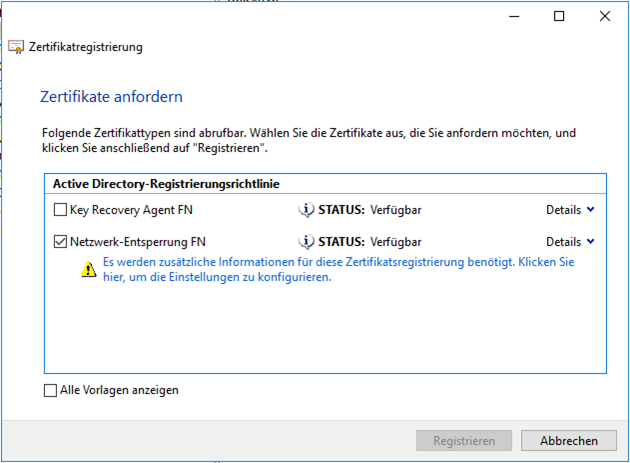

Wählen Sie hier das „Netzwerk-Entsperrung“ Zertifikat aus.

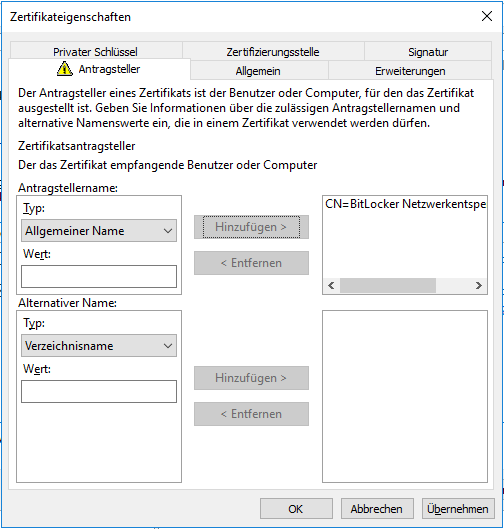

Geben Sie bei den Zusätzlichen Informationen einen Sinnvollen „Allgemeiner Name“ ein.

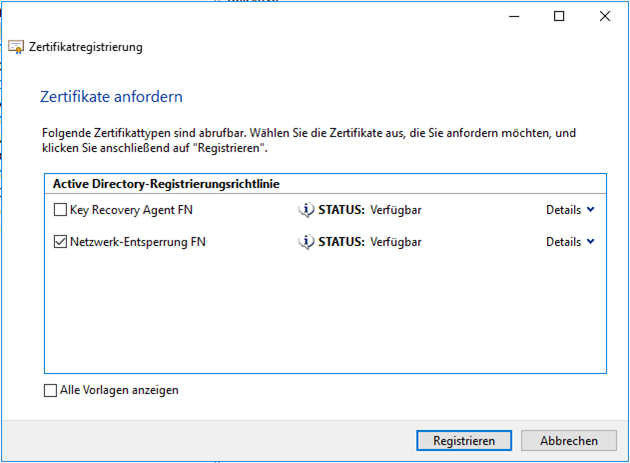

Klicken Sie nach dem Schließen des Dialoges auf „Registrieren„.

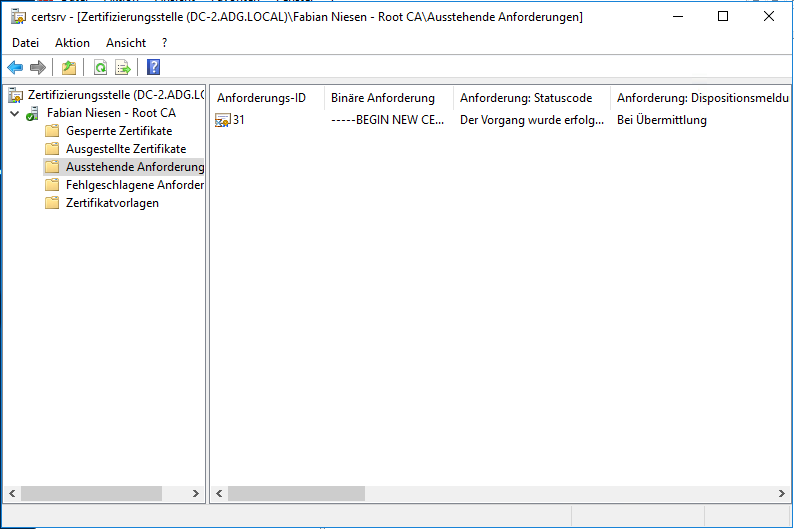

Als nächsten Schritt genehmigen Sie die Zertifikatsanforderung in der Zertifizierungsstelle.

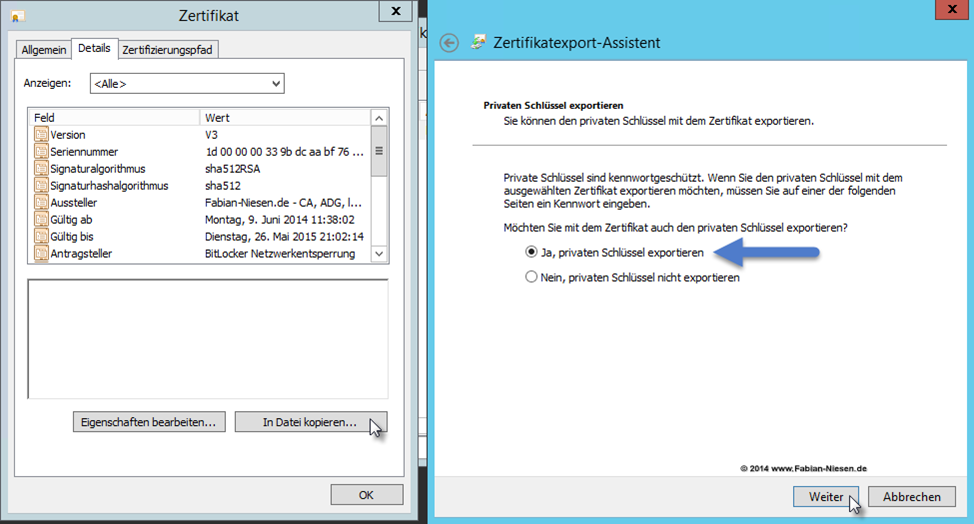

Als nächstes Exportieren Sie das Zertifikat aus der CA.

Installation des Entsperrungszertifikat für den WDS

Importieren Sie das Exportierte Zertifikat in die Zertifikat Verwaltung des Benutzers. Und Exportieren Sie das Zertifikat anschließend mit dem Privaten Schlüssel.

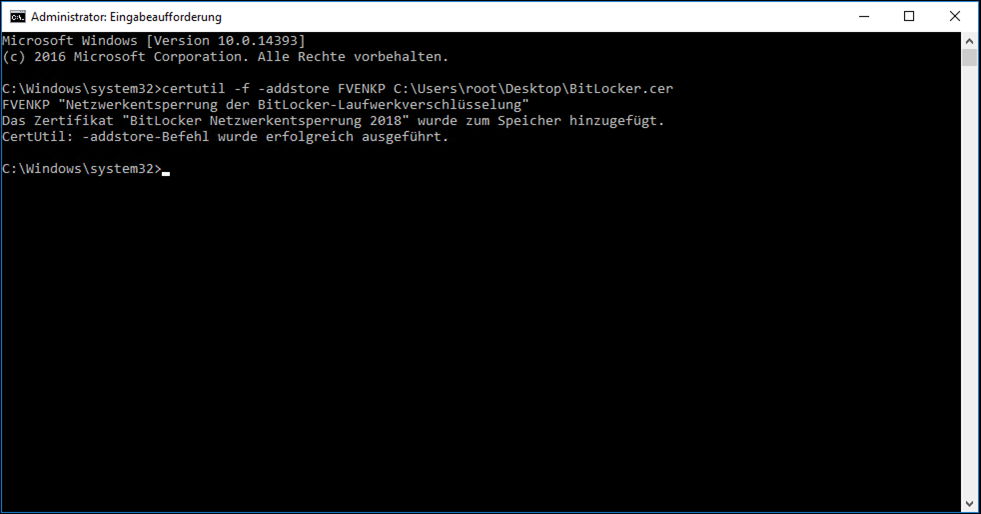

Importieren Sie nun das Zertifikat auf dem WDS, öffnen Sie dazu eine Eingabeaufforderung mit Administrativen Rechten und führen den folgenden Befehl aus:

certutil -f -addstore FVENKP BitLocker-NetworkUnlock.cer

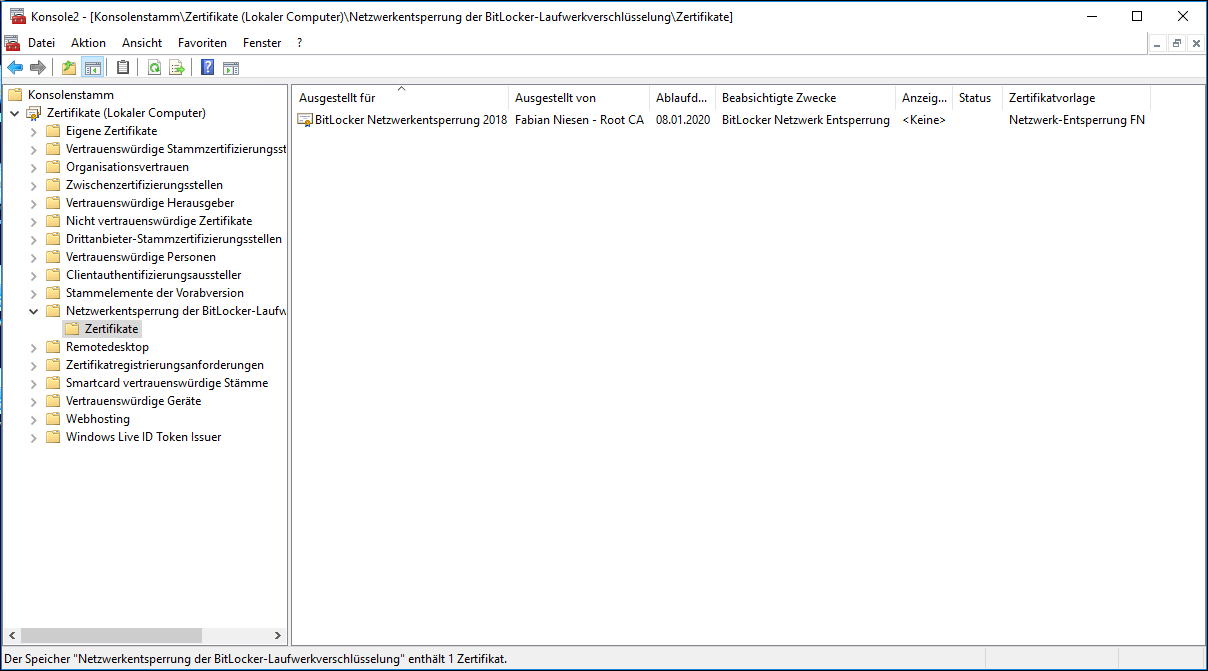

Anschließend ist das Zertifikat unter „Netzwerkentsperrung der BitLocker-Laufwerksverschlüsselung“ hinzugefügt, allerdings ohne den privaten Schlüssel.

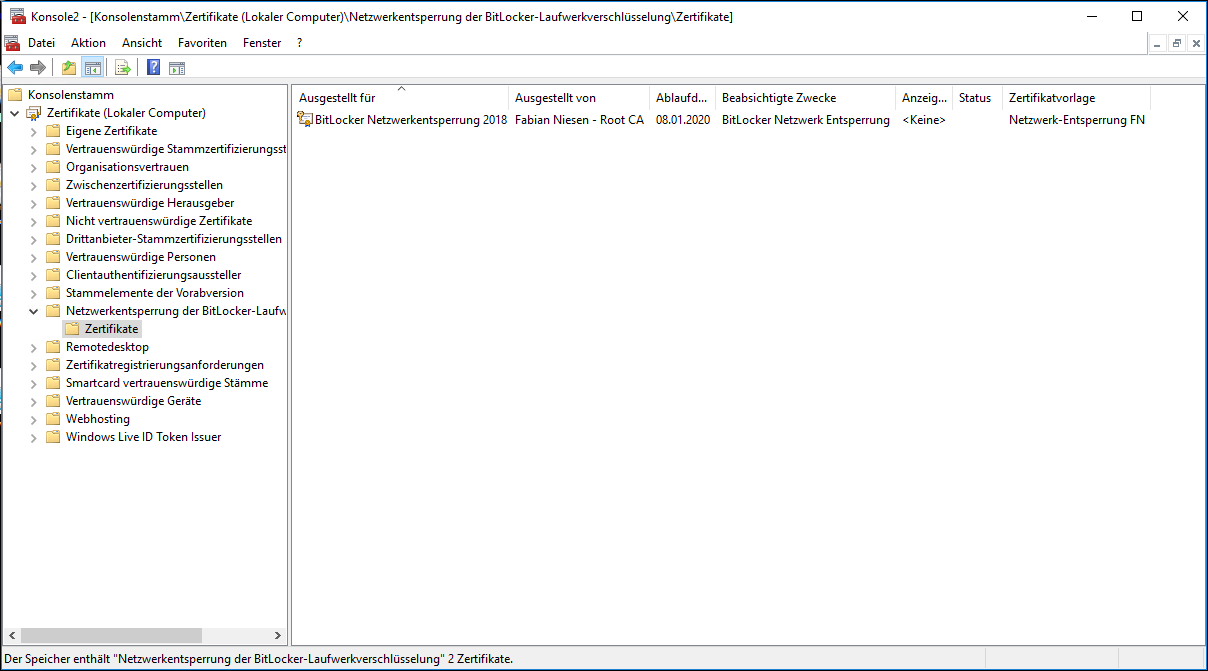

Um den noch hinzuzufügen importieren Sie die erstellte PFX-Datei direkt unter „Netzwerkentsperrung der BitLocker-Laufwerksverschlüsselung„. Dadurch wird der Schlüssel dem Zertifikat hinzugefügt.

Konfiguration des DHCP Servers

Auf dem DHCP Server muss ggf. die Option 060 PXEClient mit dem Zeichenwert „PXEClient“ gesetzt werden.

Einrichten der Gruppenrichtlinien

Erstellen Sie eine neue Gruppenrichtlinie für BitLocker.

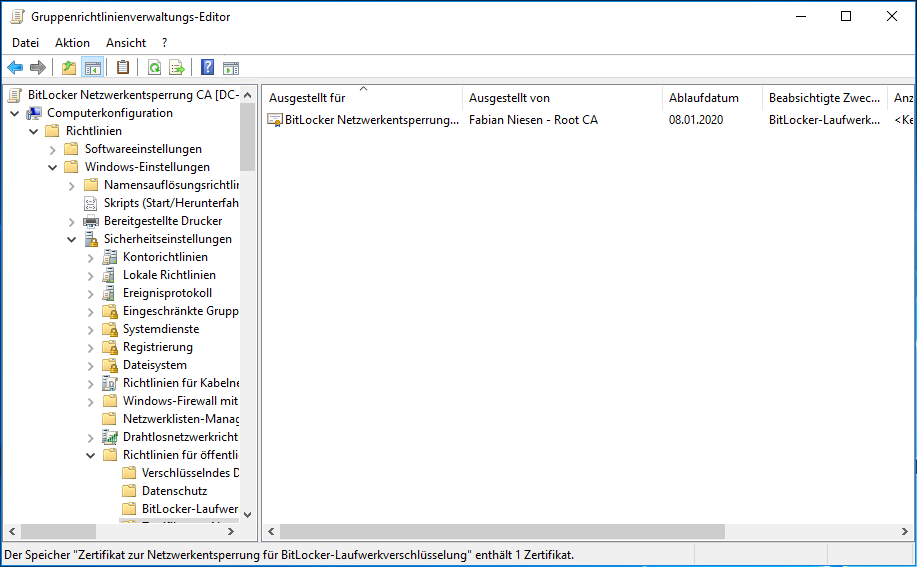

Fügen Sie das exportierte Zertifikat ohne den privaten Schlüssel (CER-Datei) unter „Computer“ > „Richtlinien“ > „Windows-Einstellungen“ > „Sicherheitseinstellungen“ > „Richtlinien für öffentliche Schlüssel“ > „Zertifikat zur Netzwerkentsperrung für BitLocker-Laufwerksverschlüsselung“ hinzu.

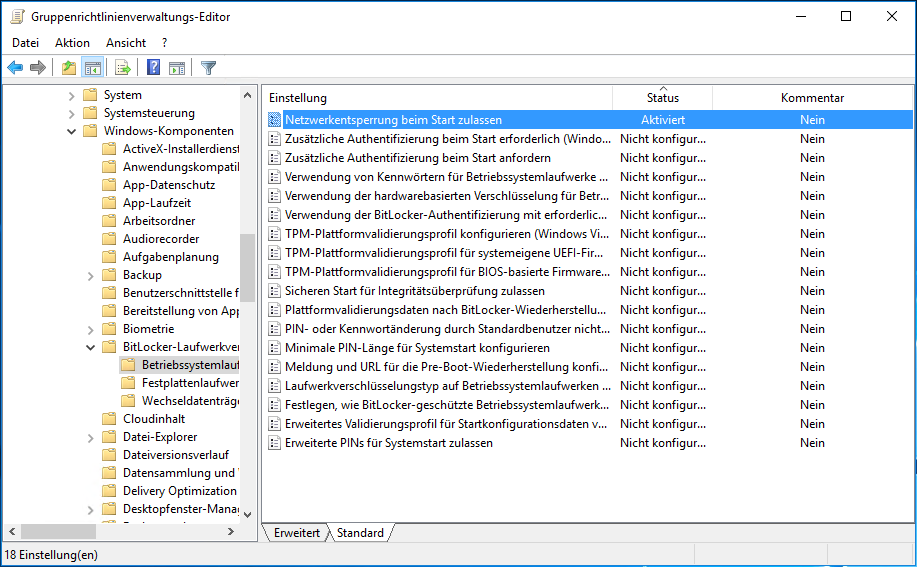

Zusätzlich müssen Sie unter „Computer“ > „Richtlinien“ > „Administrative Vorlagen“ > „Windows-Komponenten“ > „BitLocker-Laufwerksverschlüsslung“ > „Betriebssystemlaufwerke“ die Einstellung „Netzwerkentsperrung beim Start zulassen“ auf Aktiviert setzen.

Damit der BitLocker Schutz auch außerhalb des Netzwerkes eine Effektive Hürde darstellt, aktivieren Sie auch die Einstellung „Zusätzliche Authentifizierung beim Start anfordern„.

Konfiguration des BitLocker System

Damit das Ganze Funktioniert, muss der Client

Weitere Artikel zum Thema Active Directory Certificate Services

- Windows WinRM über HTTPs

- CodeSigning Zertifikate mit Windows Server 2019 Zertifikatsdienste

- Umzug einer Windows Zertifizierungsstelle von 2012R2 auf Windows Server 2019

- Virtuelle SmartCards mit Windows 10

- Windows PKI: Root CA Zertifikat und Issuing CA Zertifikate erneuern

- Installation einer Zertifizierungsstelle unter Windows Server 2012R2 Teil 2 – Erstellen der unter geordneten CA

- Installation einer Zertifizierungsstelle unter Windows Server 2012R2 Teil 1 – Die Offline Root-CA

- Grundlegendes einer Zertifizierungsstellen (CA)