Neben dem schon einige Zeit möglichen Variante „Microsoft Authenticator-Anmeldung ohne Kennwort“, gibt es jetzt in einer Vorschau auch die Möglichkeit einen FIDO2-Sicherheitsschlüssel für die Azure AD Anmeldung zu benutzen. – Was leider bei mir nicht klappt, mehr dazu später in diesem Artikel.

Beide Methoden werde ich in diesem Beitrag näher beleuchten.

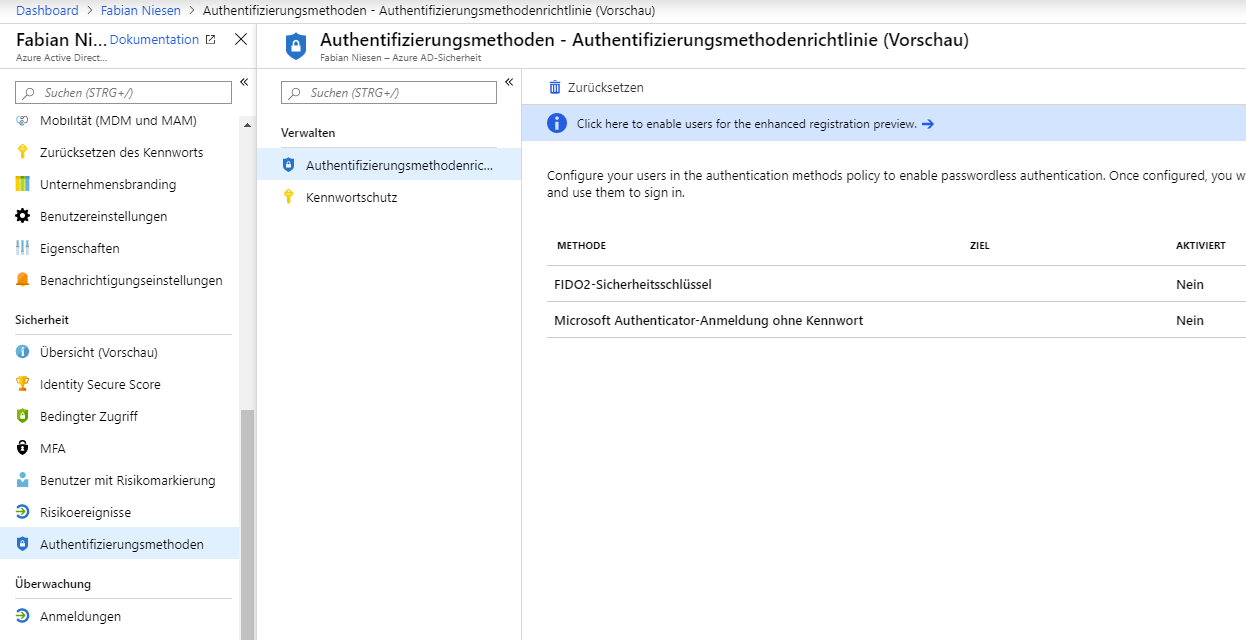

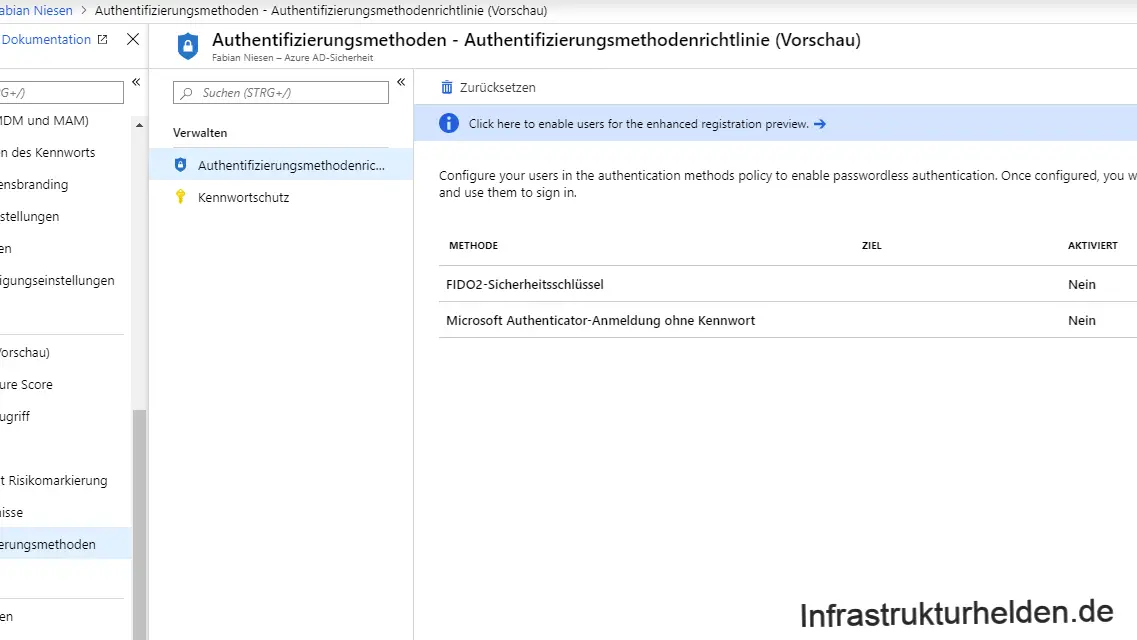

Sie finden die Einstellungen im Azure AD Portal unter „Authentifizierungsmethoden„.

Hinweis zur Vorschauphase

Die Funktion / das Produkt ist im Moment in einer Vorschauphase, bis zum fertigen Stand kann sich noch einiges ändern. Aus diesem Grund sollte die Funktion nur mit Bedacht zu produktiven Zwecken eingesetzt werden.

Vorbereitungen

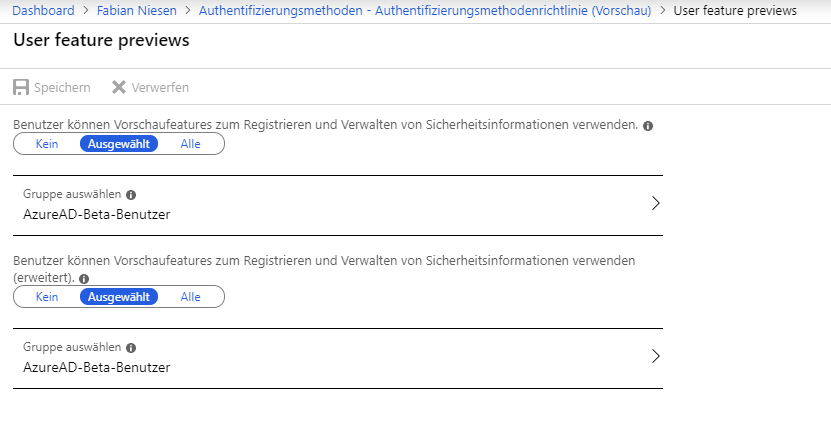

Als erstes müssen Sie definieren, welche Benutzer die Vorschaufunktion benutzen dürfen. Hierzu klicken Sie auf „Click here to enableusers for the enhanced registration preview“. Hier können Sie festlegen ob alle, oder nur ausgewählte Nutzergruppen die Funktionen nutzen können.

Microsoft Authenticator-Anmeldung ohne Kennwort

Da diese Authentifizierung MFA benötigt, ist eine AzureAD Premium Lizenz erforderlich. Ausnahme sind Administrative Konten die kostenfrei mit MFA geschützt werden können.

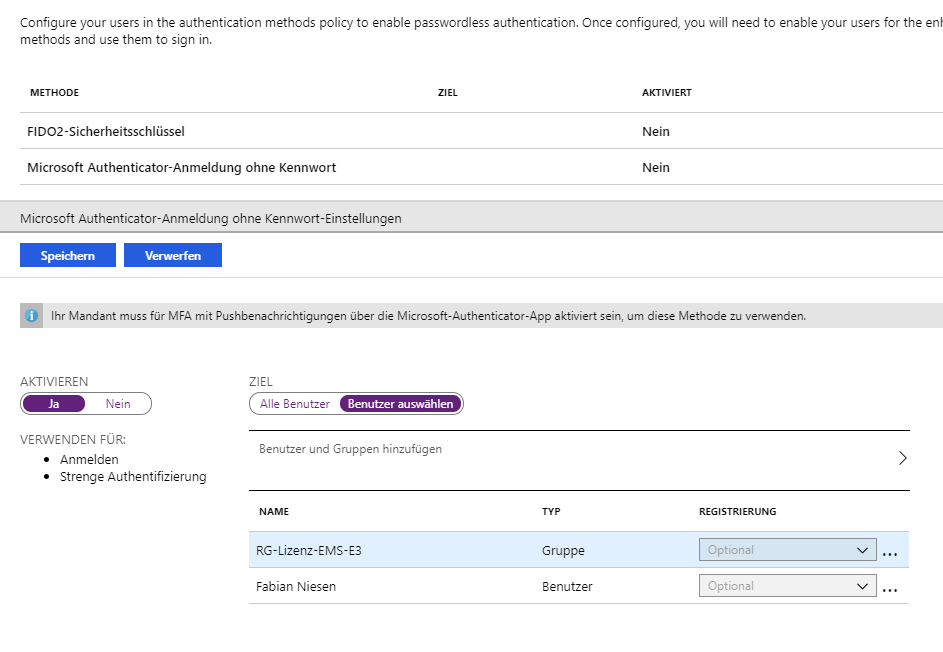

Die Konfiguration ist sehr simpel.

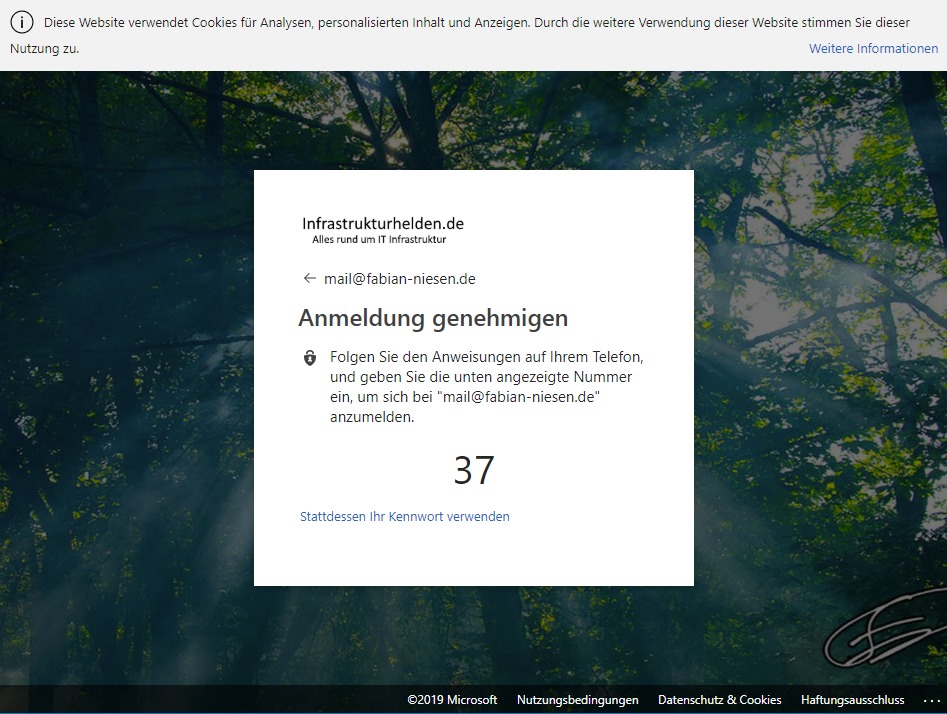

Und schon kann es genutzt werden. So sieht die Anforderung auf dem System aus:

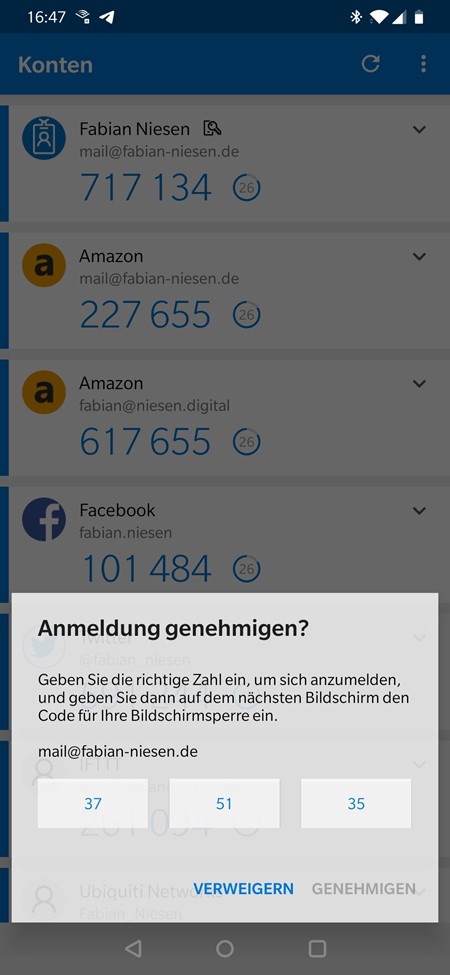

Und so sieht die Push Benachrichtigung auf dem Handy aus:

Als zweiter Faktor muss noch im Handy den Pin der Bildschirmsperre eingegeben.

FIDO2-Sicherheitsschlüssel

Wichtigen Hinweis

Ich habe FIDO2 nicht zum Laufen bekommen. Vielleicht habt ihr noch eine Idee, wenn ja, schreibt mich an.

Als nächstes kommen wir zu der FIDO2-Sicherheitsschlüsselanmeldung. Dafür wird ein Kompatibler FIDO2-Schlüssel vorausgesetzt. Ich benutze einen YubiKey, der mir freundlicherweise von Yubico auf der Ignite 2018 zur Verfügung gestellt wurde. Wichtig, nicht alle Modelle unterstützen FIDO2, nur der neuste meiner kleinen Sammlung kann FIDO2.

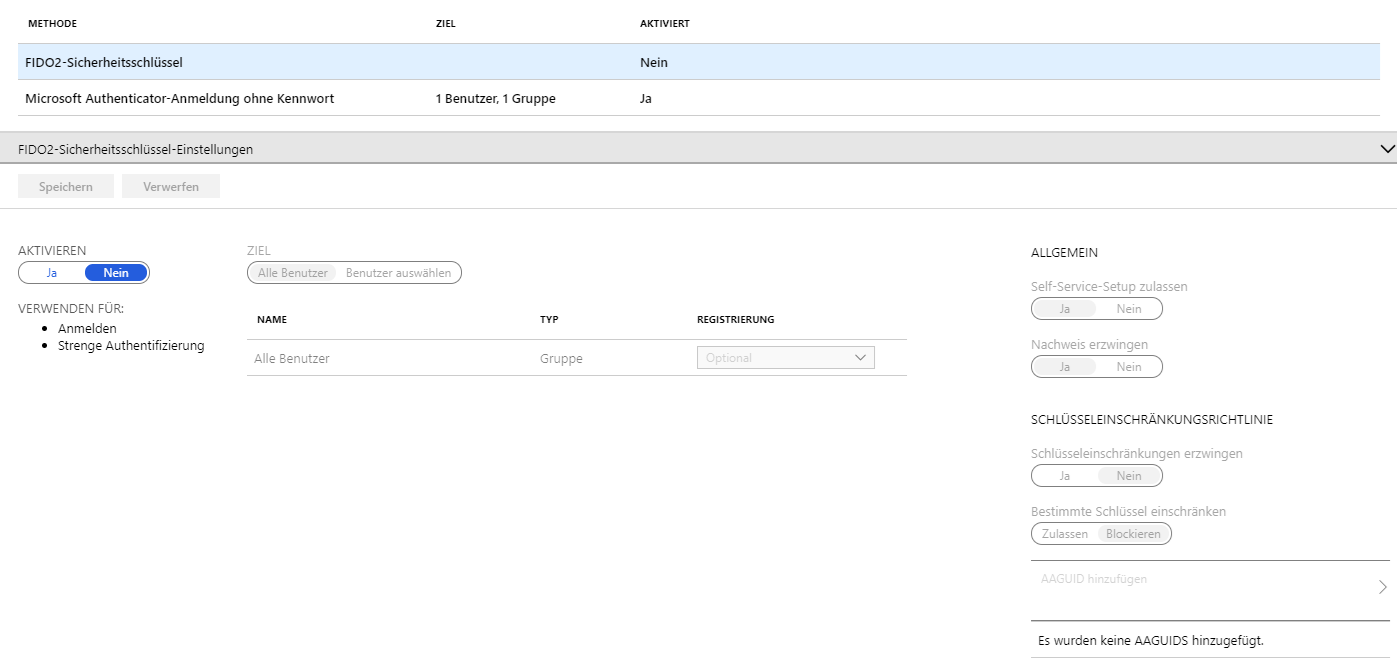

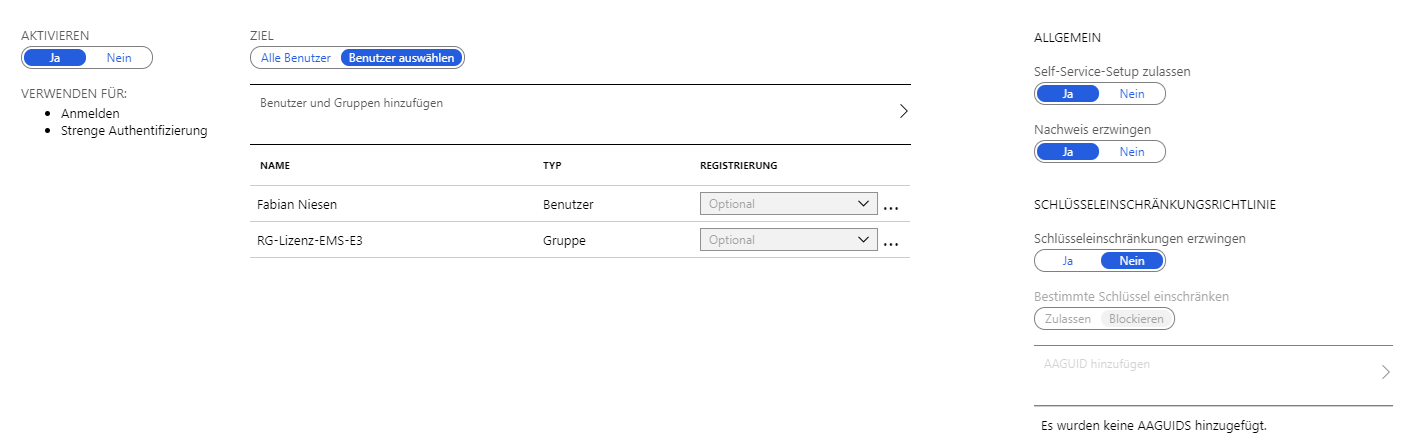

Jetzt geht es an die Einrichtung in der Azure Konsole.

Die Einstellungen sind übersichtlich. Ich wähle wieder meine Benutzer aus, die zugelassen sind. Ich könnte hier auch die erlaubten Schlüssel einschränken.

Die Einrichtung für den Anwender

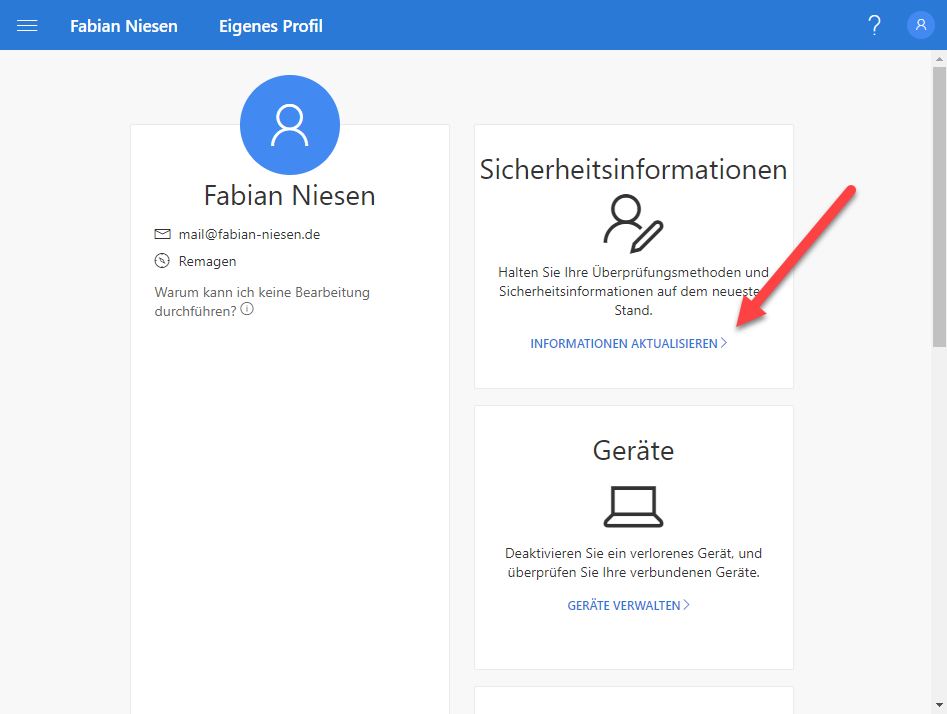

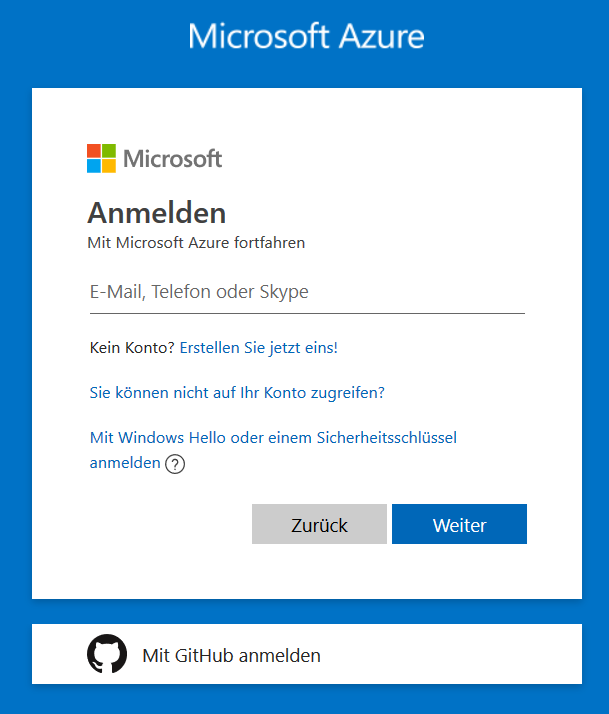

Die Anwender müssen den Token zu ihrem Profil hinzufügen. Die kann auf der Webseite https://myprofile.microsoft.com getan werden. Wenn Sie eine Fehlermeldung erhalten, dass die Funktion noch nicht freigeschaltet wurde, so haben Sie die Vorbereitungen übersprungen oder der Benutzer muss sich einmal vom AzureAD im Browser abmelden.

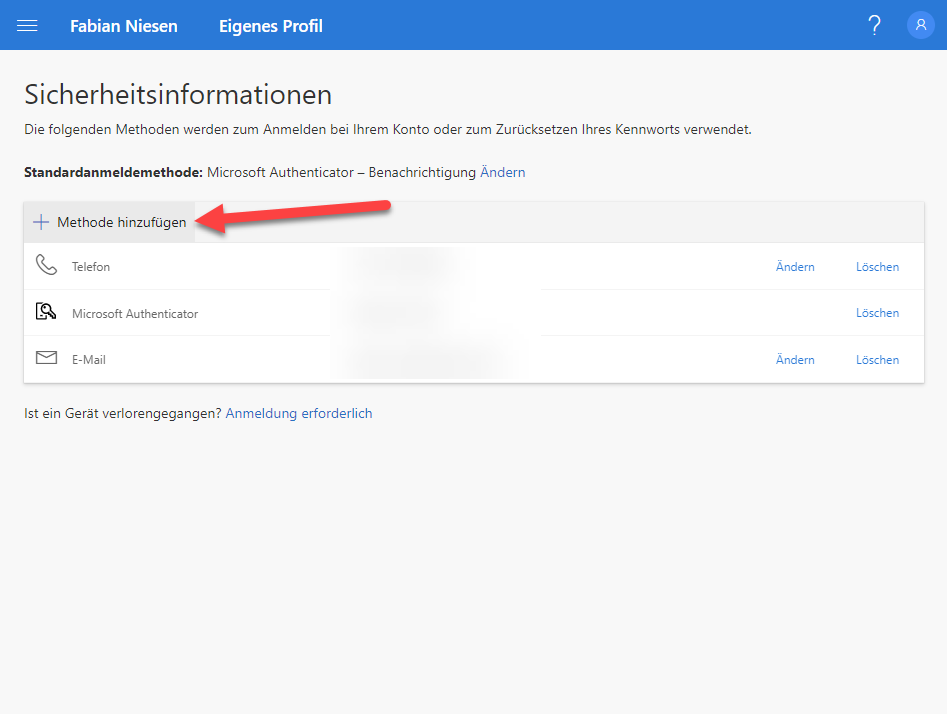

Hier ist in der Kachel „Sicherheitsinformationen“ der Link „Informationen aktualisieren“ auszuwählen. Auf der folgenden Webseite kann dann eine „Methode hinzufügen“ ausgewählt werden.

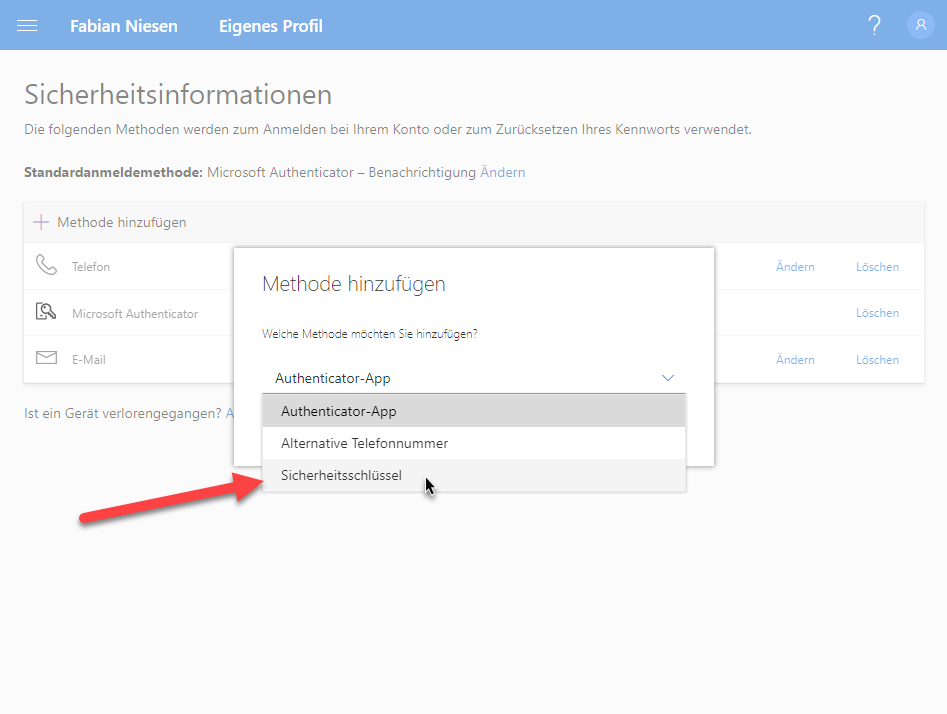

Hier steht dann die Methode „Sicherheitsschlüssel“ zur Verfügung.

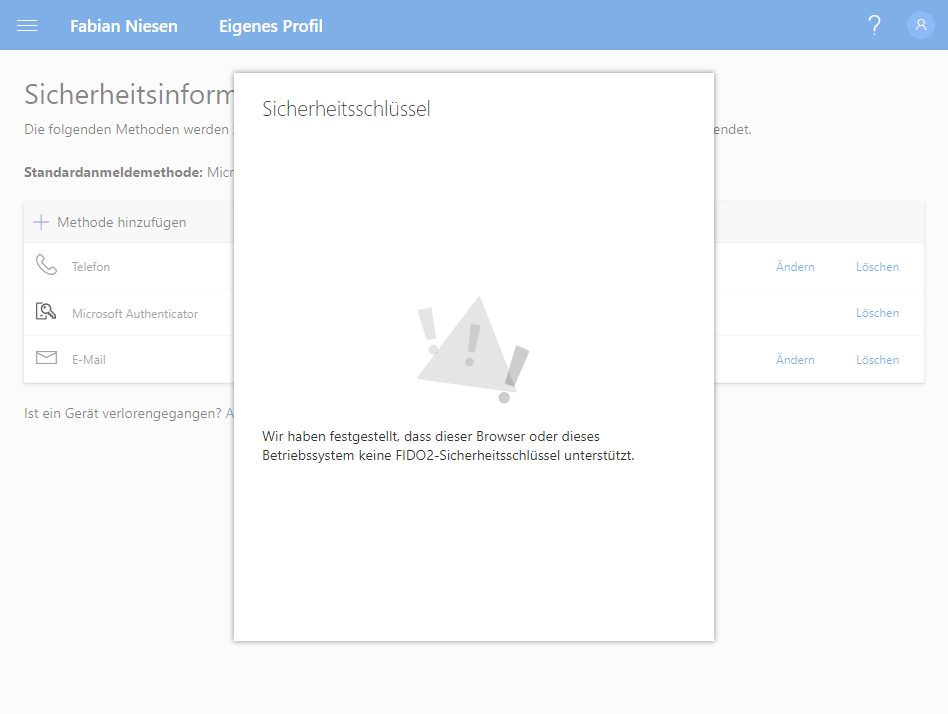

Nicht jeder Browser unterstützt das Hinzufügen, aktuell nur der Edge und der aktuelle Mozilla Firefox.

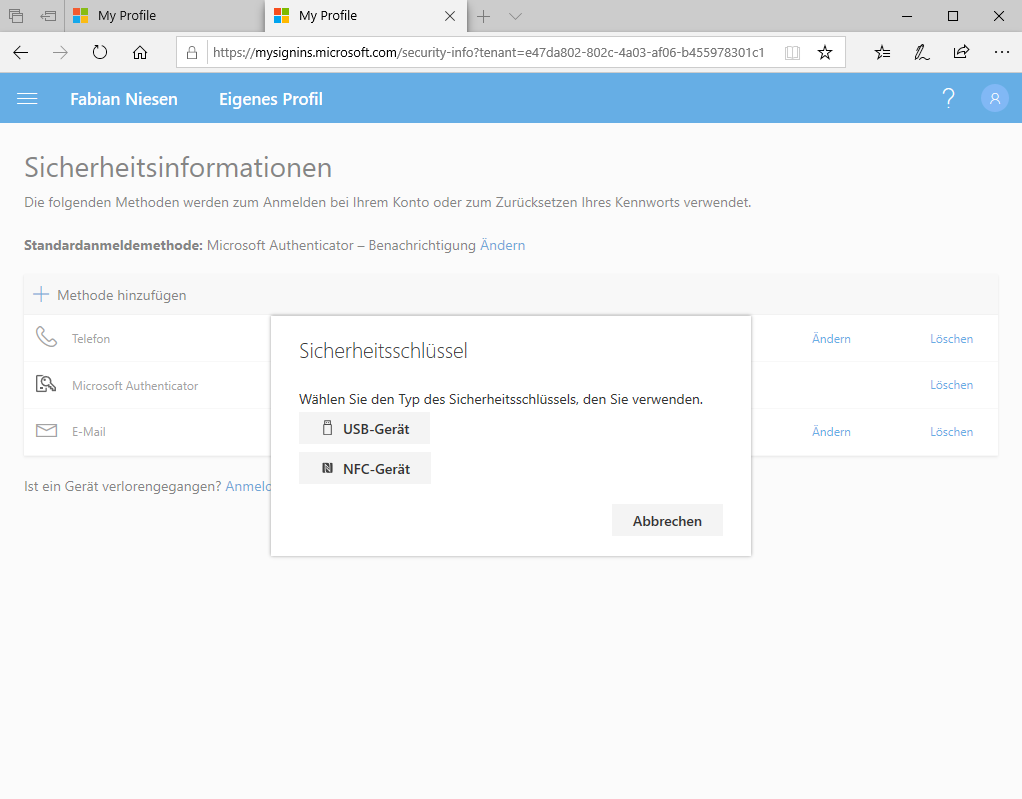

Aber der Microsoft Edge Browser funktioniert

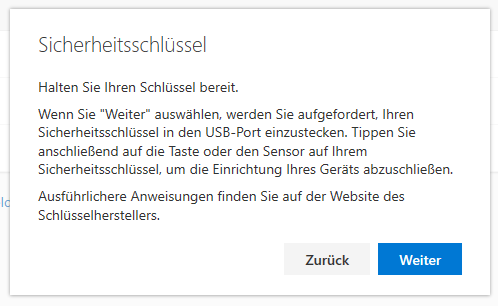

Nach der Auswahl erfolgt eine Beschreibung der nächsten Schritte.

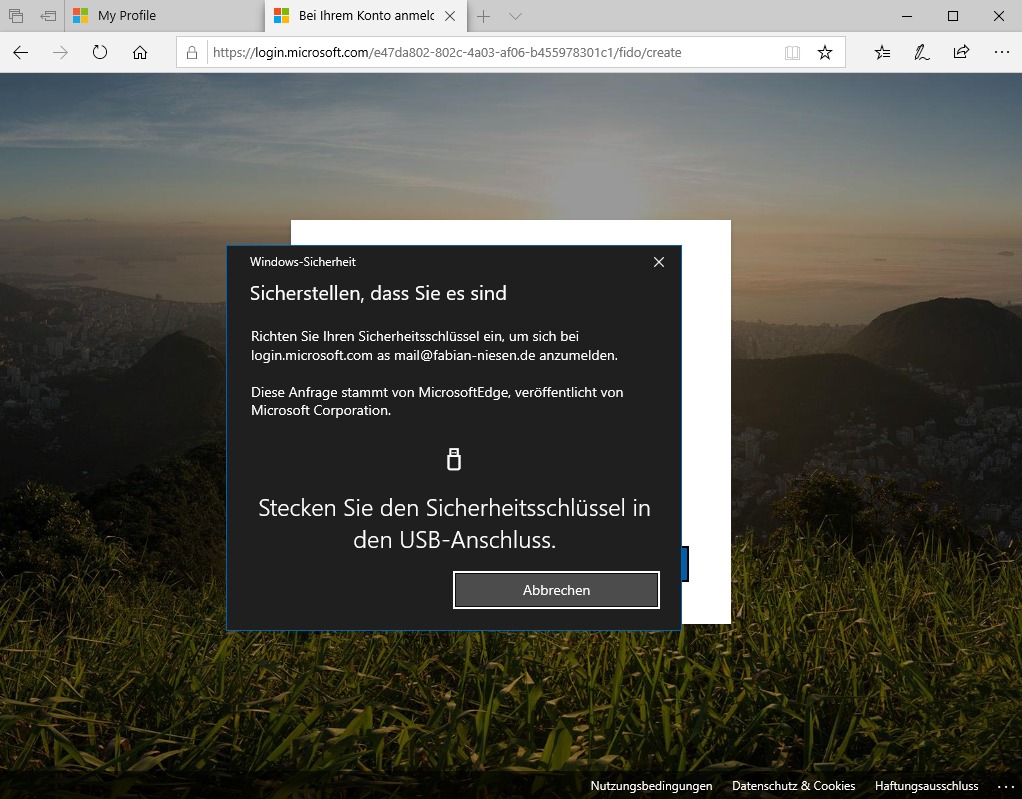

Nach dem Klick auf Weiter erfolgt die Einrichtung. Nun muss der Schicherheitsschlüßel angesteckt werden.

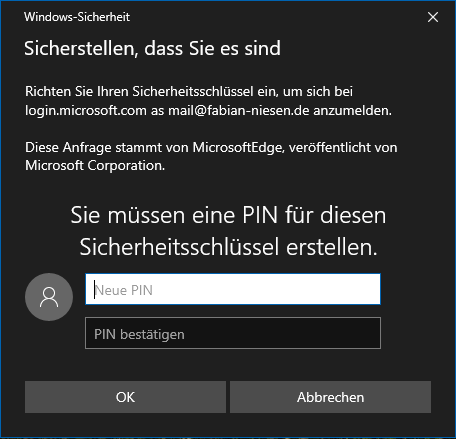

Nach dem Anstecken muss ein Pin für den Schlüssel eingerichtet werden

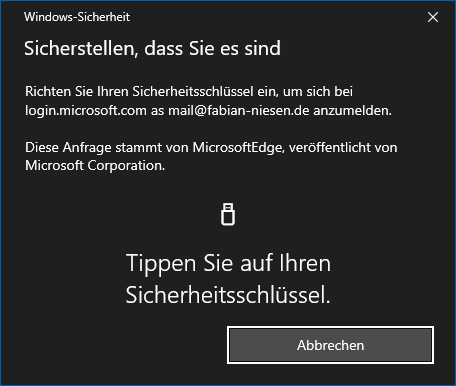

Nach der Pin muss die Taste auf dem Schlüssel betätigt werden.

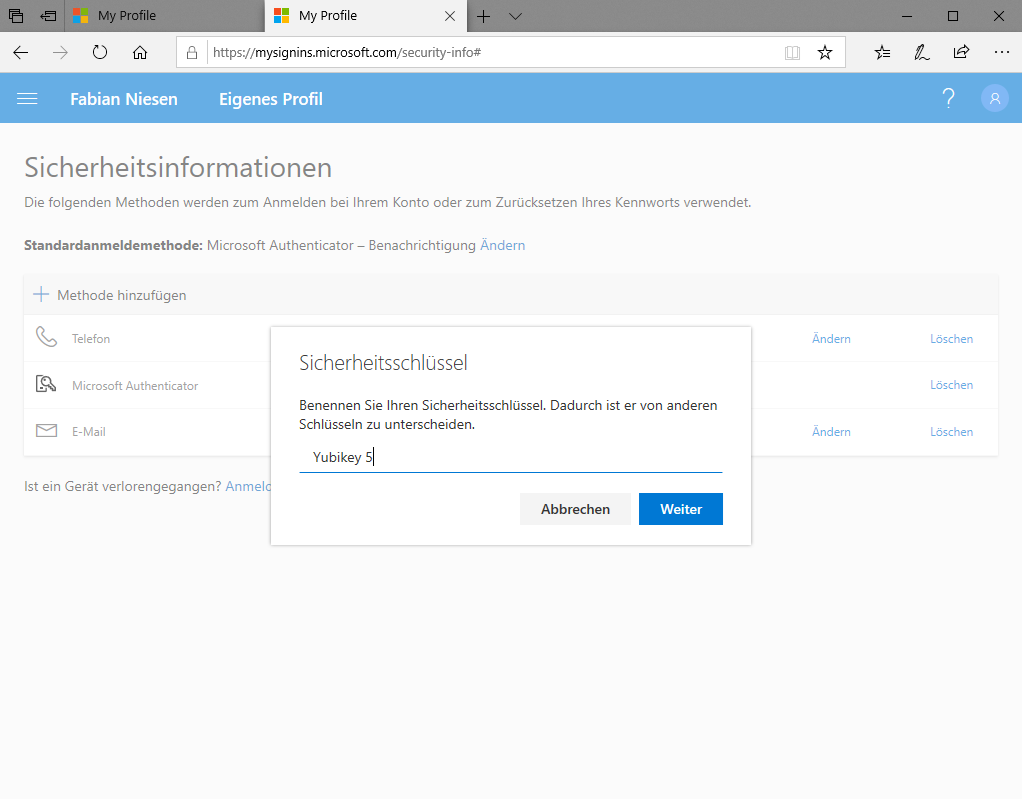

Nun geht es wieder im Browser weiter. Hier muss jetzt ein Name für den Schlüssel festgelegt werden.

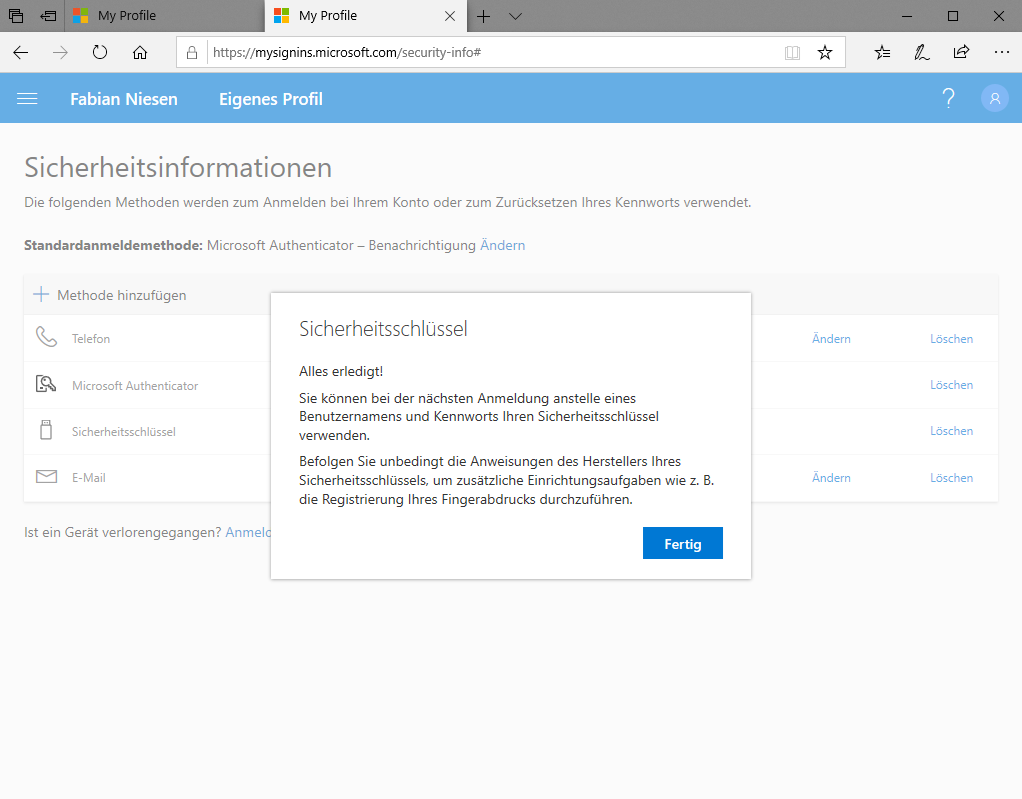

Jetzt ist die Einrichtung abgeschlossen.

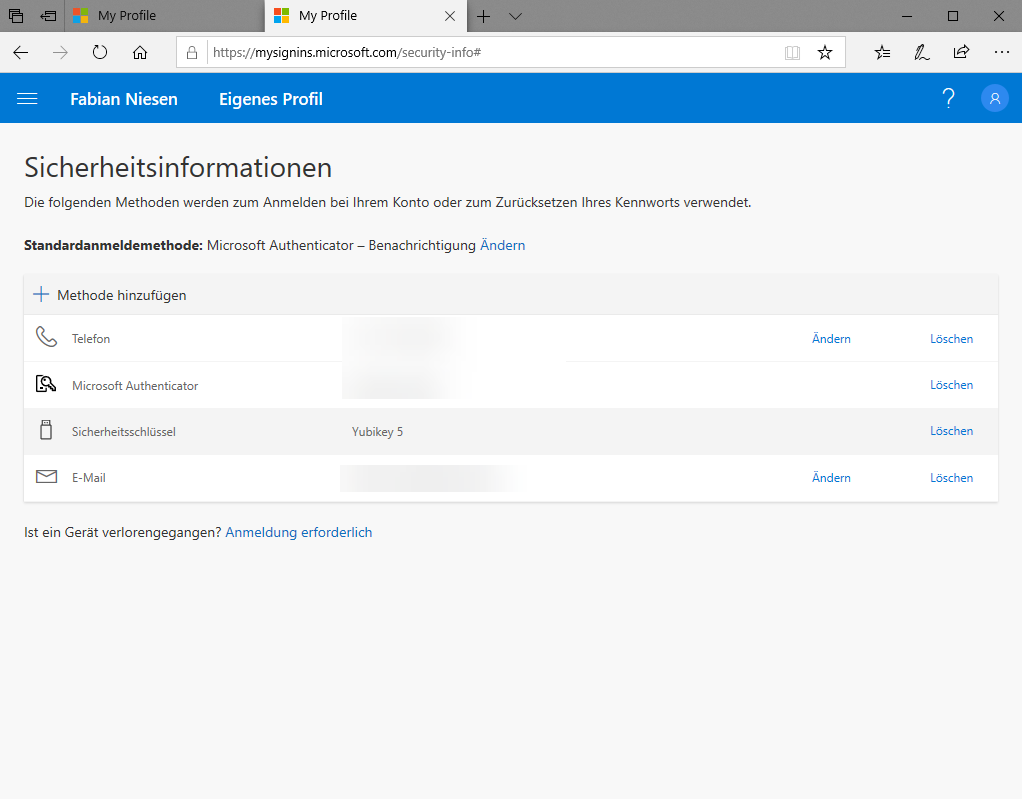

Und der Schlüssel erscheint in der Übersicht.

Bei mir sah es leider im Edge so aus:

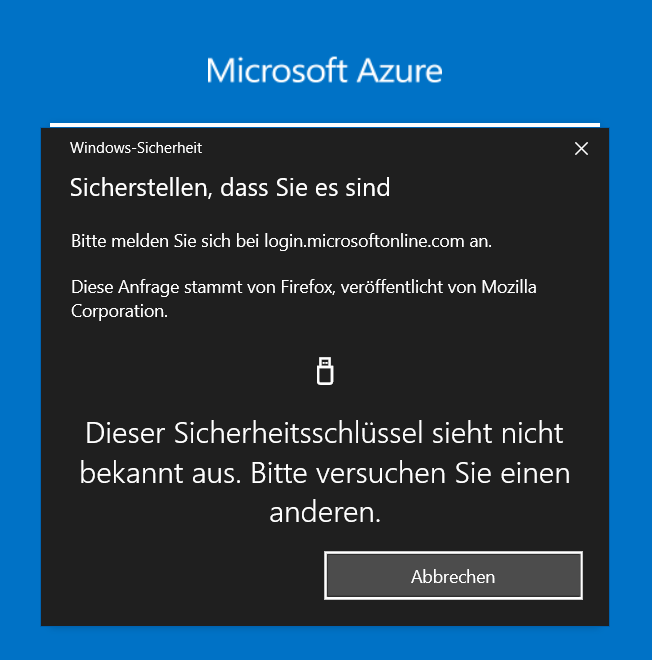

Doch der Firefox (der andere unterstützte Browser) zeigte es schon an:

Es erfolgt wieder die Abfrage über die Windows Sicherheit

Interessanterweise erkannte der Firefox den Sicherheitsschlüssel nicht

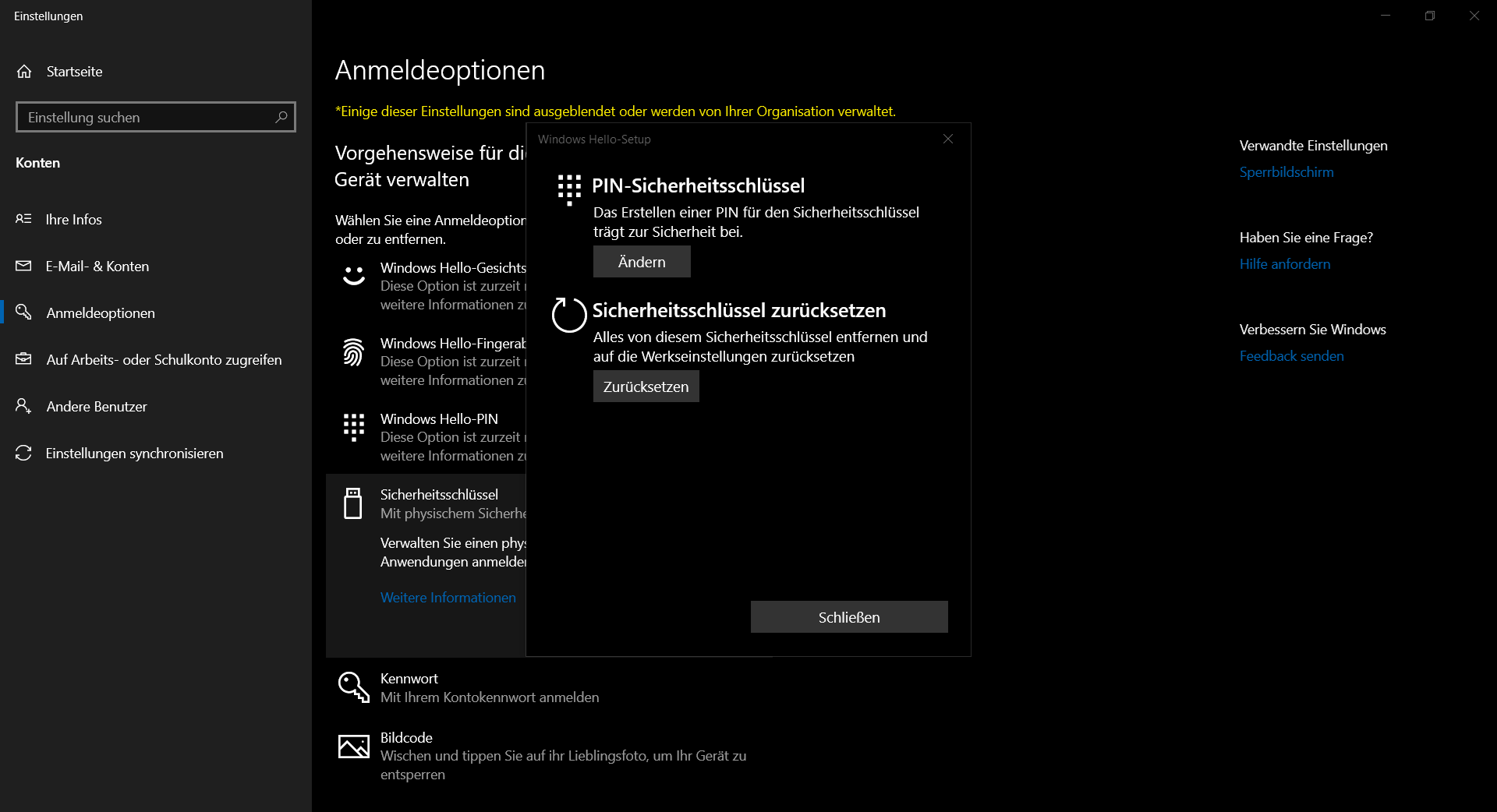

Ein Blick in die Anwendung „Einstellungen zeigt aber das der Schlüssel richtig eingerichtet ist.

Leider habe es nicht zum Funktionieren bekommen. Auch an einem anderen Rechner bekomme ich die Meldung das der Key nicht bekannt ist. Windows 10 1903 zeigt nur den leeren Smartcard-Slot in der Anmeldung, nicht den USB Token.

Update 14.07.2019

Ich habe den Fehler gufunden, die Moderne Authentifizierung war für mein Office365 deaktiviert. Somit konnte das auch nicht Fuktionieren. Die anmeldung An Windows 10 funktioniert allerdings immer noch nicht.

Wie sieht es bei euch aus? Andere Erfahrungen?

Schreibe einen Kommentar