Dies ist Teil 2 der Reihe „Installation einer Zertifizierungsstelle unter Windows Server 2012R2“. Teil 1, ist das Einrichten einer Offline-CA. Dieser Teil behandelt die untergeordnete Active Directory Integrierte Zertifizierungsstelle.

Erstellen der Untergeordneten Zertifizierungsstelle

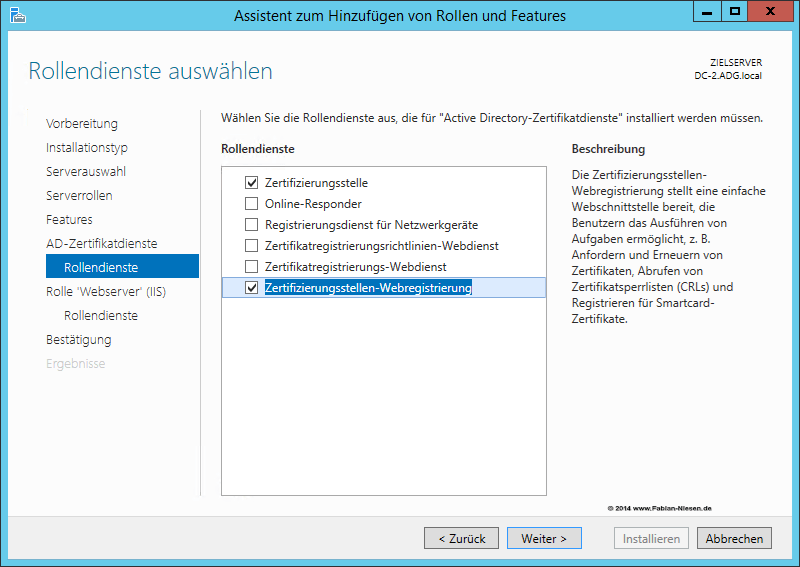

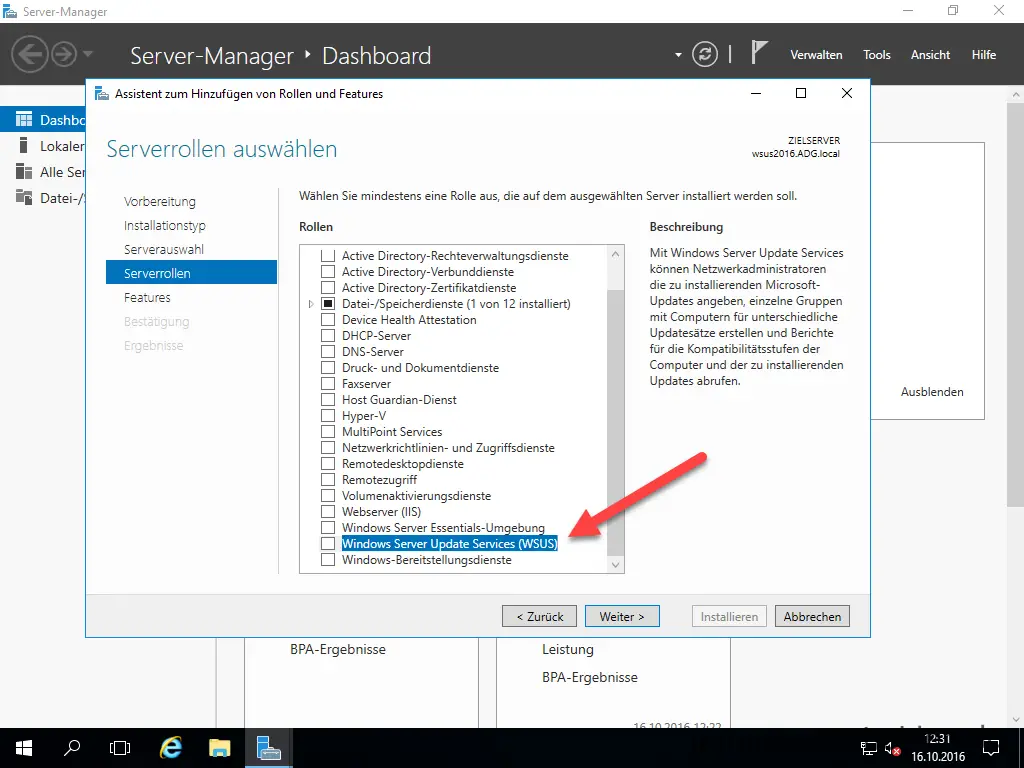

Die Installation der Zertifizierungsstelle ist ähnlich, nur das diesmal auch zusätzlich die Zertifizierungsrolle „Zertifizierungsstellen-Webregistrierung“ mit installiert werden muss.

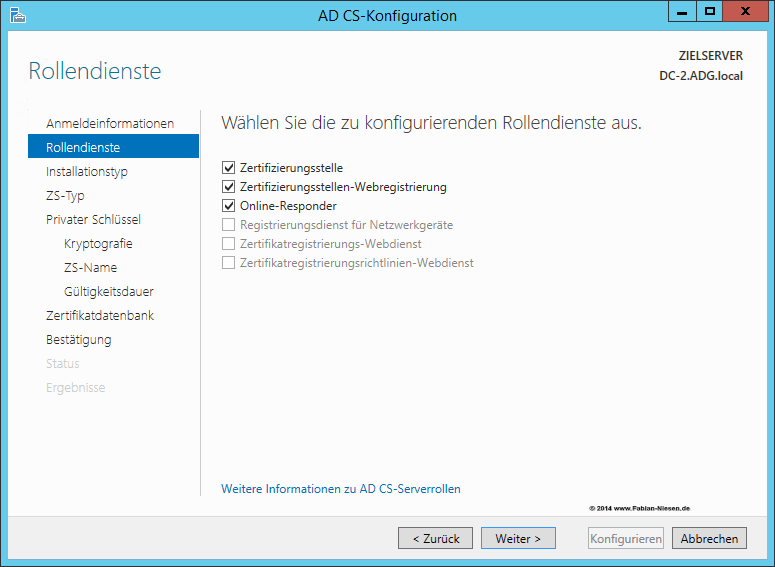

Die bringt auch den Internet Information Server (IIS) mit, leider wird noch der Kompatibilitätsmodus für den IIS 6 benötigt. Nach der Installation der Active Directory Zertifizierungsstelle erfolgt wieder die Konfiguration. Die Konfiguration möchten wir direkt für die beiden Rollendienste, „Zertifizierungsstelle“ und „Zertifizierungsstellen-Webregistrierung“, durchführen.

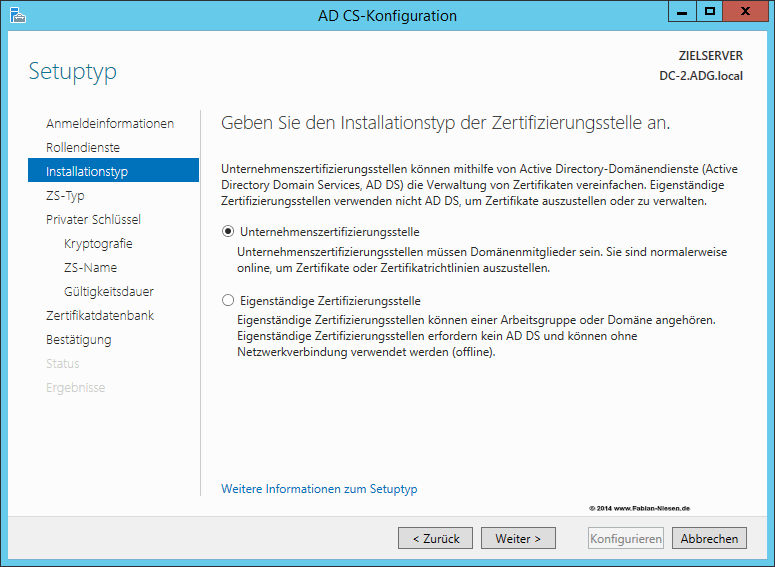

Dieses Mal soll allerdings eine „Unternehmenszertifizierungsstelle“ eingerichtet werden, um die Integration in das Active Directory zu nutzen.

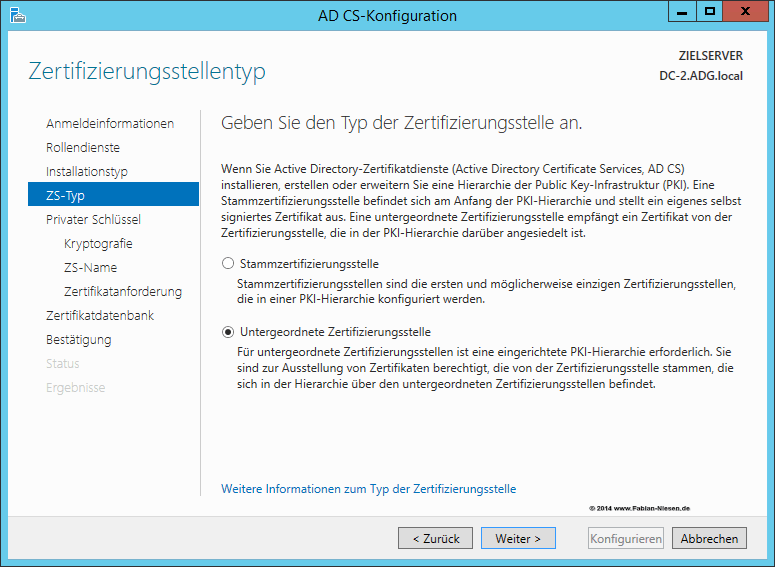

Der Zertifizierungsstellen-Typ ist diese mal auch ein anderer, es wird eine „Untergeordnete Zertifizierungsstelle“ eingerichtet.

Auch hier sollte wieder ein neuer Privater Schlüssel erzeugt werden. Die Kryptografie Einstellungen würde ich genauso wie bei der Übergeordneten CA konfigurieren. Der Name der Zertifizierungsstelle sollte wieder für Ihre Umgebung passend sein.

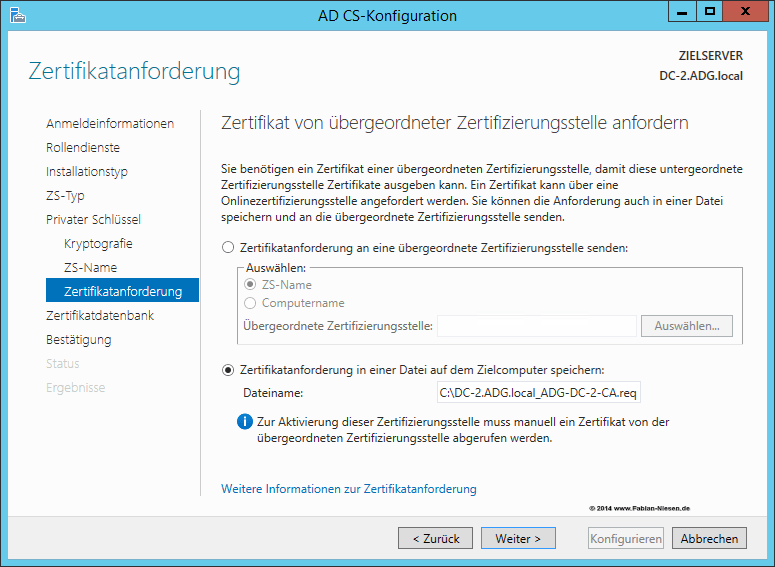

Da die Übergeordnete CA keine automatisierten Schnittstellen hat, exportieren wir den Zertifikatsanforderung für die untergeordnete Zertifizierungsstelle. Diese Anforderung muss anschließend in das Transferverzeichnis, in dem schon die anderen Daten der Übergeordneten CA liegen, kopiert werden.

Die Datenbankeinstellungen übernehme ich auch hier wieder.

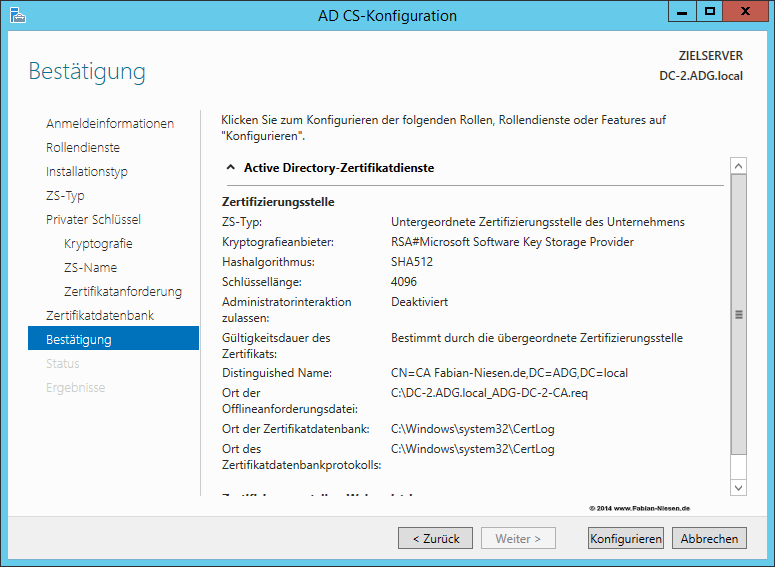

Die Zusammenfassung sollte auch hier geprüft werden, da sich im Nachhinein nichts mehr ändern lässt.

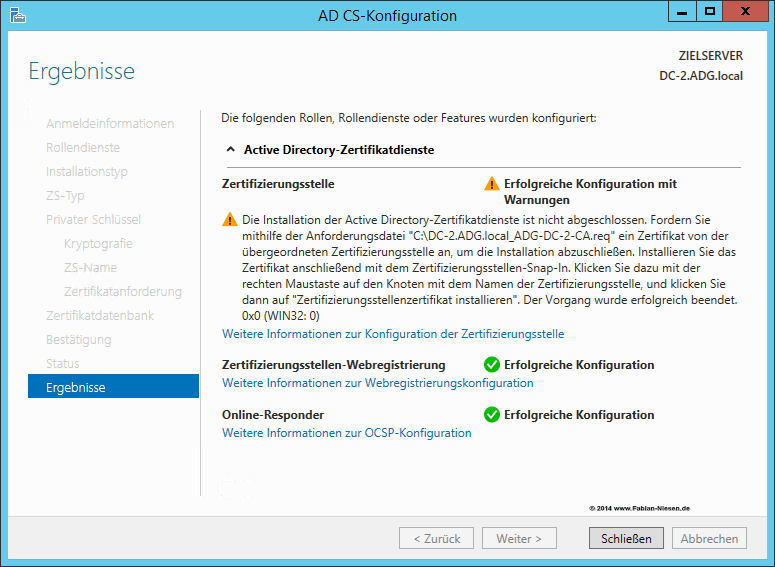

Die Installation erfolgt mit einer Warnung, da das Zertifikat noch von der Root-CA signiert werden muss.

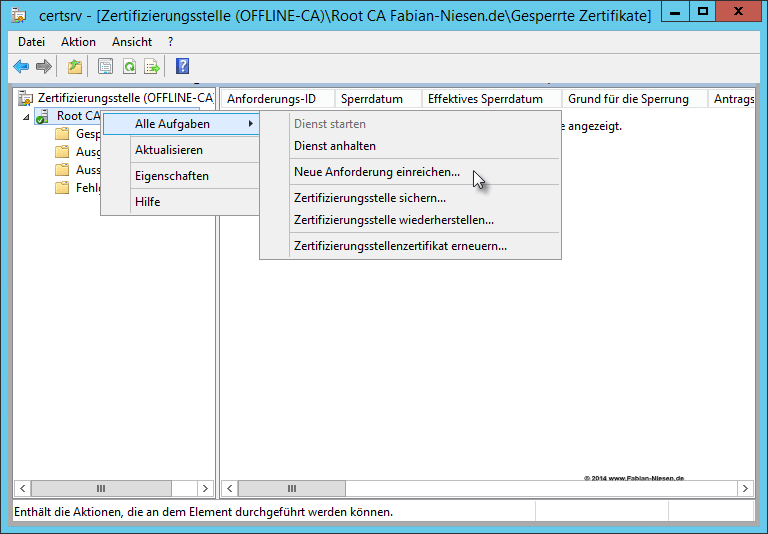

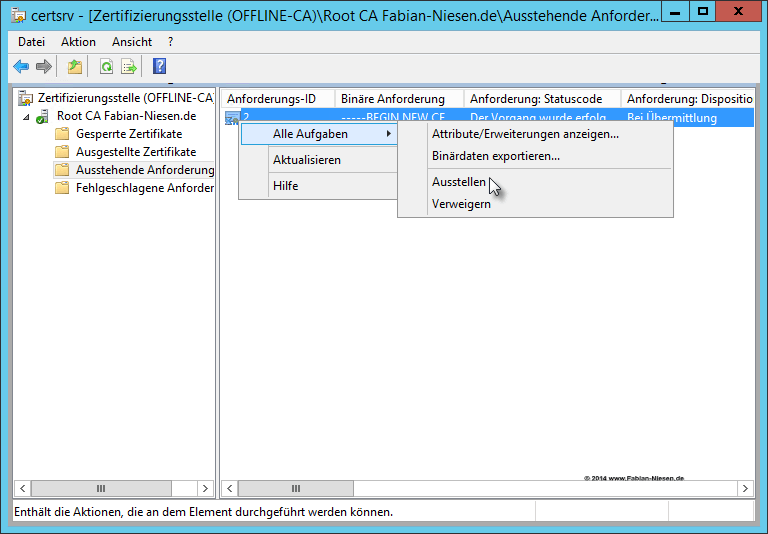

Nun kann in die Offline-Zertifizierungsstelle die Zertifikate Anforderung der Untergeordneten Zertifizierungsstelle importiert werden.

Anschließend muss das Zertifikat ausgestellt werden.

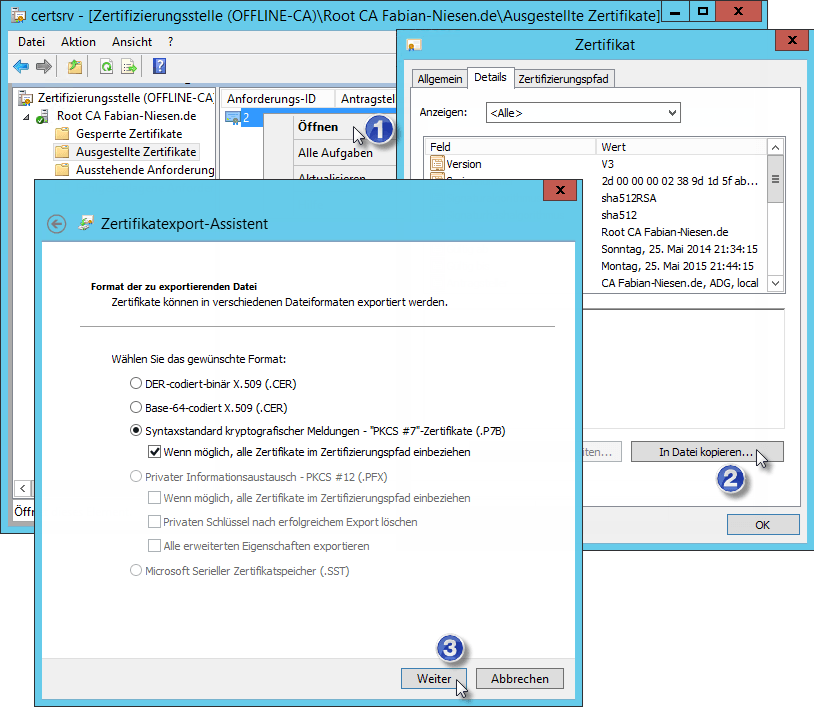

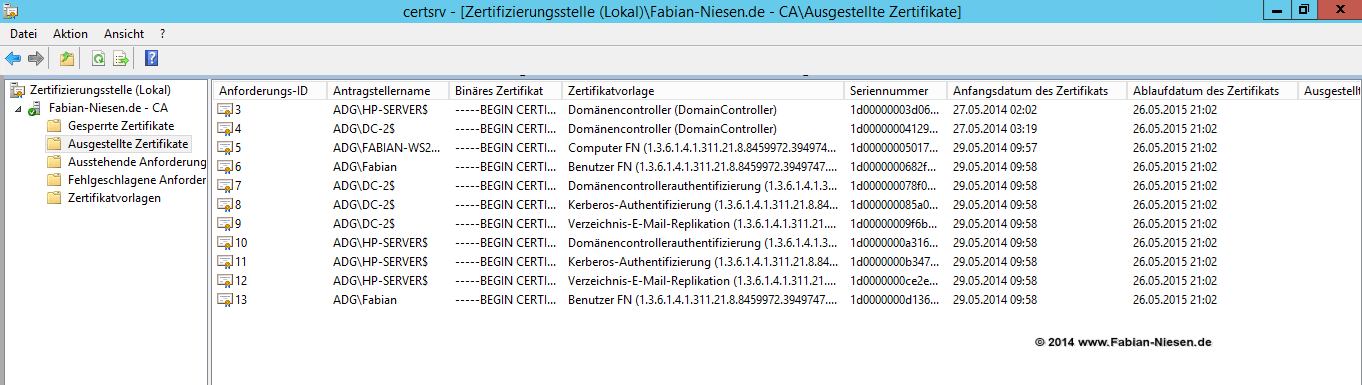

Nun kann unter den Ausgestellten Zertifikaten das neue Zertifikat exportiert werden.

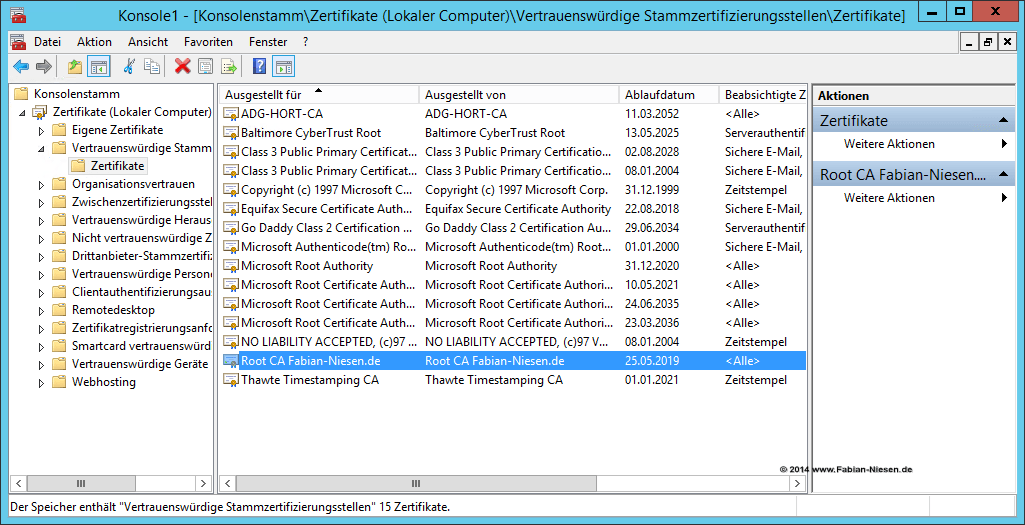

Anschließend wird auf der Untergeordneten Zertifizierungsstelle die MMC geestartet. Fügen Sie dort das Zertifikate Snap-In für das Lokale Computerkonto hinzu. Importieren Sie das Exportierte Zertifikat der Root-CA in den Ordner „Vertrauenswürdige Stammzertifizierungsstellen“.

Als nächstes müssen die CRL und CRT Dateien nach „C:\Windows\System32\certsrv\CertEnroll“ kopiert werden, damit die Revokation Liste der Root-CA geprüft werden kann.

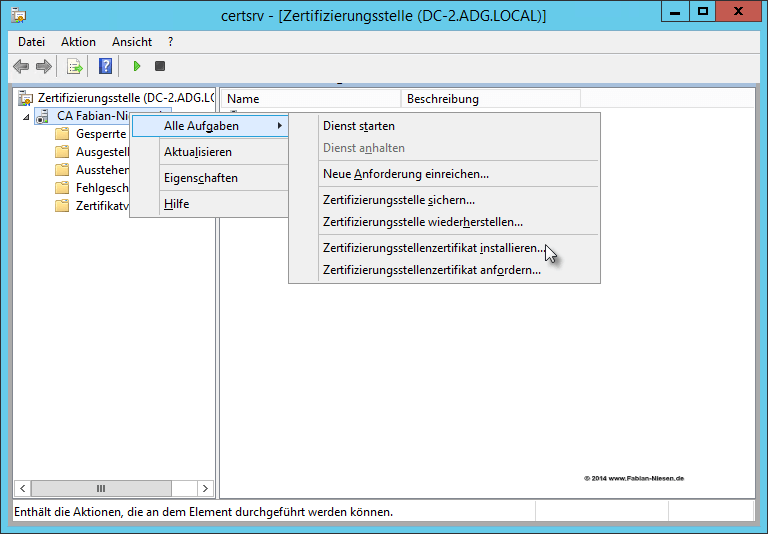

Anschließend können Sie in der Konsole „Zertifizierungsstelle“ das Zertifizierungsstellenzertifikat installiert.

Nach der Installation kann die Zertifizierungsstelle gestartet werden. Nach dem Start kann die Root-CA heruntergefahren werden und exportiert werden. Sinnvoll wären 1-2 Exporte an verschieden Stellen, optimaler Weise verschlüsselt.

Konfiguration der Wiederherstellbarkeit von Privaten Schlüsseln

Damit auch mal der Private Schlüssel wiederhergestellt werden kann, wenn er mal verloren geht, muss noch etwas Arbeit getan werden.

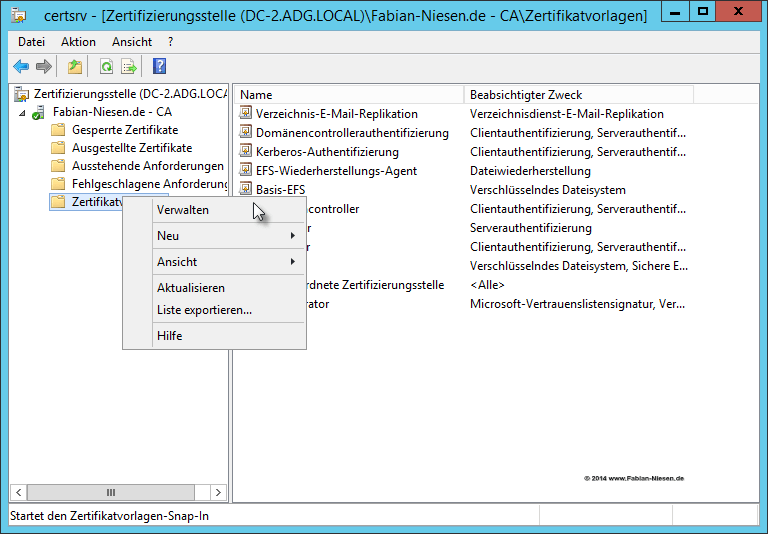

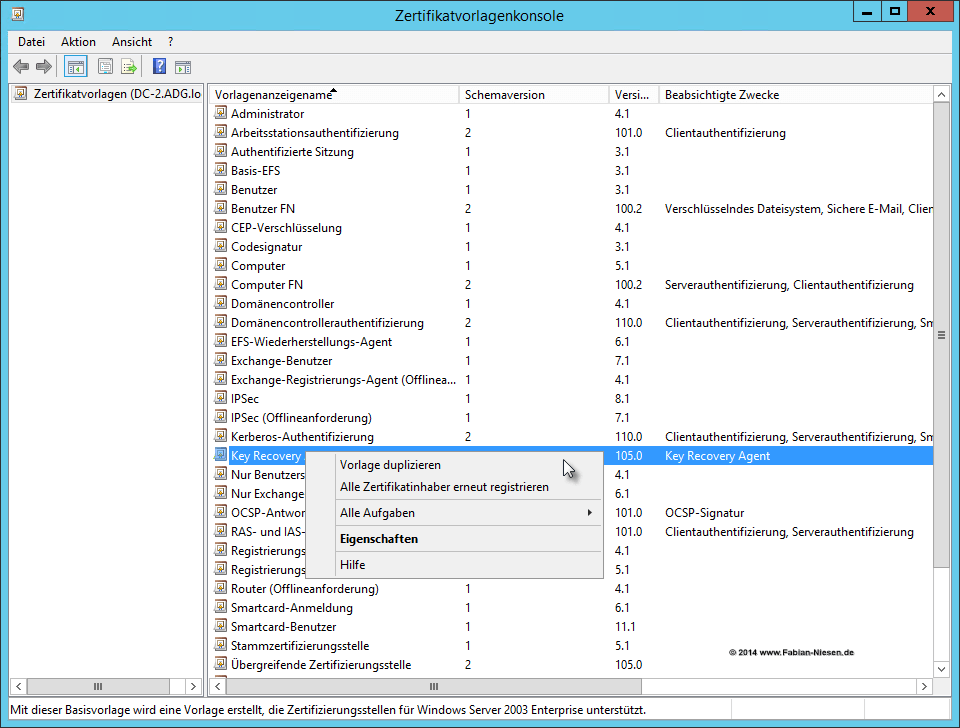

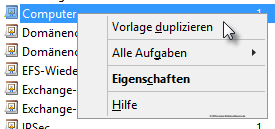

Zuerst muss das „Key Recovery Agent“ (KRA) Zertifikat veröffentlicht werden. Dazu Verwalten Sie die Zertifikatsvorlagen und Duplizieren dort die KRA-Vorlage.

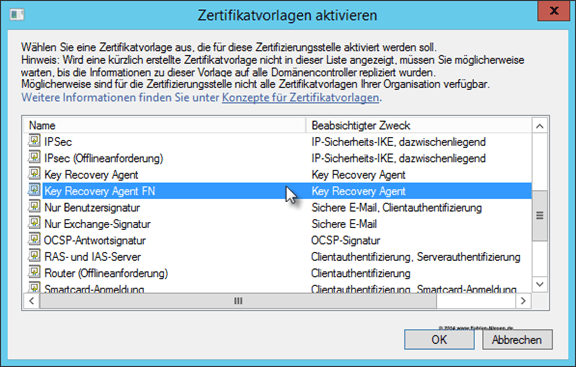

Veröffentlichen Sie nun die angepasste Vorlage.

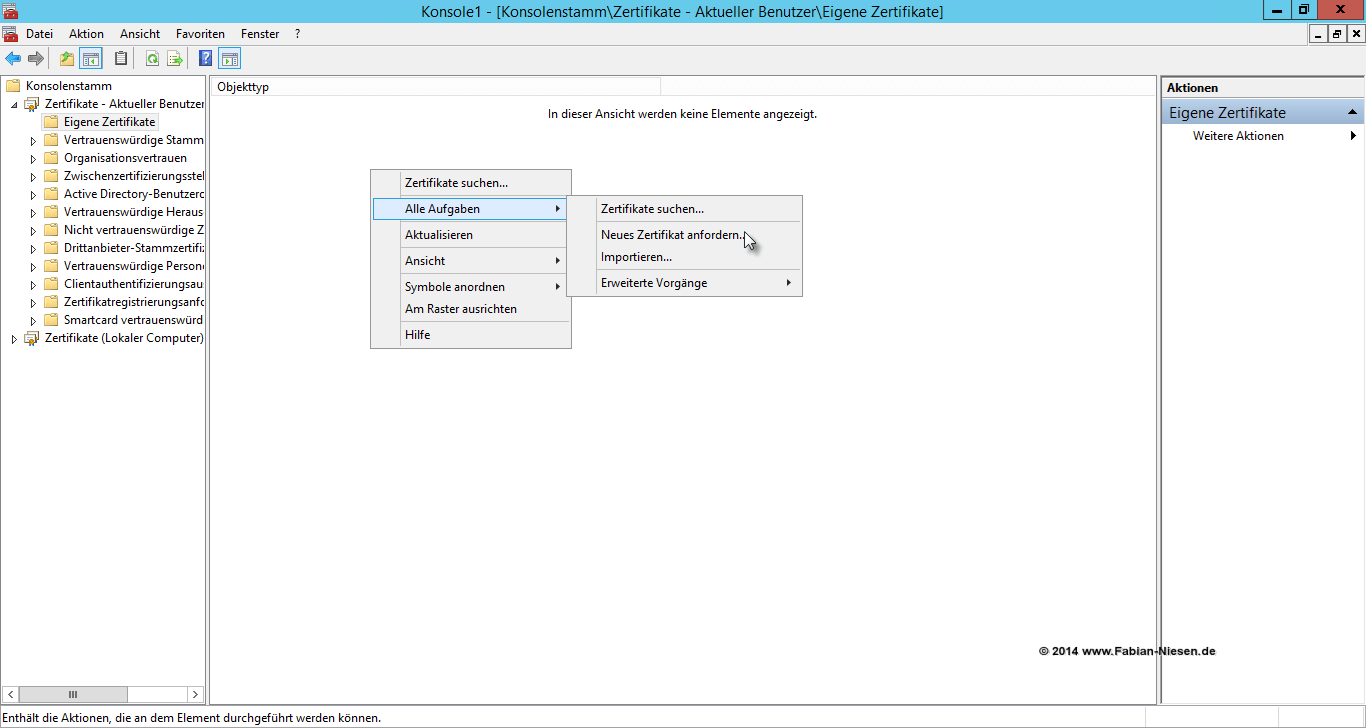

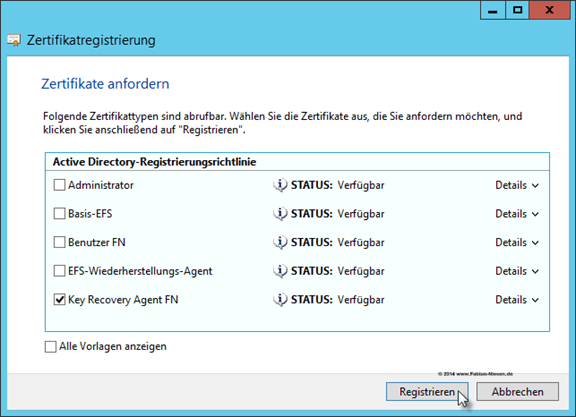

Nun müssen Sie das entsprechende Zertifikat beantragen. Melden Sie sich dazu auf einem Computer mit einem Domänen-Administrator Konto an. Öffnen Sie den lokalen Zertifikatsspeicher, und fordern ein neues Zertifikat an.

Fordern Sie das „Key Recovery Agent“ Zertifikat an.

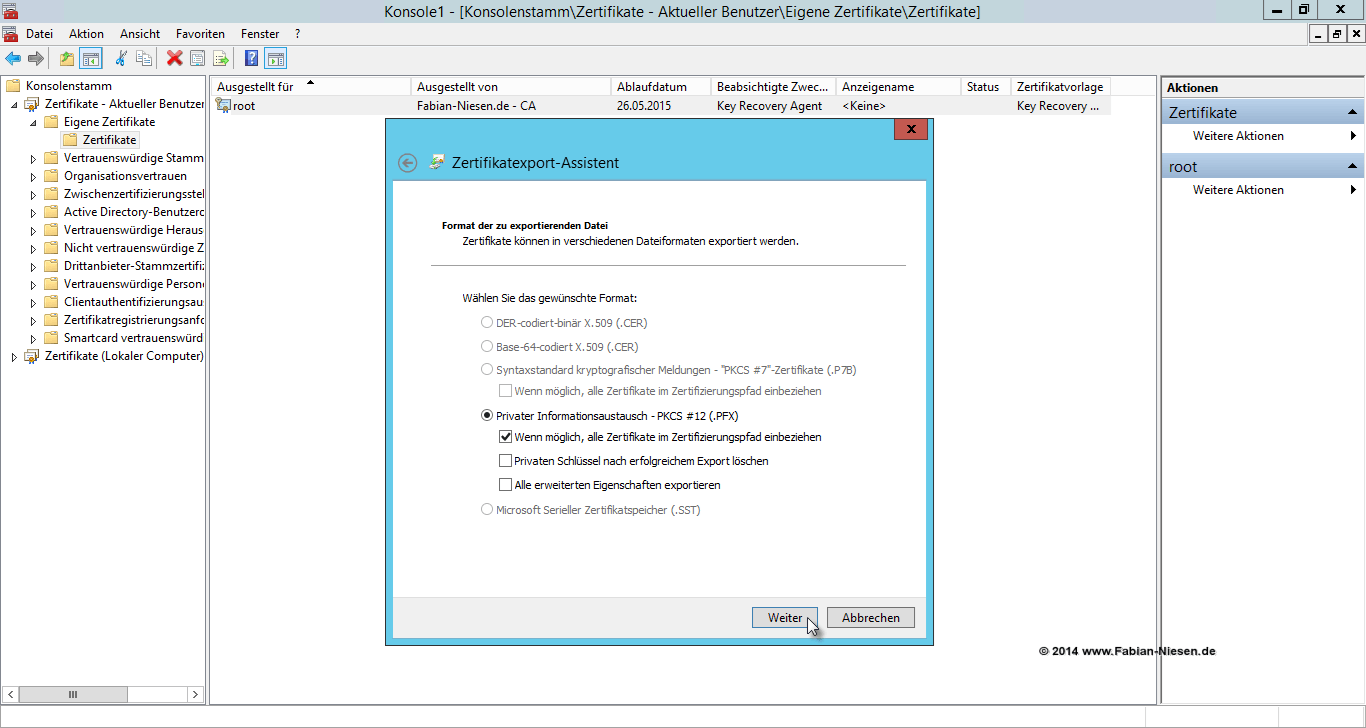

Exportieren Sie das Zertifikat mit dem Privaten Schlüssel und sichern Sie es gut.

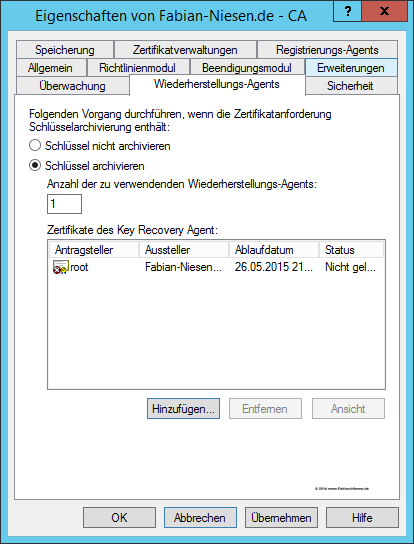

Jetzt muss dieses Zertifikat noch der in der Zertifizierungsstelle entsprechend hinterlegt werden. In den Eigenschaften der Zwischenzertifizierungsstelle muss der Wiederherstellungs-Agent eingetragen werden.

Im Anschluss müssen die Dienste der Zertifizierungsstelle neu gestartet werden.

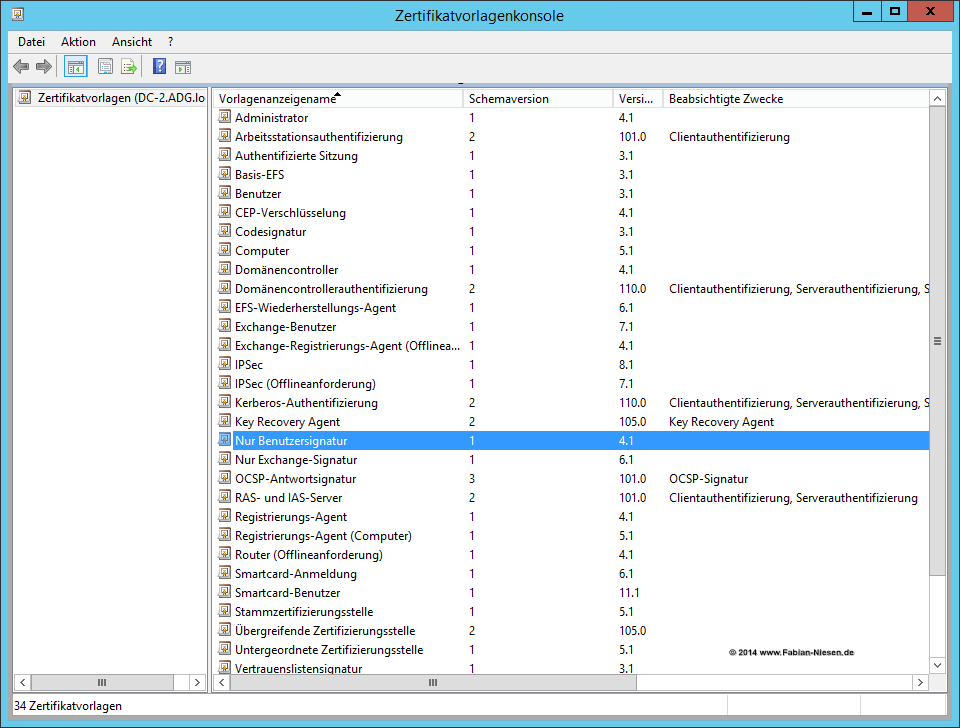

Konfiguration der Zertifikatsvorlagen

Damit die Zertifizierungsstelle auch Ihre Arbeit aufnehmen kann, müssen noch die Vorlagen für die Zertifikate konfiguriert werden die im Unternehmen genutzt werden sollen.

Vorlagen gibt es viele, wichtig ist die rauszusuchen und zu konfigurieren die im Unternehmen (oder wie in meinem Fall, zu Hause) gebraucht werden.

Wenn Sie Anpassungen an den Vorlagen vornehmen möchten, müssen Sie diese duplizieren.

Es empfiehlt sich beim duplizieren entsprecht der Umgebung die Kompatibilität zu konfigurieren. Daraus resultieren neue Funktionen, Algorithmen etc. die mit den alten Betriebssystem Versionen noch nicht kompatible waren.

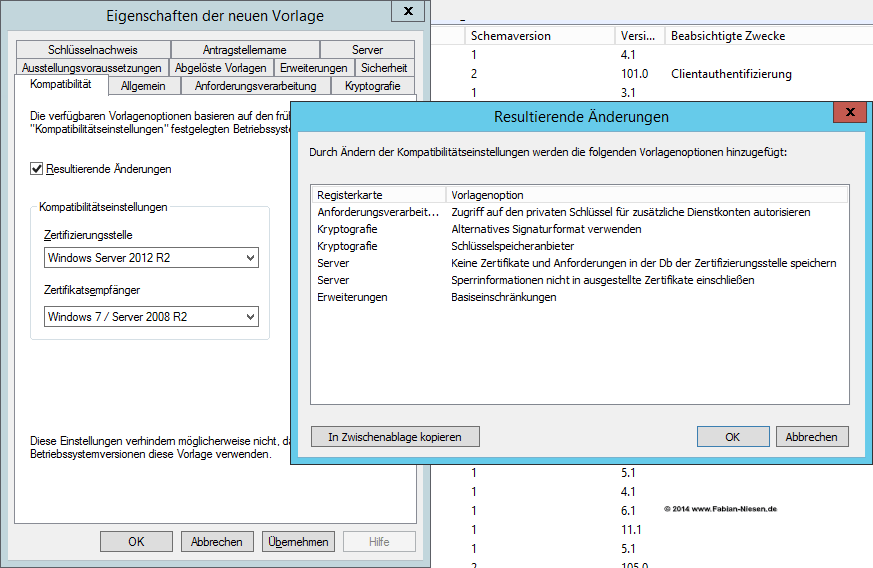

Wenn der Private Schlüssel wiederherstellbar sein soll, muss noch der entsprechende „Wiederherstellungs-Agent“ konfiguriert werden.

Da die Konfiguration der einzelnen Zertifikatsvorlagen abhängig vom Zweck ist, gehe ich hier nicht weiter drauf ein.

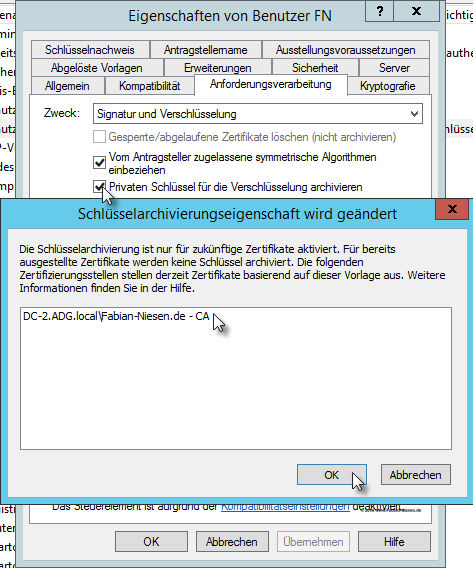

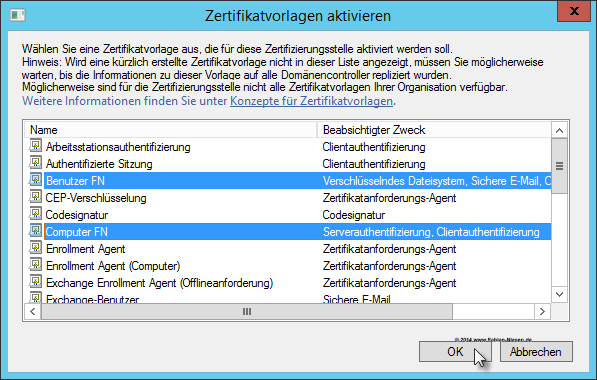

Nach der Konfiguration muss die Zertifikatsvorlage noch als „Auszustellende Zertifikatsvorlage“ konfiguriert werden.

In diesen Dialog können Sie die Zertifikatvorlagen die Sie veröffentlichen möchten einfach auswählen.

Aktivierung des automatisierten Ausstellen von Zertifikaten (Auto-Enrollment)

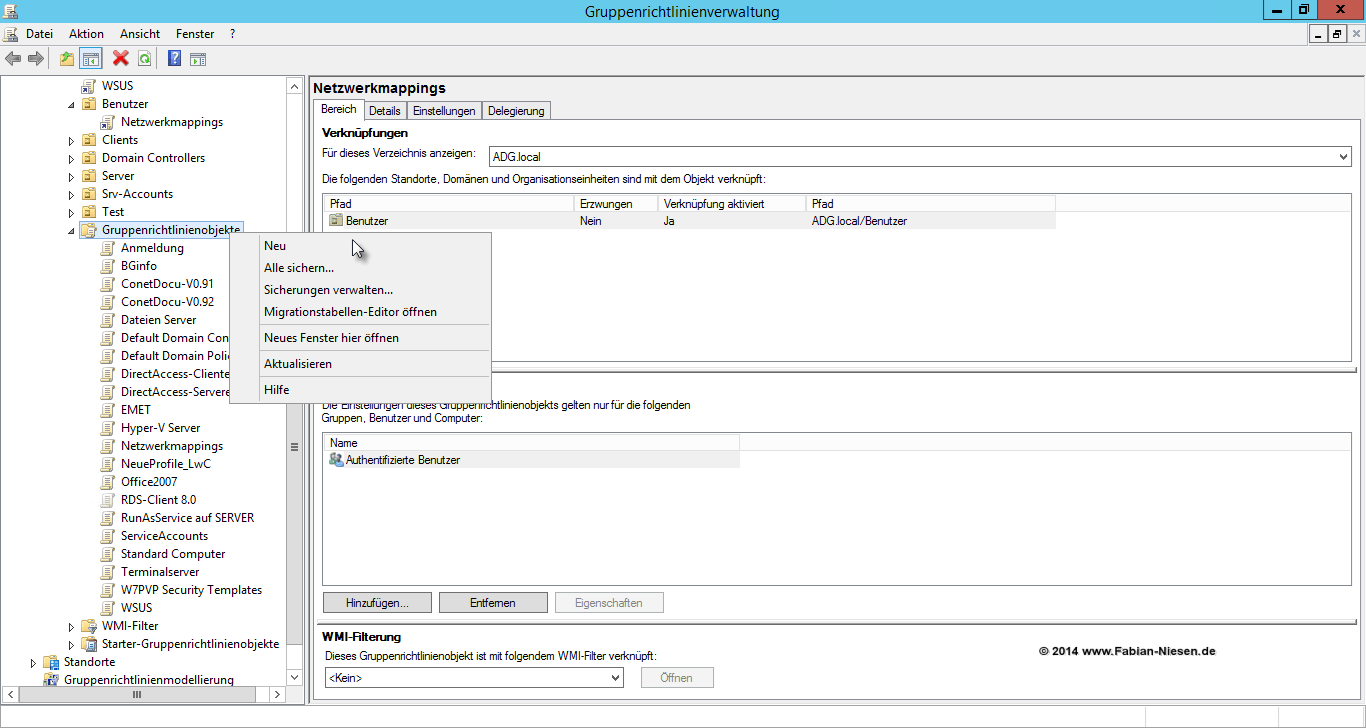

Um die Zertifikate automatisch auszurollen nutzen wir eine Gruppenrichtlinie, da die CA auch noch bei den Clients als vertrauenswürdige Zertifizierungsstelle eingetragen werden muss.

Dazu legen wir eine neue Gruppenrichtlinie an.

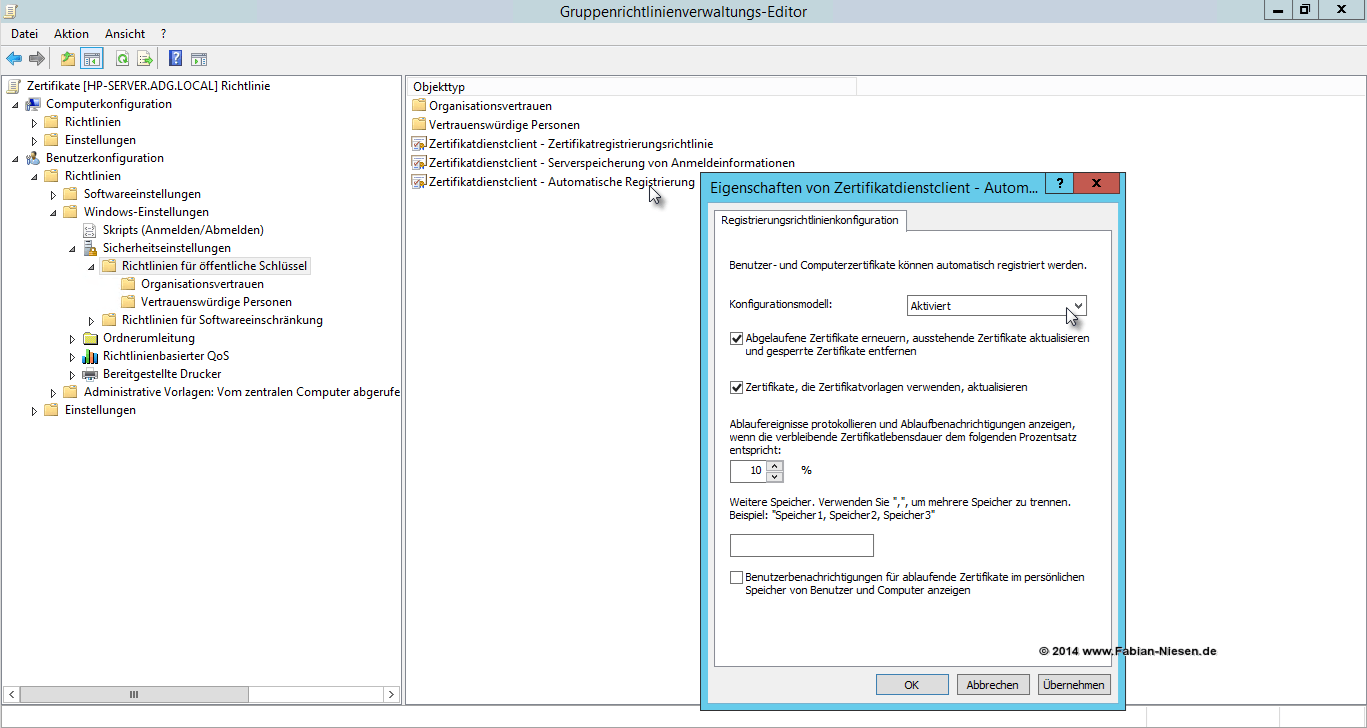

Für Benutzer finden sich die Einstellungen unter: Benutzerkonfiguration > Richtlinien > Windows Einstellungen > Sicherheitseinstellungen > Richtlinien für öffentliche Schlüssel

Für Computer findet sich die selbe Einstellung unterhalb der Computerkonfiguration.

Zusätzlichen sollten hier noch das Zertifikat der Root-CA unter „Vertrauenswürdige Stammzertifizierungsstellen“ und das Zertifikat der Sub-CA in „Zwischenzertifizierungsstellen“, beide allerdings OHNE den privaten Schlüssel!

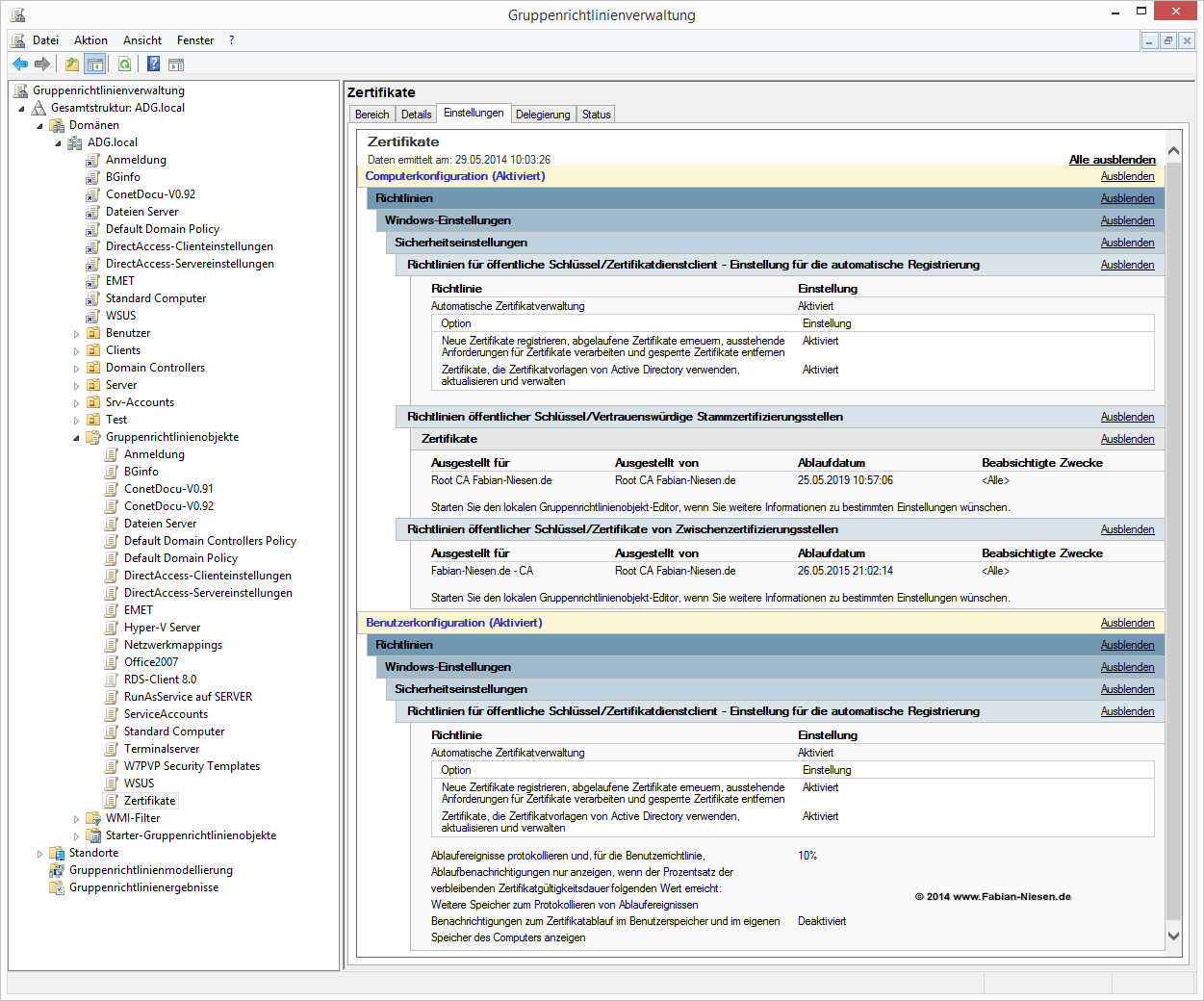

Die Zusammenfassung der Gruppenrichtline sieht dann ungefähr so aus:

Wenn die Gruppenrichtlinie entsprechend verknüpft ist, sollten mit dem nächsten Update der Gruppenrichtlinien die ersten Computer und Benutzer Zertifikate ausgestellt werden, die Domänencontroller haben schon automatisch welche nach der Erstellung der CA erhalten. Wenn die Gruppenrichtlinie auch auf die OU der Domänen Controller angewandt wird, beantragen diese sich automatisch weitere Zertifikate, abhängig von den passenden Vorlagen die sich veröffentlicht haben.

Update:

Alle 3 Teile dieser Serie sind zusammen als PDF auf GitHub zum kostenlosen Download verfügbar.

Weitere Artikel zum Thema Active Directory Certificate Services

- Windows WinRM über HTTPs

- CodeSigning Zertifikate mit Windows Server 2019 Zertifikatsdienste

- Umzug einer Windows Zertifizierungsstelle von 2012R2 auf Windows Server 2019

- Virtuelle SmartCards mit Windows 10

- Windows PKI: Root CA Zertifikat und Issuing CA Zertifikate erneuern

- Installation einer Zertifizierungsstelle unter Windows Server 2012R2 Teil 2 – Erstellen der unter geordneten CA

- Installation einer Zertifizierungsstelle unter Windows Server 2012R2 Teil 1 – Die Offline Root-CA

- Grundlegendes einer Zertifizierungsstellen (CA)

Kommentare

8 Antworten zu „Installation einer Zertifizierungsstelle unter Windows Server 2012R2 Teil 2 – Erstellen der unter geordneten CA“

Hallo Fabian

Interessanter Artikel. Habe soeben auch eine Testumgebung aufgebaut/ nachgebaut Und: beim Schritt „Anfordern des „Key Recovery Agent“ – Schritt 2“ scheint danach bei mir das Ausstellen des Zertifikats nicht zu funktionieren?

Nochmals die Schritte zusammengefasst

1. Key Recovery Zertifikat anfordern.

Dieses habe ich angefordert, sprich, MMC geöffnet Snap-IN Zertifikate eingefügt, rechte Maustaste auf Eigene Zertifikate/ Alle Aufgaben/ neues Zertifikat anfordern/ das KRA Zertifikat angefordert.

2. Dadurch wird die Anfrage an die untergeordnete CA zugesandt.

3. auf der untergeordneten CA die ausstehende Anforderung rechts anklicken und im Kontextmenü „ausstellen“ auswählen.

Frage: Durch diesen Vorgang sollte was passieren?

Ich gehe davon aus und es wäre aus meiner Sicht logisch, wenn in der MMC Konsole mit dem Snap-IN Zertifikate (auf dem PC ausgeführt) nun unter Eigene Zertifikate (am gleichen Ort, wo ich weiter oben wie beschrieben, die Anforderung gestellt habe) nun automatisch das KRA Zertifikat erscheinen würde, korrekt?

Genau dieser Schritt passiert aber bei mir nicht, egal, ob ich als Domänen- Administrator mich am Windows 8.1 PC anmelde, MMC öffne mit Zertifikat Snap-In

oder

ob ich mich als 0815 Benutzer am Windows 8.1 PC anmelde, welche zur Gruppe gehört GL-Recovery-PrivatKey (Globale Security AD Gruppe), welche wiederum in der Vorlage des KRA im Reiter Security definiert ist mit den Rechten

=> lesen

=> registrieren

Woran könnte das liegen, dass nach dem Ausstellen des KRA Zertifikats auf der untergeordneten CA auf der Workstation in der Zertifikate MMC Konsole daraufhin das Zertifikat nie erscheint?

Lieber Gruss aus der Schweiz

André

Hallo André,

Exportiere mal das KRA Zertifikat aus der CA Verwaltungskonsole (Ausgestellte Zertifikate) und importiere das mit dem Benutzer der den Request erstellt hat. Dann solltest du es sehen und auch exportieren können.

Gruß

Fabian

Am Ende der Konfiguration der Sub-CA schreiben Sie:

„Als nächstes müssen die CRL und CRT Dateien nach „C:WindowsSystem32certsrvCertEnroll“ kopiert werden, damit die Revokation Liste der Root-CA geprüft werden kann.“

Die Antwort scheint offenbar offensichtlich zu sein, da niemand anderes nachgefragt hat, aber welche CRL- und CRT-Dateien sind denn damit gemeint?

Sind die beiden Dateien gemeint, die sich auf der Root-CA im Ordner „C:WindowsSystem32certsrvCertEnroll“ befinden? Also die CRT-Datei, die nach dem Installieren und Konfigurieren der Zertifizierungsstelle (Root-CA) gebildet wird und die CRL-Datei, welche nach dem Veröffentlichen der Sperrliste erstellt wird?

Wenn ja habe ich aus die beiden Dateien aus dem CertEnroll-Ordner der Root-CA in den CertEnroll-Ordner der Sub-CA kopiert. War das dann richtig? Wie sehe ich dann, ob die Revokation Liste der Root-CA geprüft wurde bevor ich das Zertifizierungsstellenzertifikat installiere?

Unter dem Einstellungen-Register „Erweiterungen“ der Sub-CA taucht der in der Root-CA manuell erstellte CRL und AIA nicht auf. Soll das so sein? Denn ich dachte, dass man auf dieselbe Liste zugreift. Oder hat jeweils der erste Eintrag

„C:WindowsSystem32CertSrvCertEnroll.crl“

und

„C:WindowsSystem32CertSrvCertEnroll_.crt“

dieselbe Funktion?

Nachdem ich die Sub-CA gestartet habe habe ich nun im CertEnroll-Ordner drei Sperrlisten:

Root-CA-Sperrliste

Sub-CA-Sperrliste

Sub-CA-Deltasperrliste (am „+“-Zeichen zu erkennen)

soll das auch so richtig sein?

Grüße

A.

Offenbar mag man hier keine „>“ und „<" Zeichen. Hier die beiden betroffenen Zeilen mit # statt den Zeichen:

C:WindowsSystem32CertSrvCertEnroll#CaName##CRLNameSuffix##DeltaCRLAllowed#.crl

:WindowsSystem32CertSrvCertEnroll#ServerDNSName#_#CaName##CertificateName#.crt

Grüße

A.

Hallo,

nette Anleitung.

Was ich noch gerne wissen würd bzw. nicht finde – ist es möglich das Zertifikat das von der Offline CA ausgestellt wird, von der Gültigkeitsdauer länger als 1 Jahr auszudehnen?

LG

Hallo Herr Sailer,

Ja das ist möglich. Sie müssen dafür aber auch die Gültigkeitsdauer der Offline-CA erhöhen, da die Ausgestellten Zertifikate nicht länger gültig sein dürfen als die ausstellende Zertifizierungsstelle.

Ja, es waren die Dateien der Root CA gemeint, die in das Verzeichnis der Sub-CA kopiert werden müssen.

Danke an AStraube für das NAchhaken. Der Punkt „Als nächstes müssen die CRL und CRT Dateien nach…“ war im Vergleich zum sonst tollen Artikel recht dünn.

Danke an alle 🙂