Einige Fragen sich jetzt, wenn ich schon das Microsoft Deployment Toolkit (MDT) einsetzte, warum sollte ich dann anschließend Autopilot ausführen? Es gibt verschiedene Gründe warum es Sinnvoll sein kann, hier einige Beispiele:

- Virtuelle Maschinen zum Testen mit wenig Aufwand bereitstellen.

- Vorhandene Hardware mit der aktuellen Version von Windows 10 für Autopilot bereitstellen.

- Ein eigenes Image für Autopilot auf die Systeme zu installieren.

- Aktuelle Updates für die Systeme.

- Vorinstallierte Software, auch wenn diese dann nicht in Intune verwaltet werden kann.

Bei neuen Geräten ist es natürlich einfacher, das direkt durch den Hersteller erledigen zu lassen. Bei vorhandenen Geräten und VMs funktioniert das leider nicht.

Vorbereitungen für Autopilot

Auch wenn es mittlerweile andere Wege gibt, nutze ich immer noch den Hardwarehash. Grund dafür ist, ich brauche nicht die Autopilot Profile im Image zu hinterlegen. Ich kann die Profile bei Bedarf entsprechend im Azure AD ändern.

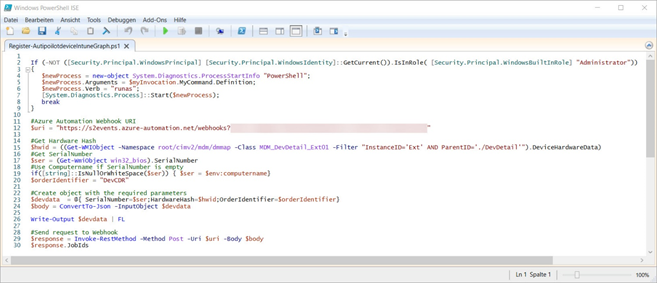

Ich nutze für solche Zwecke schon länger ein Power Shell Skript, das über ein Azure Webhook direkt den Hash in das Device Directory hochlädt.

Die Anleitung für diesen Vorgang finden Sie in Englischer Sprache im Blog von Roger Zander: „Automatically register existing device in AutoPilot„

Ich lasse nur den Sysprep Befehl im Skript weg, der ist bei mir ein eigener Task. Diesen führe ich ohne Shutdown aus, dass Herunterfahren macht die Tasksequenz am Ende.

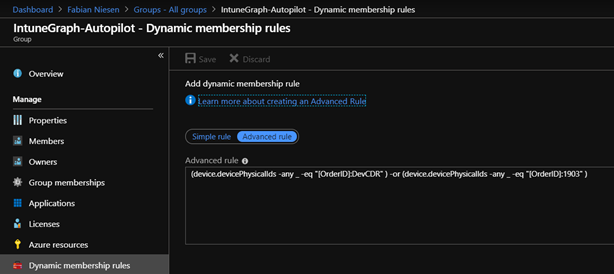

Um sich das Leben einfacher zu machen setzte ich mit dem Skript eine Order-ID, diese wird für eine Dynamische Gruppe genutzt. Diese Dynamische Gruppe weist automatisch ein Autopilot Profil zu.

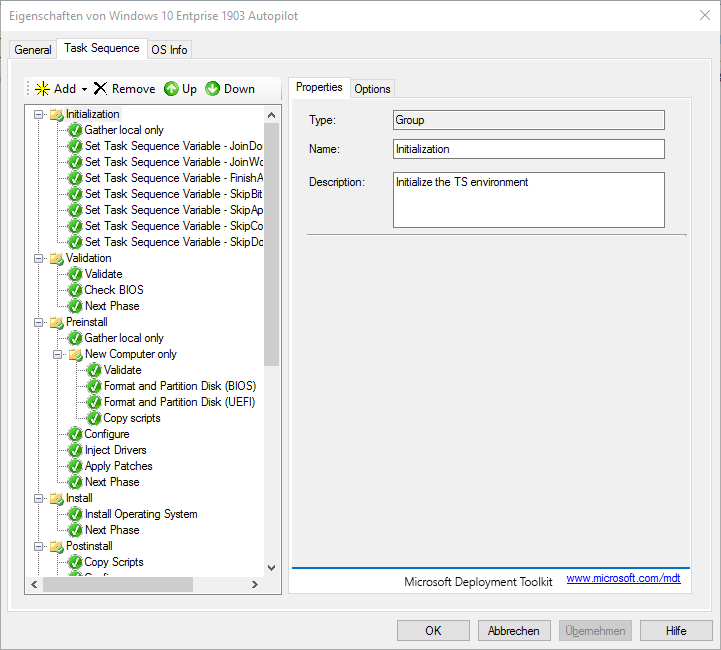

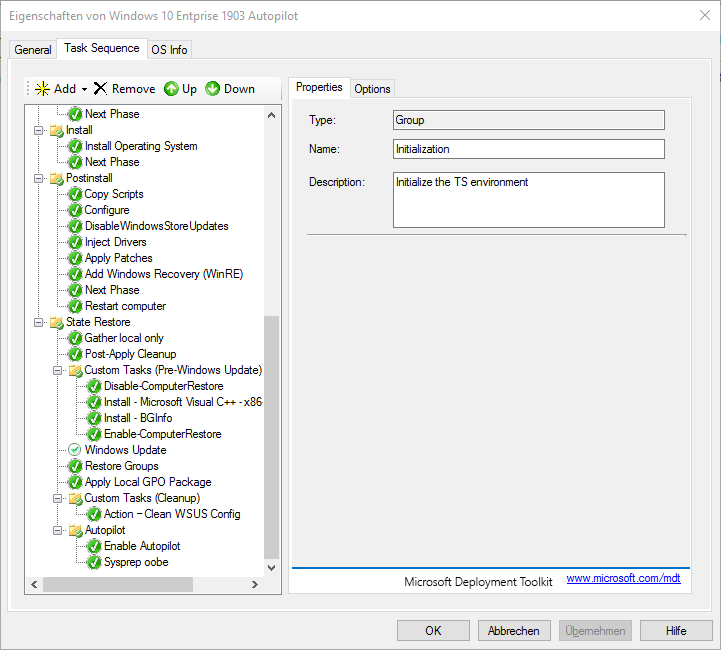

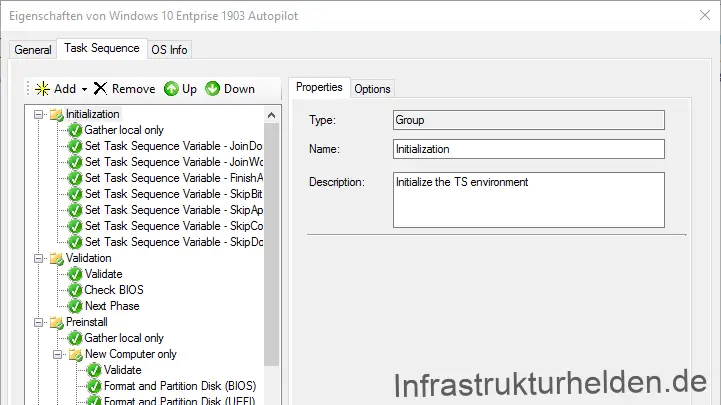

Tasksequenz im MDT

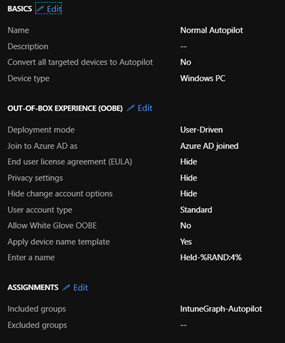

Ich nutze zum Installieren eine normale Installations-Tasksequenz, die ich etwas angepasst habe. Durch anpassend er Variablen unterbinde ich einen Domain-Join und überspringe einige Schritte wie die Softwareinstallation.

In meiner Tasksequenz installiere ich noch die C++ Runtimes und BGinfo. Da die C++ Laufzeitumgebungen über Windows Updates aktualisiert werden, benötige ich hier keine Softwareverwaltung oder pflege durch Intune. Als Vorletztes wird das Power Shell Skript ausgeführt, das den Hardware Hash erzeugt und über den Webhook hochlädt.

Innerhalb der Tasksequenz aktualisiere ich das System auch gegen den WSUS Server. Hinzu kommt, dass ich ein Golden-Image verwende. Das bedeutet, dass ich ein Referenzimage erstelle und aktualisiere. Diese Installation wird dann ge-captured und als Basis verwendet. Da ich das einmal im Monat mache, spart mir die Zeit bei jeder Installation.

Den Sysprep führe ich nur mit „/OOBE“ aus, so wird die Task-Sequenz sauber mit dem Shutdown über das MDT beendet.

Schreibe einen Kommentar