Microsoft Gruppenrichtlinien sind ein Thema, von dem viele Systemadministratoren glauben, dass sie es beherrschen. Das Thema ist jedoch komplexer und risikoreicher als viele denken. Eine Fehlkonfiguration kann die gesamte Domäne gefährden, dieser Artikel soll helfen, das Thema besser zu verstehen und einfacher zu implementieren. In diesen Artikel sind ca. 20 Jahre GPO Erfahrung eingeflossen, davon 10 Jahre als Microsoft Certified Trainer, der kundenspezifische Workshops für Kunden in Ihrer Umgebung durchführt.

Ziel der Artikelreihe

Ziel dieser Artikelreihe ist es, sowohl unerfahrenen Administratoren, Auszubildenden als auch Administratoren, die nicht täglich mit Gruppenrichtlinien und deren vielfältigen Möglichkeiten arbeiten, umfassende Informationen und aktuelle Empfehlungen an die Hand zu geben. Dabei sollen veraltete Ansichten und Irrtümer aufgeklärt und durch modernes Wissen und Best Practices ersetzt werden. Angesichts der ständigen Weiterentwicklung von Technologien und Best Practices im Bereich der IT-Infrastruktur ist es wichtig, alte Denkweisen zu überdenken. Wie ein bekanntes Zitat treffend sagt: „Nur weil man etwas 20 Jahre lang so gemacht hat, heißt das nicht, dass es heute noch richtig ist“.

Neuste Artikel zum Thema Gruppenrichtlinien

- Liste verschiedener Gruppenrichtlinien Vorlagen (Updated)

- Microsoft Gruppenrichtlinien: Ein umfassender Überblick – Best Practices für die Verwendung von Microsoft Gruppenrichtlinien

- Microsoft Gruppenrichtlinien: Ein umfassender Überblick – Funktionen und Werkzeuge von Microsoft Gruppenrichtlinien

- Microsoft Gruppenrichtlinien: Ein umfassender Überblick – ADMX Vorlagen und Speicherorte

- Microsoft Gruppenrichtlinien: Ein umfassender Überblick – Teil 1

- Windows LAPS und die Migration von Microsoft LAPS – Teil 1

- Local Administrator Password Solution (LAPS)

- Microsoft Connected Cache mit SCCM einrichten

Gruppenrichtlinien sind ein leistungsstarkes Werkzeug, das Administratoren in Windows-Domänen verwenden, um die Konfiguration und Sicherheitseinstellungen für Benutzer und Computer zentral zu verwalten. In diesem Kapitel werden einige der wichtigsten Funktionen von Microsoft Gruppenrichtlinien erläutert.

Anwendung von Gruppenrichtlinien auf Benutzer und Computer

Mithilfe von Gruppenrichtlinien können Administratoren Richtlinien und Einstellungen auf Benutzer und Computer in einer Domäne anwenden. Dies geschieht durch die Erstellung von Gruppenrichtlinienobjekten (GPOs) und deren Verknüpfung mit bestimmten Stellen in der Active Directory-Struktur, wie im nächsten Kapitel beschrieben. Sie gelten dann, je nach Einstellung, für die Benutzer oder Computer, die sie enthalten.

Gruppenrichtlinien gelten nicht direkt für Gruppen, aber Gruppen können verwendet werden, um die Anwendung von Gruppenrichtlinien auf Benutzer und Computer zu steuern. Dieses Konzept wird in einem späteren Kapitel genauer beschrieben. Gruppenrichtlinien werden automatisch auf verknüpfte Objekte angewendet, basierend auf den definierten Sicherheitsfiltern und Vererbungseinstellungen. Auch diese Themen werden in einem späteren Kapitel ausführlich erläutert.

Gruppenrichtlinien-Vererbung und Priorisierung

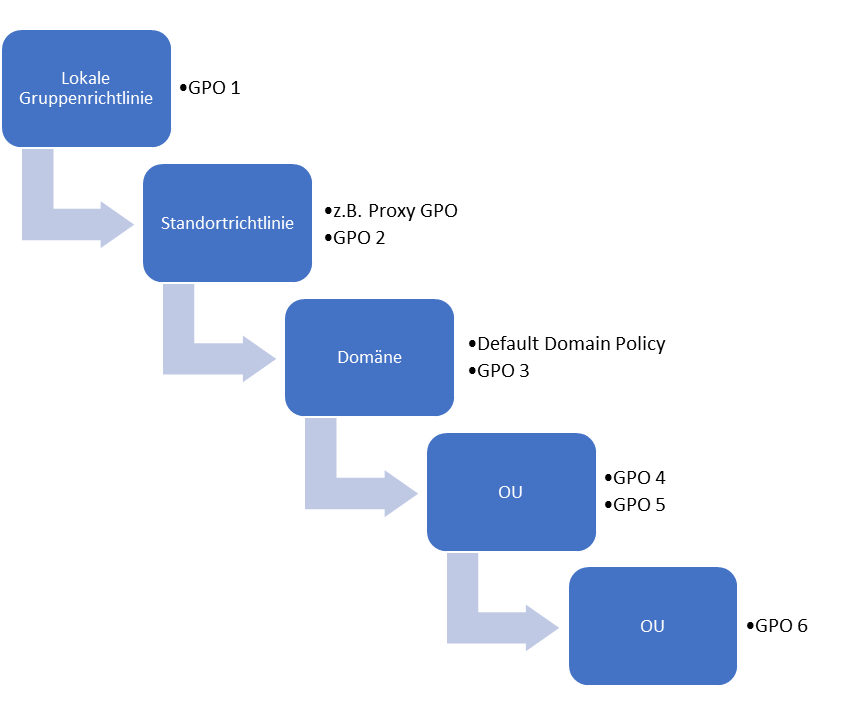

In einer Active Directory-Umgebung werden Gruppenrichtlinien in einer bestimmten Reihenfolge angewendet. Diese Reihenfolge wird als LSDOU bezeichnet, was für Lokal, Standort, Domäne und Organisationseinheit (OU) steht. In diesem Kapitel werden die verschiedenen Ebenen der Vererbung und Priorisierung von Gruppenrichtlinien näher erläutert, einschließlich Anwendungsbeispielen und der Regeln für mehrere verknüpfte Richtlinien auf derselben Ebene.

Lokale Gruppenrichtlinien

Lokale Gruppenrichtlinien werden direkt auf einem einzelnen Computer gespeichert und angewendet. Sie sind die grundlegendsten Richtlinien und haben die niedrigste Priorität in der LSDOU-Reihenfolge. Lokale Gruppenrichtlinien können beispielsweise verwendet werden, um Sicherheitseinstellungen oder das Verhalten von Anwendungen auf einem bestimmten Computer zu steuern. Diese Richtlinien sind nur dann sinnvoll, wenn ein Computer nicht Teil einer Domäne ist. Ansonsten ist es immer besser, domänenbasierte Gruppenrichtlinien zu verwenden, gegebenenfalls mit Sicherheitsfiltergruppen.

Standortbasierte Gruppenrichtlinien

Standortbasierte Gruppenrichtlinien werden auf Active Directory-Standorte angewendet und haben eine höhere Priorität als lokale Richtlinien. Sie können verwendet werden, um standortbezogene Einstellungen wie Druckerzuweisungen, Proxyserverkonfigurationen oder WSUS-Serverkonfigurationen zentral zu steuern. So können Administratoren beispielsweise sicherstellen, dass Benutzer an einem bestimmten Standort auf lokale Drucker€ und Ressourcen zugreifen können, um Netzwerklast und Latenzzeiten zu reduzieren.

Domänenbasierte Gruppenrichtlinien

Domänenbasierte Gruppenrichtlinien gelten für die gesamte Domäne und haben in der LSDOU-Reihenfolge eine höhere Priorität als Site-Richtlinien. Sie sind nützlich, um unternehmensweite Einstellungen wie Sicherheitsrichtlinien, Passwortrichtlinien oder Softwareverteilung zentral zu steuern. Ein Beispiel hierfür wäre die Implementierung einer einheitlichen Passwortrichtlinie für alle Benutzer in der Domäne oder eine Gruppenrichtlinie zur domänenweiten Umsetzung von BSI-Vorgaben und -Empfehlungen.

Organisationseinheit (OU) Gruppenrichtlinien

Gruppenrichtlinien auf Organisationseinheitsebene haben die höchste Priorität in der LSDOU-Reihenfolge. Sie werden auf OUs angewendet und ermöglichen es Administratoren, granulare Einstellungen für bestimmte Benutzer oder Computergruppen zu steuern. Ein Beispiel wäre die Anwendung einer bestimmten Firewall-Richtlinie auf eine OU, die Computer in einer Entwicklungsabteilung enthält.

In diesem Fall überschreiben die Gruppenrichtlinien der untergeordneten Organisationseinheiten die Einstellungen der übergeordneten Richtlinie.

Reihenfolge der Anwendung innerhalb einer Ebene

In diesem Kapitel wird erläutert, wie die Anwendungsreihenfolge von Gruppenrichtlinien auf jeder Ebene (Lokal, Standort, Domäne, Organisationseinheit) gesteuert wird und wie Einstellungen überschrieben werden, wenn mehrere verknüpfte Richtlinien auf derselben Ebene vorhanden sind.

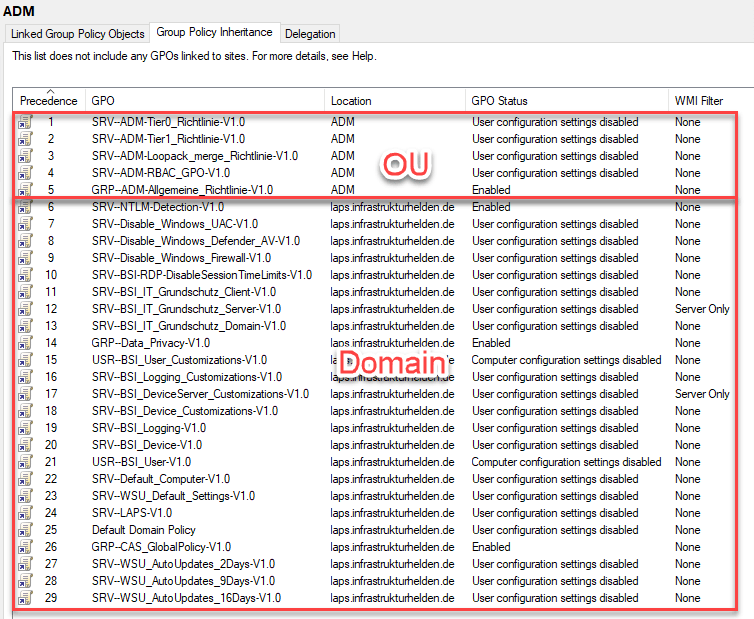

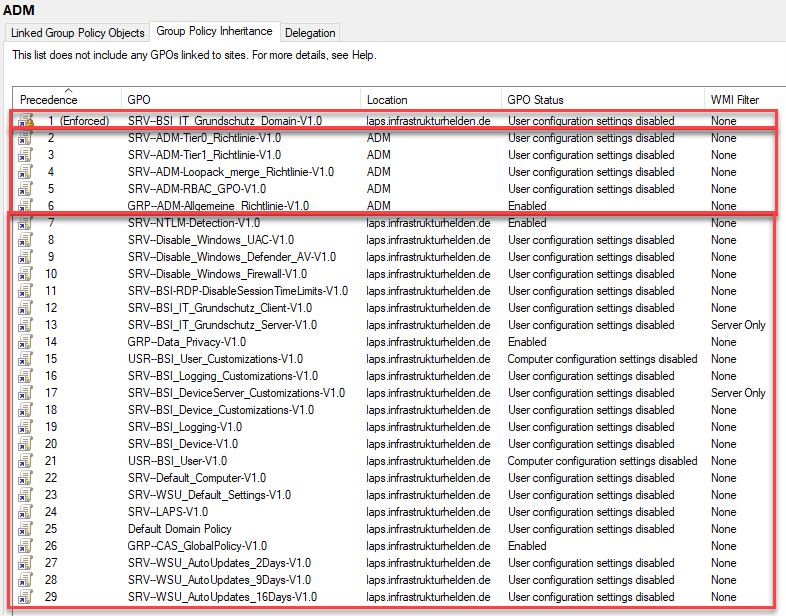

Die Verknüpfungsreihenfolge bestimmt, welche Richtlinie Vorrang hat und welche Einstellungen im Konfliktfall angewendet werden. Die Richtlinie mit der höchsten Verknüpfungspriorität (niedrigste Nummer) wird zuerst angewendet und die Richtlinie mit der niedrigsten Verknüpfungspriorität (höchste Nummer) wird zuletzt angewendet. Dies bedeutet, dass Einstellungen in Richtlinien mit niedrigerer Verknüpfungspriorität im Konfliktfall Einstellungen in Richtlinien mit höherer Verknüpfungspriorität überschreiben.

Für jede Ebene wird die Reihenfolge der verknüpften GPOs überprüft und die Einstellungen werden entsprechend der Verknüpfungspriorität angewendet. Dieser Prozess wird für alle Ebenen in der LSDOU-Reihenfolge wiederholt, wobei Einstellungen auf höheren Ebenen die Einstellungen auf niedrigeren Ebenen überschreiben können.

Um die Verknüpfungsreihenfolge der Gruppenrichtlinienobjekte auf einer bestimmten Ebene zu ändern, können Administratoren die Gruppenrichtlinien-Verwaltungskonsole (Group Policy Management Console, GPMC) verwenden. In der GPMC können sie die Reihenfolge der verknüpften Gruppenrichtlinienobjekte durch Ziehen und Ablegen oder durch Ändern der Prioritätsnummer anpassen. Durch die Anpassung der Verknüpfungsreihenfolge können Administratoren die Anwendung von Gruppenrichtlinien entsprechend ihren Anforderungen steuern.

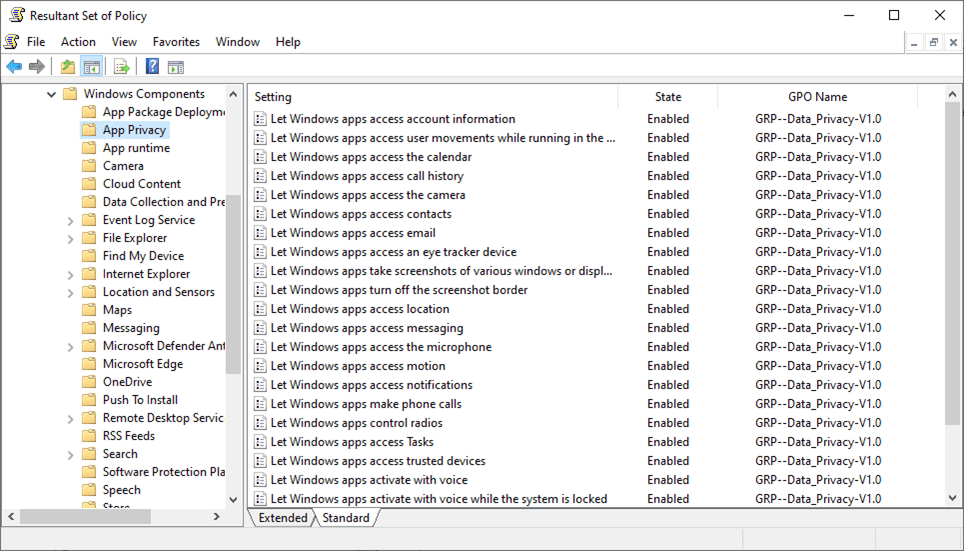

Um zu sehen, ob alles richtig angewendet wird, kann die Gruppenrichtlinien-Modellierung oder auf dem System die Konsole „rsop.msc“ verwendet werden. Dort wird auch angezeigt, welcher Wert durch welche Gruppenrichtlinie gesetzt wurde.

Erzwungene (Enforced) GPOs

Erzwungene Gruppenrichtlinien sind spezielle Richtlinieneinstellungen, die eine höhere Verknüpfungspriorität haben als normale GPOs. Wenn eine Gruppenrichtlinie als „erzwungen“ markiert ist, überschreibt sie alle anderen GPOs, die auf dieselben Einstellungen angewendet werden könnten, aber eine niedrigere Verknüpfungspriorität haben. Das bedeutet, dass die Einstellungen des erzwungenen GPOs vorrangig angewendet werden, unabhängig von anderen Richtlinien, die auf der Ebene von Organisationseinheiten (OUs), Domänen oder Standorten definiert sind.

Erzwungene Gruppenrichtlinien sind besonders in Situationen nützlich, in denen bestimmte Sicherheitseinstellungen oder Unternehmensrichtlinien unabhängig von der Organisationsstruktur oder den Standorten strikt durchgesetzt werden müssen. Sie stellen sicher, dass wichtige Richtlinien immer durchgesetzt werden, selbst wenn lokale Administratoren versuchen, diese Einstellungen zu ändern, oder wenn andere GPOs mit widersprüchlichen Einstellungen existieren.

Loopback-Datenverarbeitung

Loopback-Datenverarbeitung ist eine spezielle Methode zur Anwendung von Gruppenrichtlinien, die hauptsächlich in Terminalserverumgebungen verwendet wird. In solchen Umgebungen haben Benutzer oft unterschiedliche Rollen und Anforderungen, je nachdem, an welchem Computer sie arbeiten. Die Loopback-Datenverarbeitung ermöglicht die Änderung von Benutzerrichtlinien auf der Grundlage des Computers, von dem aus sich der Benutzer anmeldet. Dadurch können Einstellungen, die normalerweise nur für Benutzer gelten, auf Computer in bestimmten Ous angewendet werden, wenn sich ein Benutzer dort anmeldet.

Die Loopback-Datenverarbeitung hat zwei Modi: Ersetzen und Zusammenführen.

Ersetzungsmodus

Im Ersetzungsmodus werden die ursprünglich auf den Benutzer angewendeten Benutzerrichtlinien vollständig durch die Benutzerrichtlinien des Computers ersetzt, auf dem die Loopback-Datenverarbeitung aktiviert ist. Dies bedeutet, dass die Benutzerrichtlinien, die normalerweise auf der Grundlage der Organisationseinheit (OU) des Benutzers angewendet würden, ignoriert werden und stattdessen die Benutzerrichtlinien, die für die Organisationseinheit des Computers gelten, auf den Benutzer angewendet werden.

Zusammenführungsmodus

Im Zusammenführungsmodus werden die Benutzerrichtlinien des Computers, auf dem die Loopback-Datenverarbeitung aktiviert ist, mit den ursprünglichen Benutzerrichtlinien kombiniert. Dabei haben die Richtlinien der Organisationseinheit des Computers Vorrang vor den ursprünglichen Benutzerrichtlinien. Das bedeutet, dass bei einem Konflikt zwischen den Benutzerrichtlinien des Computers und den ursprünglichen Benutzerrichtlinien die Einstellungen des Computers angewendet werden.

Anwendungsbeispiel der Loopback-Datenverarbeitung bei Terminalserver-Umgebungen

In Terminalserver-Umgebungen kann die Loopback-Datenverarbeitung verwendet werden, um eine konsistente Benutzererfahrung für alle Terminalserver-Sitzungen zu gewährleisten. Administratoren können beispielsweise den Ersetzungsmodus verwenden, um sicherzustellen, dass alle Benutzer, die sich an einem Terminalserver anmelden, unabhängig von ihren individuellen Benutzerrichtlinien die gleichen Desktopeinstellungen und Anwendungseinschränkungen erhalten. Der Merge-Modus kann verwendet werden, um bestimmte Terminalserver-Einstellungen auf Benutzer anzuwenden, während die individuellen Benutzerrichtlinien beibehalten werden.

Dies wird beispielsweise häufig verwendet, um Änderungen am Desktop oder den Zugriff auf den Windows Explorer zu unterbinden.

Aktivierung des Loopback-Datenverarbeitungsmodus

Um die Loopback-Datenverarbeitung zu aktivieren, müssen Administratoren eine Gruppenrichtlinie erstellen, die auf die Computer-OU angewendet wird, in der sich das Computerobjekt befindet. In dieser Richtlinie kann die Loopback-Datenverarbeitung unter „Computerkonfiguration\Administrative Vorlagen\System\Gruppenrichtlinie“ aktiviert und der gewünschte Modus (Ersetzen oder Zusammenführen) ausgewählt werden.

Gruppenrichtlinienverwaltungskonsole (GPMC)

Die Gruppenrichtlinien-Verwaltungskonsole (Group Policy Management Console, GPMC) ist ein zentrales Verwaltungstool, das Administratoren zur Verwaltung von Gruppenrichtlinien in Windows-Domänen verwenden. Mit der GPMC können Administratoren Gruppenrichtlinien erstellen, bearbeiten, löschen, verknüpfen, sichern und wiederherstellen. Darüber hinaus bietet die GPMC die Möglichkeit, die Vererbung und Priorisierung von Gruppenrichtlinien sowie die delegierte Verwaltung von Gruppenrichtlinien zu steuern. Die GPMC ist in den Remote Server Administration Tools (RSAT) enthalten, die Administratoren auf ihren Workstations installieren können, um die Domänenverwaltung zu vereinfachen.

Gruppenrichtlinien Modellierung

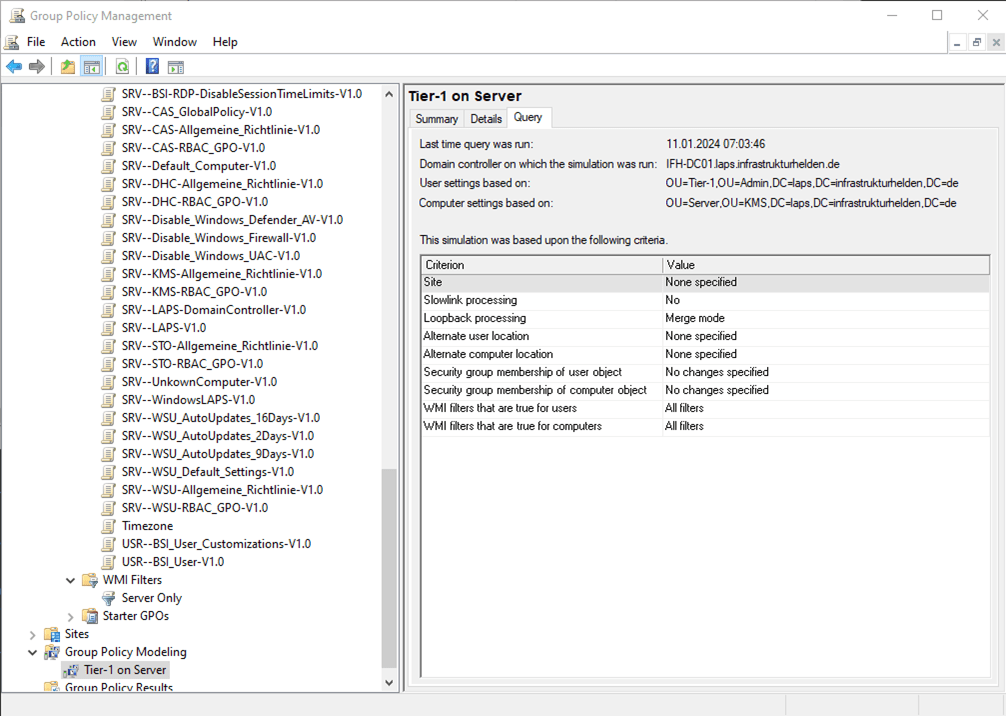

Die Gruppenmodellierung ist eine Funktion der Gruppenrichtlinien-Verwaltungskonsole (Group Policy Management Console, GPMC), die es ermöglicht, vor der tatsächlichen Implementierung zu testen, was wäre wenn. Beispielsweise können folgende Szenarien durchgespielt werden

- Computer / Benutzer in anderer Organisationseinheit (OU)

- Computer / Benutzer in anderen Gruppen oder nicht in einer bestimmten Gruppe

- Langsame Netzwerkverbindungen können simuliert werden

- Was wäre, wenn die Loopbackverarbeitung aktiviert wäre?

- Wie würden sich bestimmte WMI-Filter auswirken?

- Was wäre, wenn sich das Objekt an einem anderen AD-Standort befände?

Kurz gesagt, fast jedes Szenario kann simuliert werden und die daraus resultierende endgültige Richtlinie kann bestimmt werden.

Clientseitige Erweiterungen (CSE)

Client-seitige Erweiterungen (Client Side Extensions, CSE) sind wichtige Komponenten bei der Anwendung von Gruppenrichtlinien. Sie ermöglichen die effiziente Verarbeitung und Durchsetzung von Gruppenrichtlinieneinstellungen auf Zielcomputern. CSEs sind DLL-Dateien, die auf dem Client-Computer installiert werden und spezifische Funktionen für die Verarbeitung von Gruppenrichtlinieneinstellungen bereitstellen.

Jede CSE wird durch eine eindeutige GUID (Globally Unique Identifier) identifiziert und ist für verschiedene Richtlinienbereiche wie Sicherheitseinstellungen, Anwendungseinstellungen oder Skripte zuständig. Die GUID ermöglicht es, die entsprechende CSE auf dem Client-Computer zu identifizieren und die Verarbeitung der Gruppenrichtlinieneinstellungen zu steuern.

Eine Liste der GUIDs für die verschiedenen Gruppenrichtlinien-Client-Erweiterungen finden Sie im Artikel „GUID-Liste der Gruppenrichtlinien-Client-Erweiterungen“ von Infrastructure Heroes: https://infrastrukturhelden.de/microsoft-infrastruktur/active-directory/guid-liste-der-gruppenrichtlinien-client-erweiterungen/

Einige Beispiele für CSEs sind:

- Sicherheitseinstellungen (SCECLI): Diese CSE ist verantwortlich für die Verarbeitung von Sicherheitseinstellungen wie Zugriffsrechte, Benutzerrechte und Sicherheitsoptionen.

- Ordnerumleitung: Die CSE für Ordnerumleitung ermöglicht es, Benutzerordner wie „Eigene Dateien“ oder „Arbeitsplatz“ auf Netzwerkfreigaben umzuleiten, um einen zentralisierten Zugriff und Datensicherung zu ermöglichen.

- Skripte (Start- und Anmeldeskripte): Die Scripts CSE ermöglicht die Ausführung von Skripten bei der Benutzeranmeldung oder beim Hochfahren des Computers. Dies kann z.B. zur Automatisierung von Aufgaben oder zur Softwareverteilung genutzt werden.

- Microsoft LAPS (Local Administrator Password Solution): Die LAPS-CSE ist eine Erweiterung, die zur Verwaltung und Sicherung von lokalen Administratorpasswörtern auf Domänenrechnern verwendet wird. Sie generiert zufällige Passwörter, speichert diese sicher im Active Directory und rotiert sie regelmäßig, um das Risiko von Passwortangriffen zu verringern. Es wird jedoch empfohlen, auf Windows LAPS umzusteigen. Mehr dazu im Artikel „Windows LAPS und die Migration von Microsoft LAPS“.

CSEs sind für die korrekte Anwendung von Gruppenrichtlinieneinstellungen von entscheidender Bedeutung. Bei Problemen mit der Verarbeitung von Gruppenrichtlinien sollte überprüft werden, ob die erforderlichen CSEs auf den betroffenen Computern installiert und funktionsfähig sind.

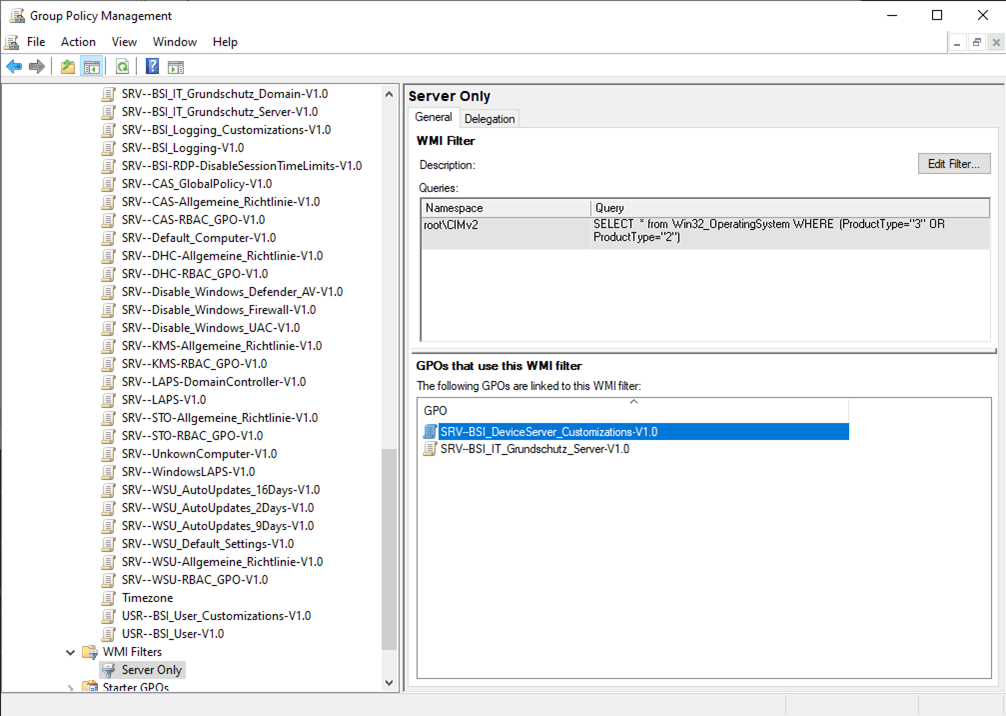

WMI-Abfragen bei Gruppenrichtlinien

WMI (Windows Management Instrumentation) ist ein leistungsfähiges Werkzeug, das in Gruppenrichtlinien verwendet werden kann, um die Anwendung von Richtlinien auf der Grundlage bestimmter Bedingungen zu steuern. Mithilfe von WMI-Filtern können Administratoren Gruppenrichtlinien gezielt auf bestimmte Geräte, Betriebssysteme oder Konfigurationen anwenden, indem sie WMI-Abfragen definieren, die auf dem Zielcomputer ausgewertet werden. Wenn die Bedingungen der WMI-Abfrage erfüllt sind, wird die Gruppenrichtlinie auf das Gerät angewendet. Andernfalls wird die Richtlinie ignoriert.

Es ist wichtig zu beachten, dass WMI-Abfragen Echtzeitabfragen an den Computer sind und Zeit benötigen. Mehrere WMI-Abfragen können daher die Verarbeitungszeit von Gruppenrichtlinien und damit die Anmeldezeit erheblich beeinflussen. Administratoren sollten bei der Verwendung von WMI-Filtern auf Effizienz achten und nur notwendige Abfragen verwenden, um die Gesamtverarbeitungszeit für Gruppenrichtlinien zu minimieren.

Im Folgenden finden Sie einige Beispiele für WMI-Abfragen, die speziell für Windows Server 2022, Windows 11, Laptops, Computer mit mindestens 32 GB RAM und Computer mit Intel i7-10700 CPU erstellt wurden:

WMI Abfrage Windows Server 2022:

WMI-Abfrage: `SELECT * FROM Win32_OperatingSystem WHERE Version LIKE „10.0.20348%“ AND ProductType = „3“`

Diese Abfrage sucht nach Geräten, die Windows Server 2022 ausführen, indem sie die Version und den Produkttyp des Betriebssystems überprüft. Wenn die Bedingungen erfüllt sind, wird die Gruppenrichtlinie auf diesen Geräten angewendet.

WMI Abfrage Windows 11:

WMI-Abfrage: `SELECT * FROM Win32_OperatingSystem WHERE Version LIKE „10.0.22000%“ AND ProductType = „1“`

Diese Abfrage sucht nach Geräten, die Windows 11 ausführen, indem sie die Version und den Produkttyp des Betriebssystems überprüft. Wenn die Bedingungen erfüllt sind, wird die Gruppenrichtlinie auf diesen Geräten angewendet.

WMI Abfrage Laptops:

WMI-Abfrage: `SELECT * FROM Win32_SystemEnclosure WHERE ChassisTypes IN („8“, „9“, „10“, „14“)`

Diese Abfrage sucht nach Laptops, indem sie die Gehäuseart des Geräts überprüft. Die in der Abfrage verwendeten Chassis-Typen („8“, „9“, „10“, „14“) entsprechen verschiedenen Laptop-Konfigurationen. Wenn die Bedingungen erfüllt sind, wird die Gruppenrichtlinie auf diesen Geräten angewendet.

WMI Abfrage mindestens 32 GB RAM:

WMI-Abfrage: `SELECT * FROM Win32_ComputerSystem WHERE TotalPhysicalMemory >= 34359738368`

Diese Abfrage sucht nach Computern, deren Gesamtspeicher (TotalPhysicalMemory) mindestens 32 GB beträgt. Die Zahl 34359738368 repräsentiert 32 GB in Byte. Wenn die Bedingungen erfüllt sind, wird die Gruppenrichtlinie auf diesen Computern angewendet.

WMI Abfrage Intel-CPU mit Modell i7-10700:

WMI-Abfrage: `SELECT * FROM Win32_Processor WHERE Manufacturer = „GenuineIntel“ AND Name LIKE „%i7-10700%“`

Diese Abfrage sucht nach Computern mit einer Intel-CPU des Modells i7-10700, indem sie den Hersteller (GenuineIntel) und den Namen des Prozessors über

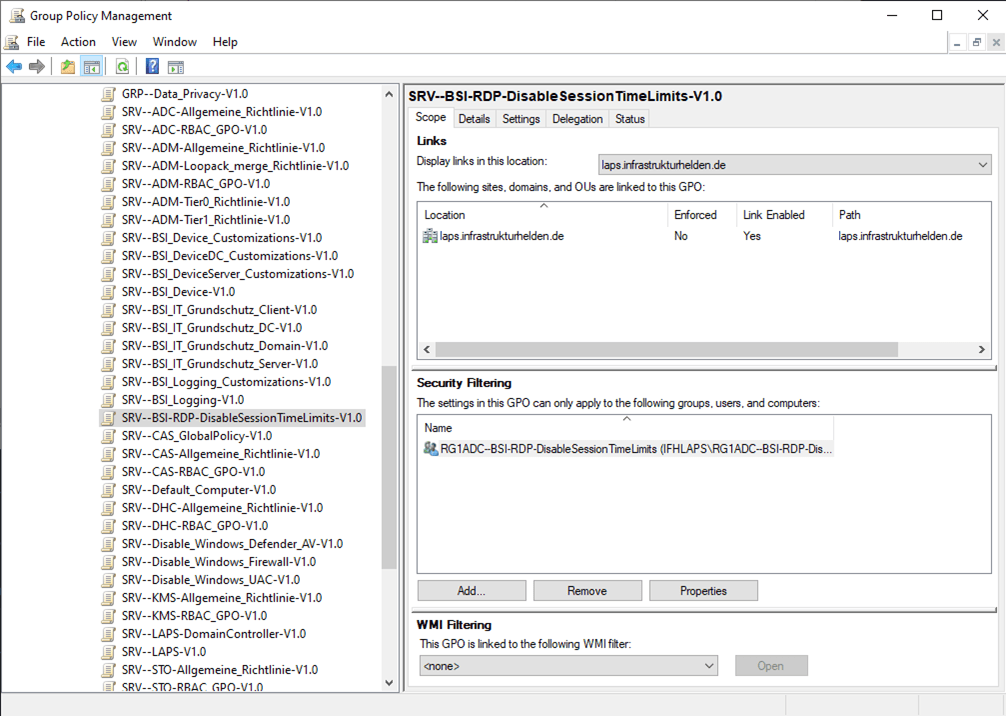

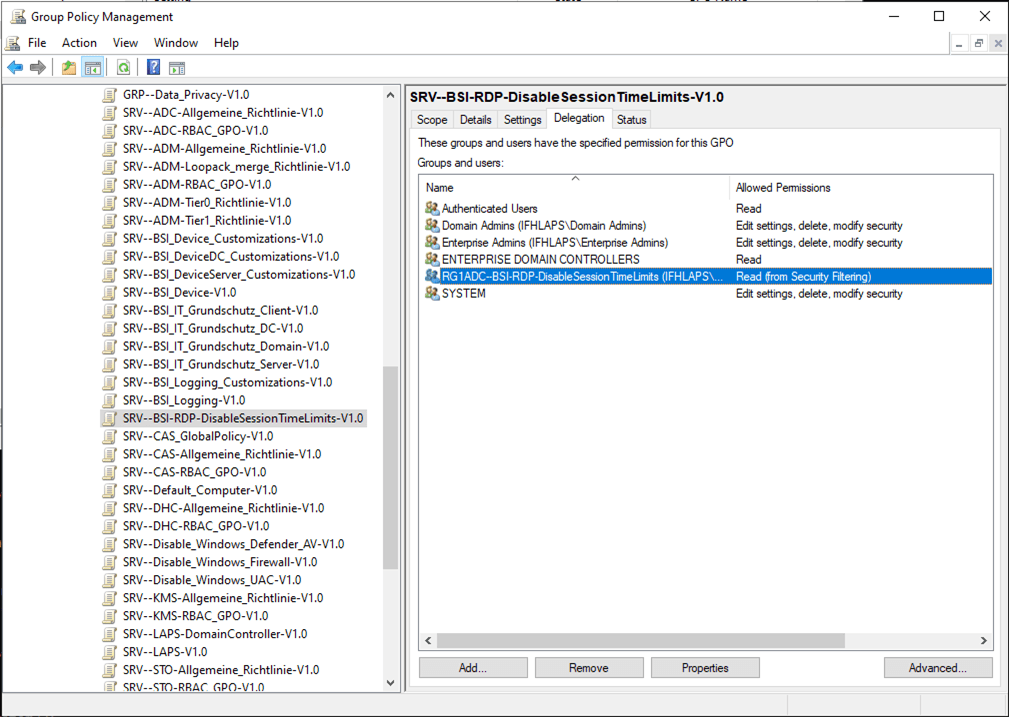

Sicherheitsfiltergruppen bei Gruppenrichtlinien

Sicherheitsfiltergruppen sind eine wichtige Komponente bei der Anwendung von Gruppenrichtlinien. Sie ermöglichen es Administratoren, die Anwendung von Gruppenrichtlinienobjekten (GPOs) auf bestimmte Benutzer- oder Computerkonten zu beschränken. Sicherheitsfiltergruppen verwenden Active Directory-Sicherheitsgruppen, um festzulegen, welche Benutzer oder Computer von einem bestimmten GPO betroffen sind.

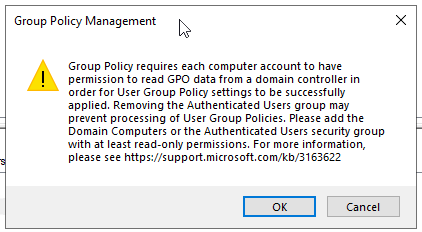

Ein wichtiger Aspekt der Sicherheitsfilterung ist die Verwendung der Gruppe „Authentifizierte Benutzer“. Standardmäßig enthält jede GPO die Gruppe „Authentifizierte Benutzer“ mit den Berechtigungen „Lesen“ und „Anwenden“ der GPO. Wenn Administratoren jedoch eine Sicherheitsfiltergruppe verwenden möchten, um die Anwendung der GPO auf bestimmte Benutzer oder Computer zu beschränken, sollte die Berechtigung „Anwenden“ für die Gruppe „Authentifizierte Benutzer“ entfernt werden.

Wenn eine Gruppenrichtlinie nicht gelesen werden kann, weil die Leseberechtigung für die Gruppe „Authentifizierte Benutzer“ entfernt wurde, führt dies zu einem Timeout bei der Verarbeitung der Gruppenrichtlinie. Dies kann die Verarbeitung der gesamten Gruppenrichtlinie erheblich verzögern und sollte vermieden werden. Daher sollte die Berechtigung „Lesen“ für „Authentifizierte Benutzer“ beibehalten werden, während die Berechtigung „Anwenden“ entfernt wird.

Führen Sie die folgenden Schritte aus, um die Berechtigungen in der Gruppenrichtlinien-Verwaltungskonsole (Group Policy Management Console, GPMC) zu ändern:

- Öffnen Sie die Gruppenrichtlinien-Verwaltungskonsole (GPMC).

- Navigieren Sie zu dem Gruppenrichtlinienobjekt, das Sie ändern möchten.

- Klicken Sie mit der rechten Maustaste auf das Gruppenrichtlinienobjekt und wählen Sie „Eigenschaften“.

- Wechseln Sie zur Registerkarte „Sicherheitsfilterung“.

- Wählen Sie die Gruppe „Authentifizierte Benutzer“ und klicken Sie auf „Bearbeiten“.

- Deaktivieren Sie das Kontrollkästchen für die Berechtigung „Anwenden“ und stellen Sie sicher, dass das Kontrollkästchen für die Berechtigung „Lesen“ aktiviert bleibt.

- Klicken Sie auf „OK“ und schließen Sie die Eigenschaften des Gruppenrichtlinienobjekts.

Durch Entfernen der Berechtigung „Anwenden“ und Beibehalten der Berechtigung „Lesen“ für „Authentifizierte Benutzer“ wird sichergestellt, dass die GPO nur auf die Mitglieder der Sicherheitsfiltergruppe angewendet wird und die Verarbeitung der Gruppenrichtlinie effizient bleibt.

Hinweise zu den Änderungen an Gruppenrichtlinien

Bevor Änderungen an den GPOs gemacht werden, sollte unbedingt ein Backup gemacht werden. Wer nicht immer den ganzen Domain Controller sichern möchte, oder Spezial-Software wie das AGMT oder entsprechende Datensicherungslösungen im Einsatz hat, dem kann ich Helfen. Im Artikel „Gruppenrichtlinien richtig sichern und dokumentieren“ stelle ich euch ein passendes PowerShell Skript von mir vor, mit Downloadlink in der Microsoft TechNet Gallery. Auch sollte der GPO Central Store mit gesichert werden, auch dies kann das Skript erledigen.