Dieser Grundlagenartikel zum Thema AGDlP-Prinzip und Grundlagen von Rollen- und Berechtigungskonzepten richtet sich nur an Neulinge in den Themen, sondern auch an erfahrene IT-Systemadministratoren, die nicht Täglich mit dem Design von Active Directory Umgebungen zu tun haben. Er bildet auch die Basis für die Artikel die helfen, ein sicheres Active Directory auf Basis des IT-Grundschutz aufzubauen.

Das AGDlP-Prinzip (Account, Global group, Domain local group, Permission) von Microsoft ist eine bewährte Methode, um Berechtigungen in Active Directory-Umgebungen zu verwalten und zu delegieren. Es ist der Microsoft-Standard für „Role Based Acces Control“ (RBAC), also rollenbasierte Berechtigungen. Es bietet einen strukturierten Ansatz, um den Zugriff auf Ressourcen effizient und sicher zu steuern. Durch die Trennung von Benutzerkonten und Berechtigungen ermöglicht AGDlP ein flexibles und skalierbares Berechtigungsmanagement. In diesem Artikel werde ich das AGDlP-Prinzip erläutern, seine Bedeutung hervorheben und auf die speziellen Auswirkungen in Single-Domain-, Single-Forest- und Multi-Domain-Umgebungen eingehen.

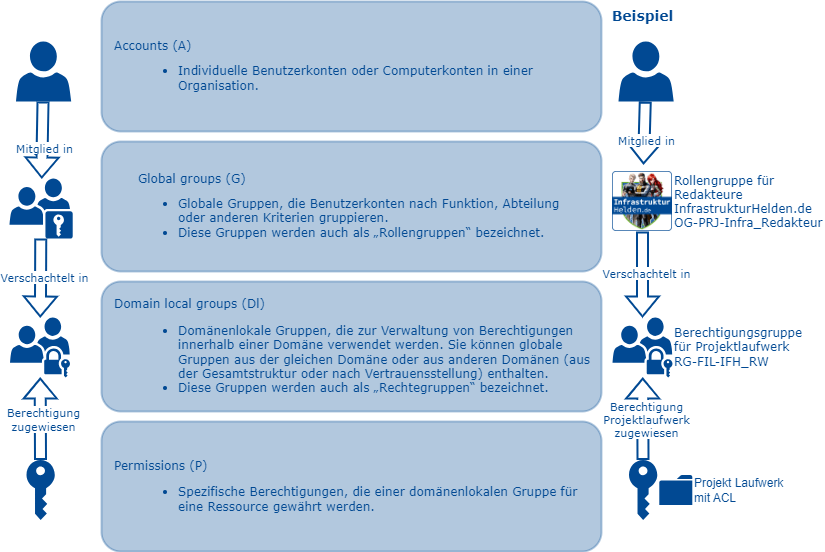

Was ist das AGDlP-Prinzip im Detail?

- Accounts (A): Individuelle Benutzerkonten oder Computerkonten in einer Organisation.

- Global groups (G): Globale Gruppen, die Benutzerkonten nach Funktion, Abteilung oder anderen Kriterien gruppieren. Diese Gruppen werden auch als „Rollengruppen“ bezeichnet.

- Domain local groups (Dl): Domänenlokale Gruppen, die zur Verwaltung von Berechtigungen innerhalb einer Domäne verwendet werden. Sie können globale Gruppen aus der gleichen Domäne oder aus anderen Domänen (aus der Gesamtstruktur oder nach Vertrauensstellung) enthalten. Diese Gruppen werden auch als „Rechtegruppen“ bezeichnet.

- Permissions (P): Spezifische Berechtigungen, die einer domänenlokalen Gruppe für eine Ressource gewährt werden.

Active Directory Gruppen Typen

| Type (Scope) | Mögliche Mitglieder | Berechtigungen erteilen in | Mögliches Mitglied von |

|---|---|---|---|

| Universell | Konten aus jeder Domäne innerhalb der gleichen Gesamtstrukturen Globale Gruppen aus jeder Domäne innerhalb der gleichen Gesamtstrukturen Weitere universelle Gruppen aus jeder Domäne innerhalb der gleichen Gesamtstrukturen | In jeder beliebigen Domäne der Gesamtstruktur oder in vertrauenswürdigen Domänen oder Gesamtstrukturen | Weitere universelle Gruppen innerhalb der gleichen Gesamtstrukturen Domänenlokale Gruppen innerhalb der gleichen oder einer vertrauenswürdigen Gesamtstrukturen Computerlokale Gruppen innerhalb der gleichen oder einer vertrauenswürdigen Gesamtstrukturen |

| Global | Konten innerhalb derselben Domäne Weitere globale Gruppen innerhalb derselben Domäne | In jeder Domäne der Gesamtstruktur oder in vertrauenswürdigen Domänen oder Gesamtstrukturen | Universelle Gruppen aus jeder Domäne innerhalb derselben Gesamtstrukturen Andere globale Gruppen aus der gleichen Domäne Domänenlokale Gruppen aus jeder Domäne innerhalb derselben Gesamtstrukturen oder aus einer vertrauenswürdigen Domäne |

| Lokal (in Domäne) | Konten aus jeglicher Domäne oder einer vertrauenswürdigen Domäne Globale Gruppen aus jeglicher Domäne oder einer vertrauenswürdigen Domäne Universelle Gruppen aus jeglicher Domäne innerhalb derselben Gesamtstrukturen Weitere lokale Gruppen derselben Domäne Konten, globale und universelle Gruppen aus anderen Gesamtstrukturenen und externen Domänen | Innerhalb der Domäne | Weitere domänenlokale Gruppen aus der gleichen Domäne Lokale Gruppen auf Computern innerhalb der gleichen Domäne, ausgeschlossen sind vorgefertigte Gruppen mit festgelegten Sicherheitsidentifikatoren (SIDs) |

AGDlP-Prinzip und Universelle Gruppen

Viele Administratoren verwenden sie gerne, weil sie flexibler in der Verschachtelung sind. Aber genau das ist in vielen Umgebungen eher ein Nachteil. Ich verwende sie nur in sehr komplexen Domänen und Gesamtstrukturen, wo ich sie unbedingt brauche. Um abzuschätzen, wie oft das vorkommt, bei mir in über 20 Jahren AD-Beratung bei weniger als 5% der Kunden.

Hierzu gibt es übrigens eine Abwandlung des AGDlP-Prinzips, das AGUDlP-Prinzip. Hier werden die Globalen Gruppen (Rollen) der einzelnen Domänen zu Universellen Gruppen zusammengefasst, bevor diese dann zu den Berechtigungsgruppen der jeweiligen Domänen hinzugefügt werden.

Warum ist das AGDlP-Prinzip wichtig?

Das AGDlP-Prinzip ist die Grundlage für viele Rollen und Berechtigungskonzepte, die auf dem Active Directory basieren. Da das Active Directory in vielen Umgebungen die zentrale Stelle für die Benutzerauthentifizierung ist, d.h. z.B. VMware Management Umgebungen (z.B. VSphere), Linux Systeme oder Firewalls in Unternehmen verwenden AD Benutzer zur Authentifizierung. Das macht diese Grundlage besonders wichtig, leider ist sie bei vielen IT-Experten in Vergessenheit geraten.

Nun gibt es IT-Leute, die der Meinung sind, dass ein Rollen- und Berechtigungskonzept und damit auch das AGDlP-Prinzip für Sie nicht relevant ist, aber im IT-Grundschutz€ (Stand 2023) steht dazu unter OPS.1.1.1.A2 Festlegung von Rollen und Berechtigungen für den IT-Betrieb: „Für alle betriebenen IT-Komponenten MUSS das jeweilige Rollen- und Berechtigungskonzept auch Rollen und zugehörige Berechtigungen für den IT-Betrieb festlegen. …“. Da dies eine Grundanforderung ist, kommt man nach IT-Grundschutz€ nicht darum herum. Das Thema zieht sich auch durch viele andere Maßnahmen und weitere Grundschutzbausteine. Wer jetzt denkt das ist uninteressant, dem empfehle ich einen Blick in den Artikel „Was ist der deutsche IT-Grundschutz€“ mit besonderem Augenmerk auf NIS2. Ich habe auch gehört, dass einige Cyberversicherungen mittlerweile neben einem IT-Sicherheitskonzept auch ein Rollen- und Berechtigungskonzept verlangen.

Weitere Vorteile des AGDlP-Prinzip

Es gibt noch einige weitere Vorteile, die im täglichen Umgang mit einer AGDlP-Umgebung in der IT helfen:

- Durch die klaren Strukturen können Gruppen einfach geprüft werden und so auch für Auditoren oder IT-Sicherheitsverantwortliche einfach in Dashboards umgesetzt werden. Z.B.:

- Enthalten Domänenlokalen Gruppen Benutzer oder Computer? => Sicherheitsverstoß gegen das Rollen und Berechtigungskonzept

- Berechtigungen direkt einer Globalen Gruppe zugeordnet? => Sicherheitsverstoß gegen das Rollen und Berechtigungskonzept

- Klare Trennung in größeren Umgebungen, bei einer Umgebung mit mehreren Domänen bleiben die Berechtigungsgruppen (Domänen lokal) innerhalb der Domäne. Die ist ein Sicherheitsgewinn bei der Verwaltung und Kontrolle über die Mitglieder, die durch diese Gruppe Berechtigungen erhalten. Diese Mitglieder (Rollengruppen) können aus verschiedenen Domänen sein, wenn eine entsprechende Vertrauensstellung existiert.

- Einfachere Änderung von Tätigkeiten, ohne dass zu wenig oder zu viele Rechte vorhanden sind:

- Der Helpdesk bekommt neue Aufgabe? Einfach die Rollengruppe Helpdesk in die entsprechende Berechtigungsgruppe hinzufügen. Die Benutzer müssen nicht mehr einzeln angepasst werden

- Ein Benutzer wechselt die Abteilung und somit die Rollen? Einfach neue Rollengruppen zuweisen und die Mitgliedschaft in den alten entfernen. Selbst wenn noch Rollen vorhanden bleiben (z.B. Ersthelfer), muss nicht für jede Gruppenmitgliedschaft geprüft werden, ob der Mitarbeitende, die noch benötigt.

- Transparentere Umgebungen, gerade für Audits und Überprüfungen. Jede Rolle hat eine Sammlung von Berechtigungen. Jeder Mitarbeitet hat eine oder mehrere Rollen, somit ist relativ einfach welche Rechte ein Mitarbeitender hat.

Beispiel Anwendung eines Rollen und Berechtigungskonzeptes

Hier ein Beispiel für ein Rollen- und Berechtigungsmodell, das als Ausgangspunkt für ein entsprechendes Rollen- und Berechtigungskonzept dienen kann.

Zuerst werden die Rollen definiert, was braucht jemand mit der Rolle, um die Aufgaben zu erfüllen? Hier einige fiktive Beispiele:

Rolle „Redakteur für InfrastrukturHelden.de“

- Lesenden und Schreibenden Zugriff auf das Projektverzeichnis

- Zugriff als Redakteur auf den InfrastrukturHelden.de WordPress Blog

Rolle „Mitarbeitender am Standort Remagen“

- Lesenden und Schreibenden Zugriff auf das Standort Laufwerk

- Zugang zum WLAN

- Zugriff auf den Drucker

Im nächsten Schritt sind die entsprechenden Berechtigungsgruppen zu suchen oder ggf. anzulegen und zu berechtigen. In diesem Beispiel:

Rolle „Redakteur für InfrastrukturHelden.de“ (OG-PRJ-Infra_Redakteur)

- RG-FIL-IFH_RW

- RG-WEB-IFH_RE

Rolle „Mitarbeitender am Standort Remagen“ (OG-LOC-Remagen)

- RG-FIL-REM_RW

- RG-SEC-REM

- RG-PRN-REM_C

Weitere Tipps für die Erstellung von Rollen und Berechtigungskonzepten

Wenn Sie ein Rollen- und Berechtigungskonzept erstellen möchten, ohne den gesamten IT-Grundschutz€ durchzuarbeiten, finden Sie hier einige Tipps aus der Praxis:

- Erstellen Sie ein klares Namenskonzepte für ihre IT Umgebungen, bei dem Sie auch die Arten der Gruppen unterscheiden können.

- Trennen Sie Benutzerkonten von Administratorkonten. Das bedeutet Ihre IT-Mitarbeiter haben mindestens zwei Benutzerkonten: Eines für die Büroarbeit (Auch keine Lokalen Adminrechte) und eines für die IT Administration

- Lokale Administrative Berechtigungen sind auch Administrative Berechtigungen. Sollten Mitarbeitende Lokale Adminrechte benötigen, erstellen Sie dafür auch einen Administrativen Account

- Vergeben Sie immer möglichst geringe Rechte, auch bei der Servicekonten. Ein Servicekonto braucht keine Domänen-Admin Berechtigung, dann war der Hersteller nur zu faul richtig zu arbeiten. (Da dürfen Sie mich gerne Zitieren!)

- Nutzen Sie Group Managed Service Accounts (GMSA) statt normalen Servicekonten wo möglich

- Unterscheiden Sie bei der Administration in Ebenen, auch wenn das bedeutet das manch IT-Mitarbeiter mit 4 oder mehr Benutzerkonten arbeiten muss. Dies wird auch Administrative Ebenen oder Tiering genannt und ist die Grundlage für weitere Härtungen.

- Ebene 0: Administration auf Domänenebene (Domain-Admin)

- Ebene 1: Administration auf Server / Service Ebene (Server Admin)

- Ebene 2: Administration auf Endgeräte Ebene (Computer Admin)

- Automatisieren Sie das Anlegen von Benutzern, zum Beispiel mit der PowerShell. Ein Beispiel dazu finden Sie im Artikel „Benutzer einfachen anlegen mit PowerShell“

Ich werde bei Gelegenheit einen eigenen Artikel zum Thema Administrative Ebenen bzw. Tiering.

Auswirkungen auf verschiedene Strukturen im Active Directory

Im Active Directory gibt es zwei große Grenzen, die Domäne (englisch: Domain) und die Gesamtstruktur (englisch: Forrest). Jede Domäne befindet sich in genau einer Gesamtstruktur. In jeder Gesamtstruktur gibt es mindestens eine Domäne. Viele sehen die Domäne immer noch als eine harte Sicherheitsgrenze in einer Active Directory Umgebung, aber das ist leider nicht richtig. Die wirkliche Sicherheitsgrenze ist die Gesamtstruktur, innerhalb derer es zwar schwieriger ist, eine andere Domäne zu kompromittieren, aber es ist einfacher, weil ich bereits „innerhalb“ der äußeren Grenze bin. Dementsprechend plane ich für sichere Umgebungen immer „eine Domäne in einer Gesamtstruktur“ auf Englisch „Single Domain / Single Forrest“. Da dies aber nicht in jeder Umgebung machbar oder sinnvoll ist, z.B. bei Firmenzusammenschlüssen, sollte dies im Hinterkopf behalten werden.

Single Domain, Single Forest

In einer solchen Umgebung ist das AGDlP-Prinzip relativ einfach zu implementieren und zu verwalten. Alle Benutzerkonten, globalen und domänenlokalen Gruppen befinden sich innerhalb derselben Domäne und desselben Forests, was die Verwaltung von Berechtigungen und Gruppenmitgliedschaften vereinfacht.

Multidomain-Umgebungen

Die Anwendung des AGDlP-Prinzips in einer Multidomain- oder Multiforest-Umgebung erfordert eine sorgfältigere Planung und Implementierung. Hier kommen zusätzliche Herausforderungen ins Spiel, wie z.B. Vertrauensstellungen zwischen Domänen und die Verwaltung globaler Gruppen über Domänengrenzen hinweg. In solchen Umgebungen ist es besonders wichtig, eine klare Struktur und Namenskonvention für Gruppen festzulegen, um die Übersichtlichkeit und Verwaltbarkeit zu gewährleisten. Die Verwendung von globalen Gruppen kann in Multidomänenumgebungen erforderlich sein, um Benutzer aus verschiedenen Domänen zusammenzufassen, während domänenlokale Gruppen weiterhin für die Zuweisung von Berechtigungen innerhalb einzelner Domänen verwendet werden.

Mein persönliches Fazit

Das AGDlP-Prinzip ist die Grundlage für RBAC und damit auch für Rollen und Berechtigungskonzepte. Leider unterschätzen auch heute noch viele diese einfache Grundlage. Das spiegelt sich leider auch in den mittlerweile sehr Cloud-lastigen Schulungen von Microsoft wieder, aber Microsoft sagt „Das ist der Weg“, gut das manchmal viele Wege zum Ziel führen 😉

Ein Tipp zum Thema Absicherung von Windows Clients / Endgeräten, hier hat das BSI ein paar Hilfestellungen für Sie, schauen Sie sich den Artikel „BSI Sicherheitsempfehlungen für Windows 10“ an.