Seit Windows 7 gibt es mit Microsoft BitLocker eine Festplattenverschlüsselung von Microsoft. In Windows 7 benötigte man noch die Ultimate oder Enterprise Edition, seit Windows 8 reicht die Professional Edition aus. Auch in Windows 10 ist das so. Gerade für Firmen hat BitLocker einige Vorteile gegenüber den anderen Kostenfreien Versionen wie zum Beispiel VeraCrypt.

Eines der großen Vorteile für Firmen, die Wiederherstellungsinformationen können zentral im Microsoft Active Directory gespeichert werden. Dies kann vor allem auch erzwungen werden. Somit ist es für einen Help-Desk einfacher dem Kunden den Entschlüsselungscode mitzuteilen.

Da wir hier für Firmenumgebungen eine Lösung suchen, arbeiten wir hier mit Gruppenrichtlinien (GPO) und Power Shell Skripten.

Voraussetzungen für BitLocker

Die Voraussetzungen für BitLocker in der einfachen Fassung sind sehr einfach. Die Wichtigste ist ein TPM 1.2 oder höher Modul. Auch muss das BIOS oder die UEFI-Firmware „Trusted Computing Group“ (TCG) kompatible sein, diese Bedingung sollte eigentlich jeder Computer für Gewerbliche Zwecke erfüllen.

Das Betriebssystem muss eine Standartpartitionierung, das bedeutet Startpartition und Betriebssystempartition, aufweisen. Ebenso darf die Startfestplatte nicht als Dynamische Disk konfiguriert sein. Denn nur die Betriebssystempartition wird verschlüsselt und auf die Startpartition werden die erforderlichen Komponenten automatisch abgelegt um die Systempartition zur Laufzeit zu entschlüsseln. Die genauen Systemvoraussetzungen finden Sie auch in der Microsoft Dokumentation.

Gruppenrichtlinie für BitLocker mit PIN

Zur besseren pflege der Gruppenrichtlinien empfehle ich die Einrichtung eines zentralen Vorlagenspeichers für Gruppenrichtlinien, den sogenannten „Central Store“. In diesen sollten Sie die aktuellen Windows 10 Gruppenrichtlinienvorlagen kopieren. Diese können sie bei Microsoft kostenfrei herunterladen: „Administrative Templates (.admx) for Windows 10 Fall Creators Update (1709) – Deutsch„.

Für BitLocker verwende ich meistens eine eigene Policy, abhängig von den genauen Anforderungen. In dieser Policy sollten die folgenden Einträge für Windows 10 gesetzt werden:

Computerkonfiguration > Richtlinien > Administrative Vorlagen > Windows-Komponenten > BitLocker-Laufwerksverschlüsselung > Betriebssystemlaufwerke

| Einstellung | Staus | Wert | Eigenschaft | Bemerkung |

| Erweiterte PINs für Systemstart zulassen | Aktiviert | Erlaubt auch nicht Numerische PIN | ||

| Festlegen, wie BitLocker-geschützte Betriebssstemelaufwerke wiederhergestellt werden können | Aktiviert | Datenwiederherstellungs-Agents zulassen | Aktiviert | |

| Speichern von BitLocker-Wiederherstellungsinformationen durch Benutzer konfigurieren: | 48-stelliges Wiederherstellungskennwort zulassen 256-Bit-Wiederherstellungsschlüssel zulassen | |||

| Wiederherstellungsoptionen aus BitLocker-Setup-Assistenten unterdrücken | Aktiviert | |||

| BitLocker-Wiederherstellungsinformationen für Betriebssystemlaufwerke in AD DS speichern | Aktiviert | |||

| Speicherung von BitLocker-Wiederherstellungsinformationen in AD DS konfigurieren: | Wiederherstellungskennwörter und Schlüsselpakete speichern | |||

| BitLocker erst aktivieren, nachdem Wiederherstellungsinformationen für Betriebssystemlaufwerke in AD DS gespeichert wurden | Aktiviert | |||

| Minimale PIN-Länge für Systemstart konfigurieren | Aktiviert | Mindestanzahl von Zeichen: | 6 | Neuer Standard seit Version 1709 |

| Verwendung der BitLocker-Authentifizierung mit erforderlicher Tastatureingabe vor dem Starten auf Slates aktivieren | Aktiviert | Nützlich für Geräte mit abnehmbarer Tastatur | ||

| Zusätzliche Authentifizierung beim Start anfordern | Aktiviert | BitLocker ohne kompatibles TPM zulassen (hierfür ist ein Kennwort oder ein USB-Flashlaufwerk mit Systemstartschlüssel erforderlich) | Deaktiviert | |

| Einstellungen für Computer mit einem TPM: | ||||

| TPM-Start konfigurieren: | TPM nicht zulassen | |||

| TPM-Systemstart-PIN konfigurieren: | Start-PIN bei TPM erforderlich | |||

| TPM-Systemstartschlüssel konfigurieren: | Systemstartschlüssel bei TPM nicht zulassen | |||

| TPM-Systemstartschlüssel und -PIN konfigurieren: | Systemstartschlüssel und PIN bei TPM nicht zulassen |

Jetzt ist der BitLocker für jedes Windows 10 Gerät auf das die GPO wirkt konfiguriert, aber noch nicht aktiviert.

Aktivierung von BitLocker

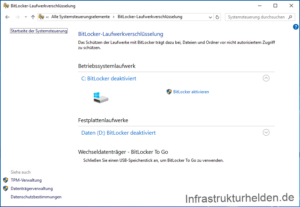

Generell könnte die Aktivierung auch über die GUI (Systemsteuerung > System und Sicherheit > BitLocker verwalten) erfolgen.

Aber gerade für Firmen, wo die Computer meistens nicht von Hand installiert werden, ist ein manueller Schritt ungewollt. Also machen wir das mit der PowerShell

Zuerst wird ein Standard-Pin festgelegt, diesen kann der Nutzer selber ändern, auch ohne Admin Rechte

$Pin = ConvertTo-SecureString "123456" -AsPlainText -Force

Dann fügen wie ein Recovery Password hinzu, und sichern den ins AD

Add-BitlockerKeyProtector -MountPoint $env:SystemDrive -RecoveryPasswordProtector $BLV = Get-BitLockerVolume -MountPoint "C:" Backup-BitLockerKeyProtector -MountPoint "C:" -KeyProtectorId $BLV.KeyProtector[0].KeyProtectorId

Jetzt wird BitLocker mit der PIN aktiviert.

Enable-BitLocker -MountPoint C: -TpmAndPinProtector -Pin $Pin -SkipHardwareTest

Wer möchte das das Skript bis nach der Verschlüsselung weiterläuft, zum Beispiel um bei der Installation des Systems erst die Verschlüsselung abzuschließen, kann die folgende Schleife anfügen.

While ((Get-BitLockerVolume -MountPoint $env:SystemDrive).VolumeStatus -eq "EncryptionInProgress") {

$encPercent = (Get-BitLockerVolume -MountPoint $env:SystemDrive).EncryptionPercentage

Write-Progress -Activity "Encrypting $env:SystemDrive" -PercentComplete $encPercent -Status "$encPercent% complete"

sleep -m 1000

}

Write-Progress -Activity "Encrypting $env:SystemDrive" -Status "Done" -Completed

Nun ist das System Vollständig mit BitLocker und einer PIN geschützt. Wichtiger Hinweis bei Erweiterten PINs oder Passwörtern, das Keyboard Layout im Pre-Boot von BitLocker ist Englisch!