Um von unterwegs ins Unternehmensnetzwerk zu gelangen und auf Unternehmensressourcen zuzugreifen führt selten ein Weg an einem VPN vorbei. Ein Virtuelles-Privates-Netzwerk ist eine der Einwahl und Verbindungsmöglichkeiten eines Remote-Access-Servers (RAS). Da heute Modem und ISDN Einwahlverbindungen eher ausgestorben sind, werden dieses Systeme fas nur noch für VPN-Einwahlen genutzt. In der heutigen Zeit werden dafür auch gerne integrierte Lösungen der Firewall Anbieter wie Juniper, Cisco, Unfiy und Co. genutzt.

Es ist eine Aktualisierte Version für die Einrichtung ein VPN / RAS Server auf Windows Server 2022 verfügbar. Auch ist eine neue Anleitung für die Einrichtung von SSTP mit Let’s Encrypt Zertifikaten verfügbar.

Manche fragen sich, der Niesen hat doch was entsprechendes zu Hause, warum fängt der jetzt wieder mit einem Windows Server dafür an? Lieblingsantwort: Weil ich es kann. Nein, Spaß bei Seite. Der wahre Grund ist, dass sich die Windows Lösung besser in den Client integrieren lässt. Auch ist die Lösung von Unify etwas aufwändiger zu integrieren und unterstützt nur eine Methode. Ich wollte verschiedene Protokolle zur Auswahl haben.

Als Basis für meine Installation nehme ich eine VM mit 2 vCpu und 4 GB Ram, für die wenigen VPN Verbindungen, die hier benötigt werden reicht das vollkommen aus.

Hier noch eine Warnung zur Sicherheit

Dies ist für meine Testumgebung gedacht, entsprechend sind die Sicherheitsanforderungen nicht so hoch wie bei einem RAS Server für Unternehmen. Für Unternehmen empfehle ich einen gehärteten Reverse Proxy in einer DMZ, zum Beispiel einen Kemp Loadmaster der noch etwas Sicherheit mitbringt. Auch sollte über eine Mehrfaktor Authentifizierung nachgedacht werden.

Auch sollte man sich im Vorfeld etwas Gedanken über den Aufbau machen. RAS Implementation gibt es von ganz einfach bis hoch Komplex. Wichtig ist hier das für Sie passende zu finden.

Betriebssystem Installation

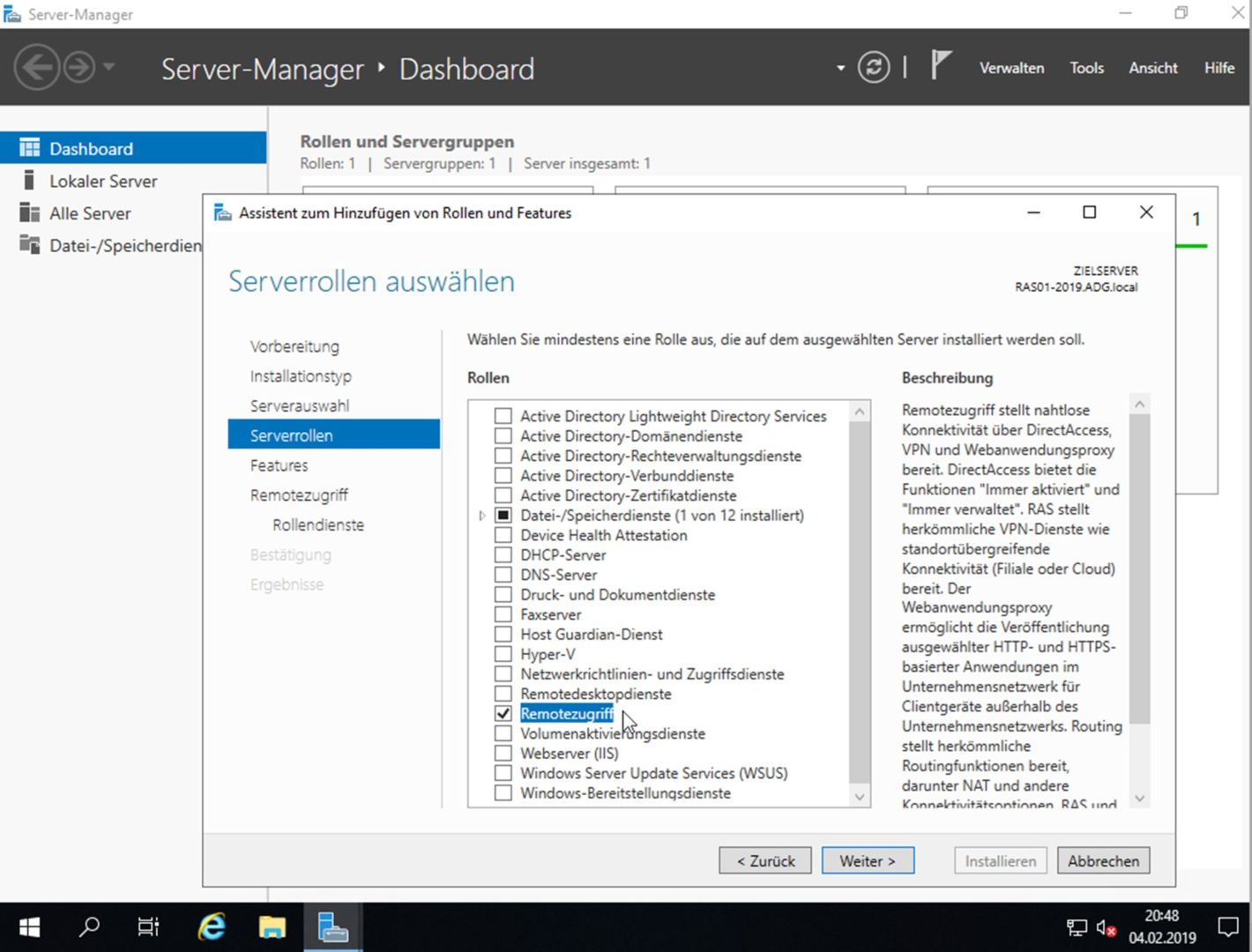

Nach der Installation von Windows Server 2019 sollte das System erstmal mit den aktuellen Updates versorgt werden. Dach starten wir mit der Installation der Serverrolle „Remotezugriff“, dahinter verbergen sich nicht nur die RAS Dienste mit VPN-Protokollen wie PPTP, DirectAccess, SSTP und L2TP/Ipsec, sondern auch ein Reverse Proxy für Webanwendungen oder einen Routingservice.

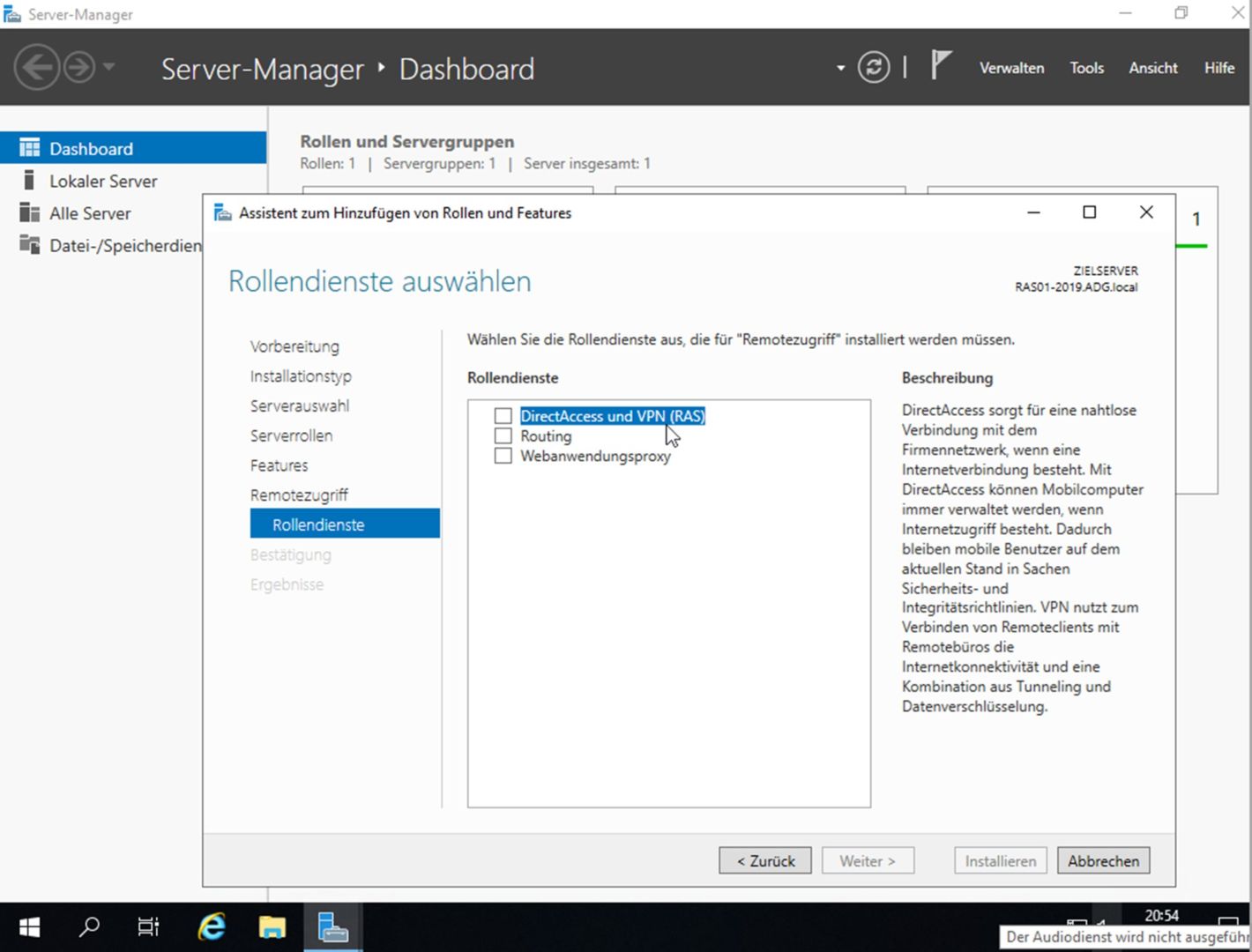

Welche der 3 Funktionsarten Sie nutzen wollen, müssen Sie bei den Rollendiensten auswählen. Wählen Sie hier „DirectAccess und VPN (RAS)“

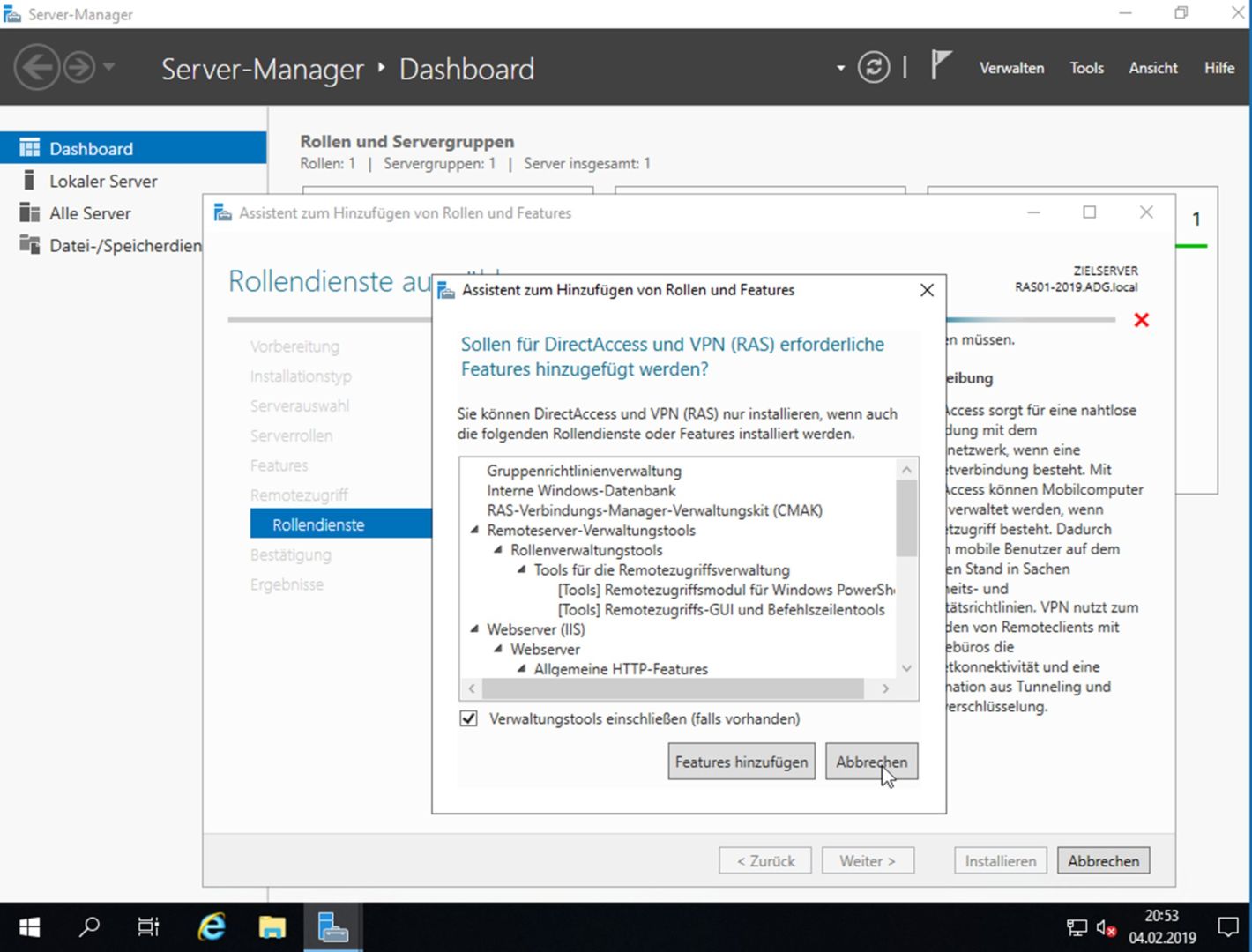

Nach der Auswahl werden Ihnen die benötigten Abhängigkeiten angezeigt. Bestätigen Sie diese.

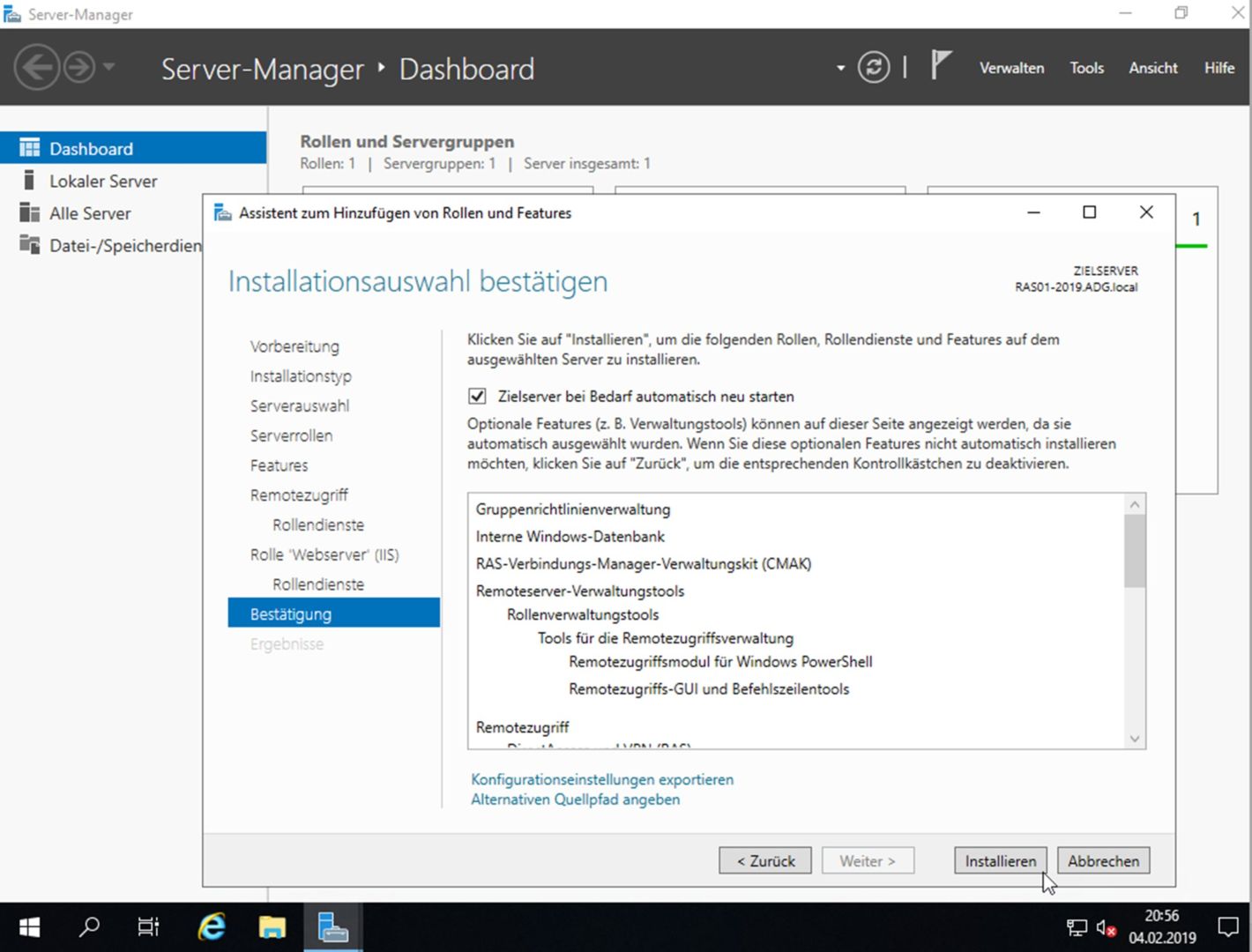

Weitere Konfiguration müssen für eine einfache Installation nicht vorgenommen werden.

Starten Sie die Installation und starten den Server ggf. neu. Ein Neustart sollte eigentlich nicht erforderlich sein.

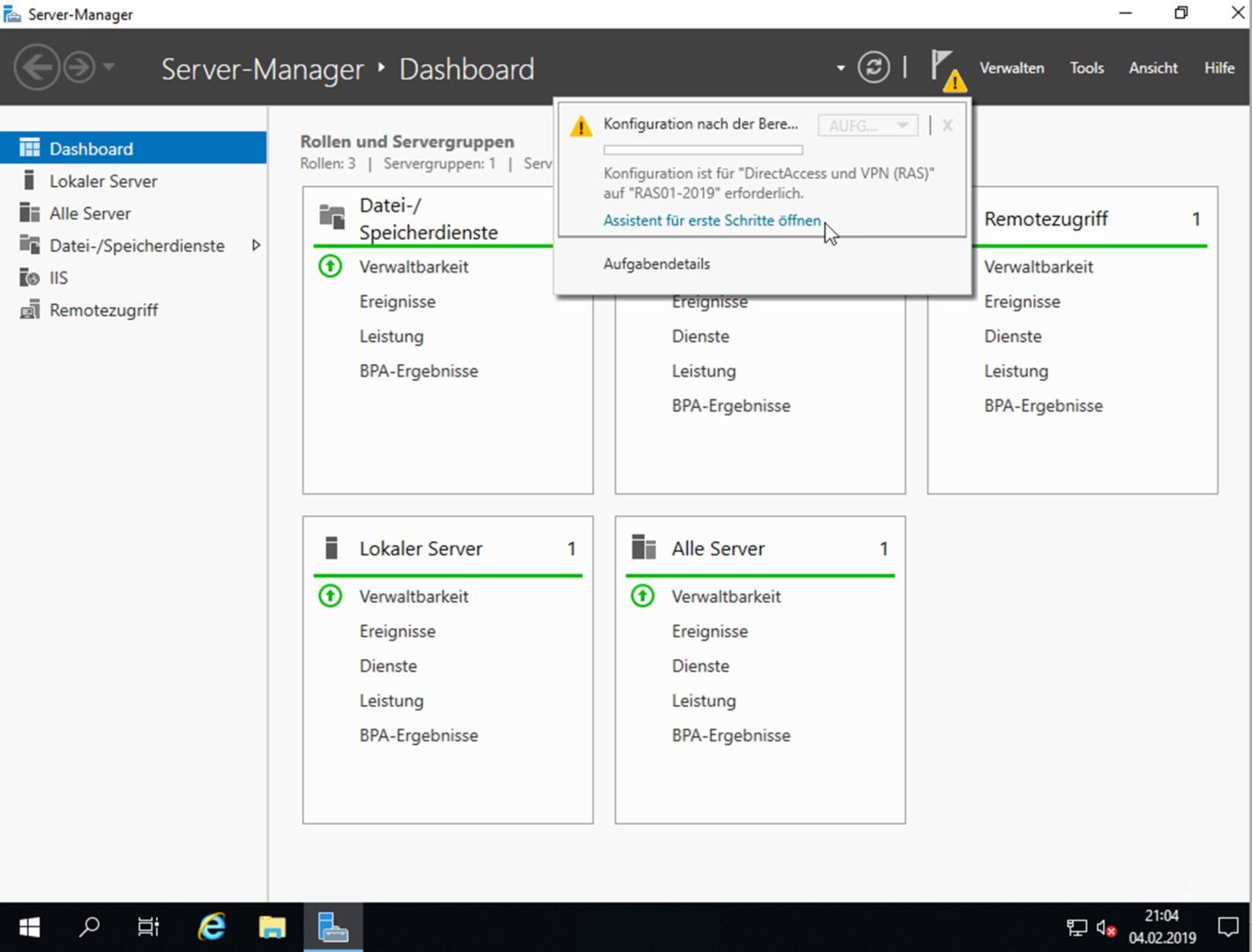

Nach der Installation der Rollen, muss der „Assistent für erste Schritte“ ausgeführt werden.

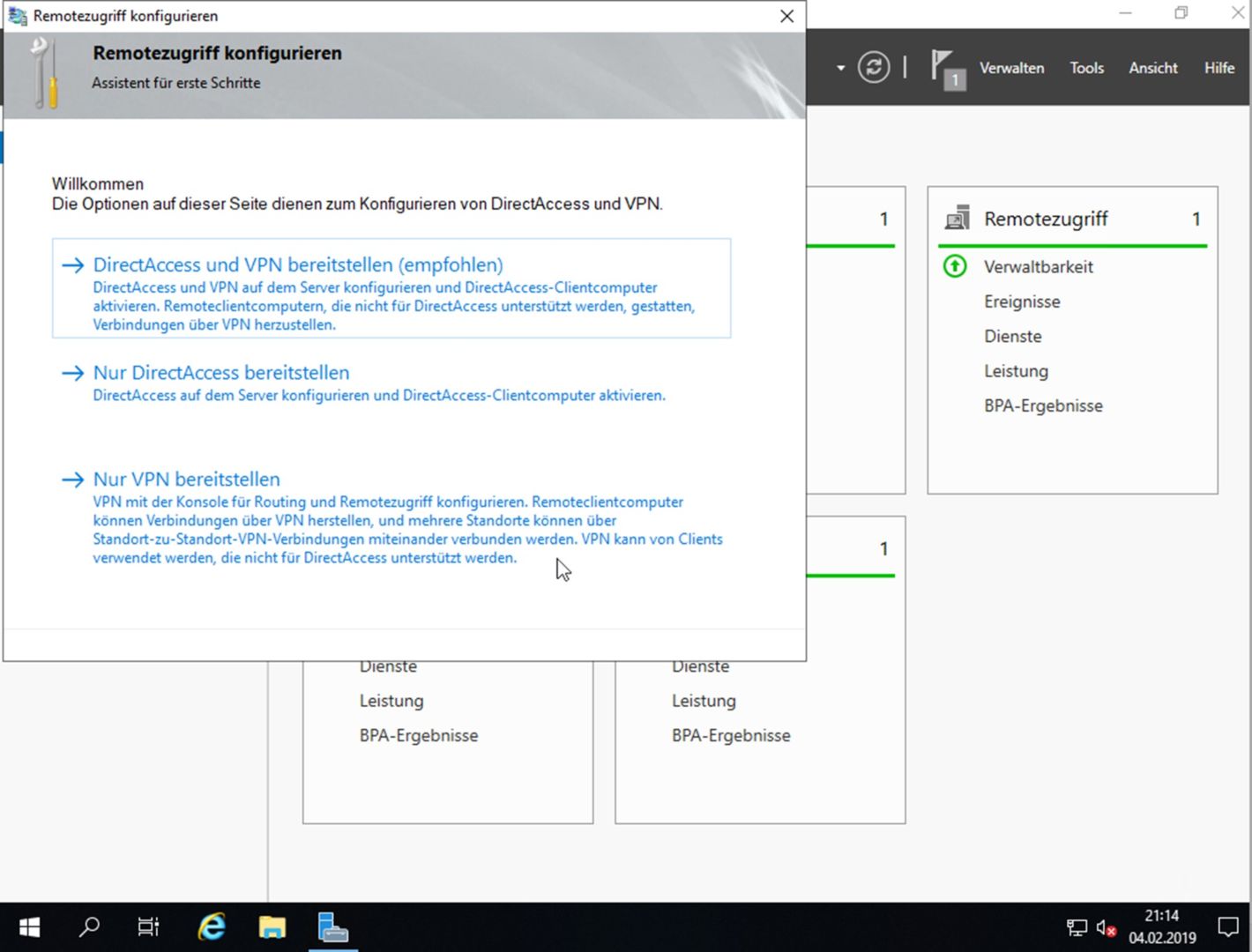

Für die meisten Szenarien ist eine VPN Verbindung vollkommen ausreichend. Hinzukommt, das DirectAccess auch IPv6 Abhängigkeiten mitbringt. Also kümmern wir uns hier erstmal nur um VPN.

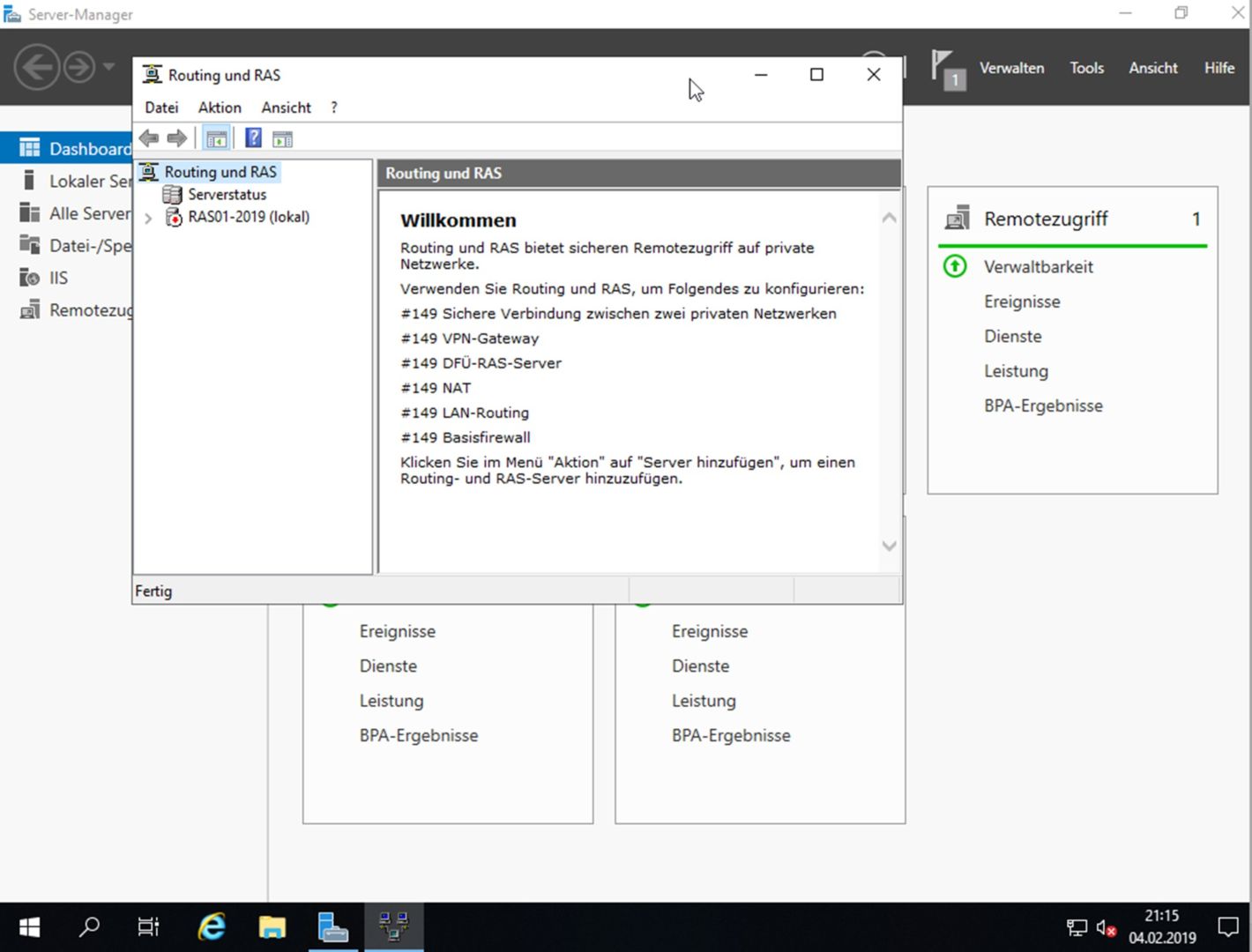

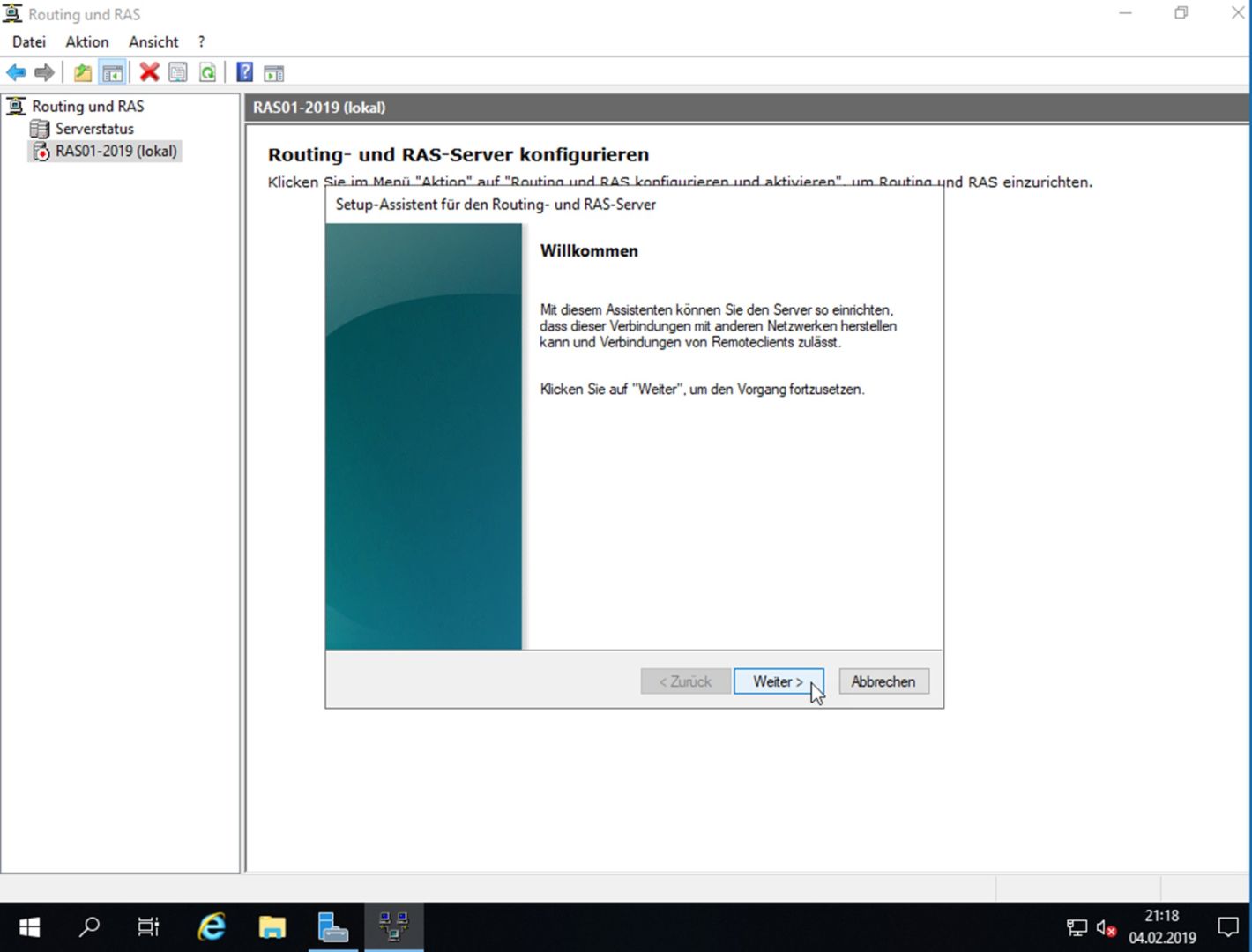

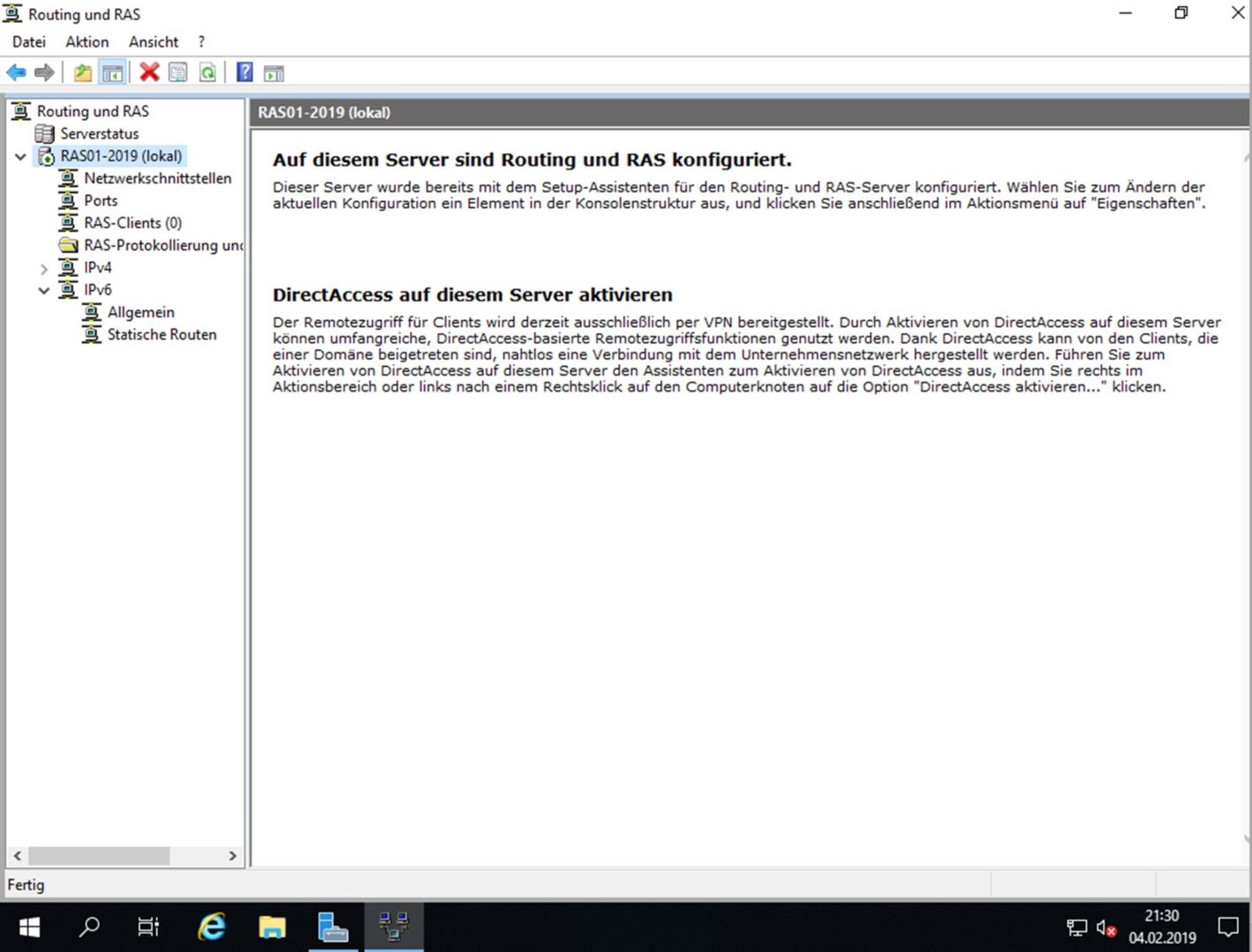

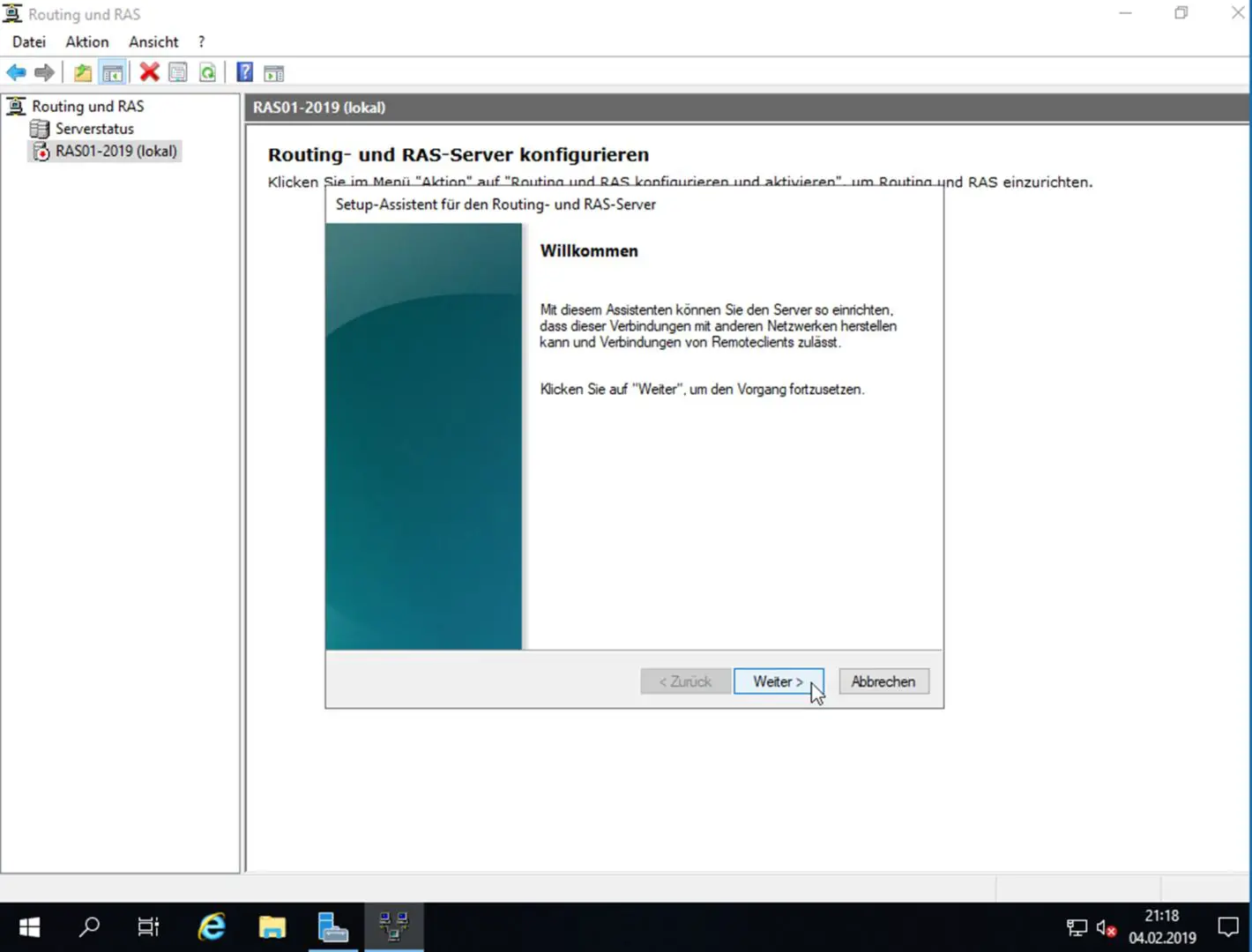

Es öffnet sich die Konsole „Routing und RAS“ die sich gefühlt sein Windows Server 2008 nicht mehr geändert hat.

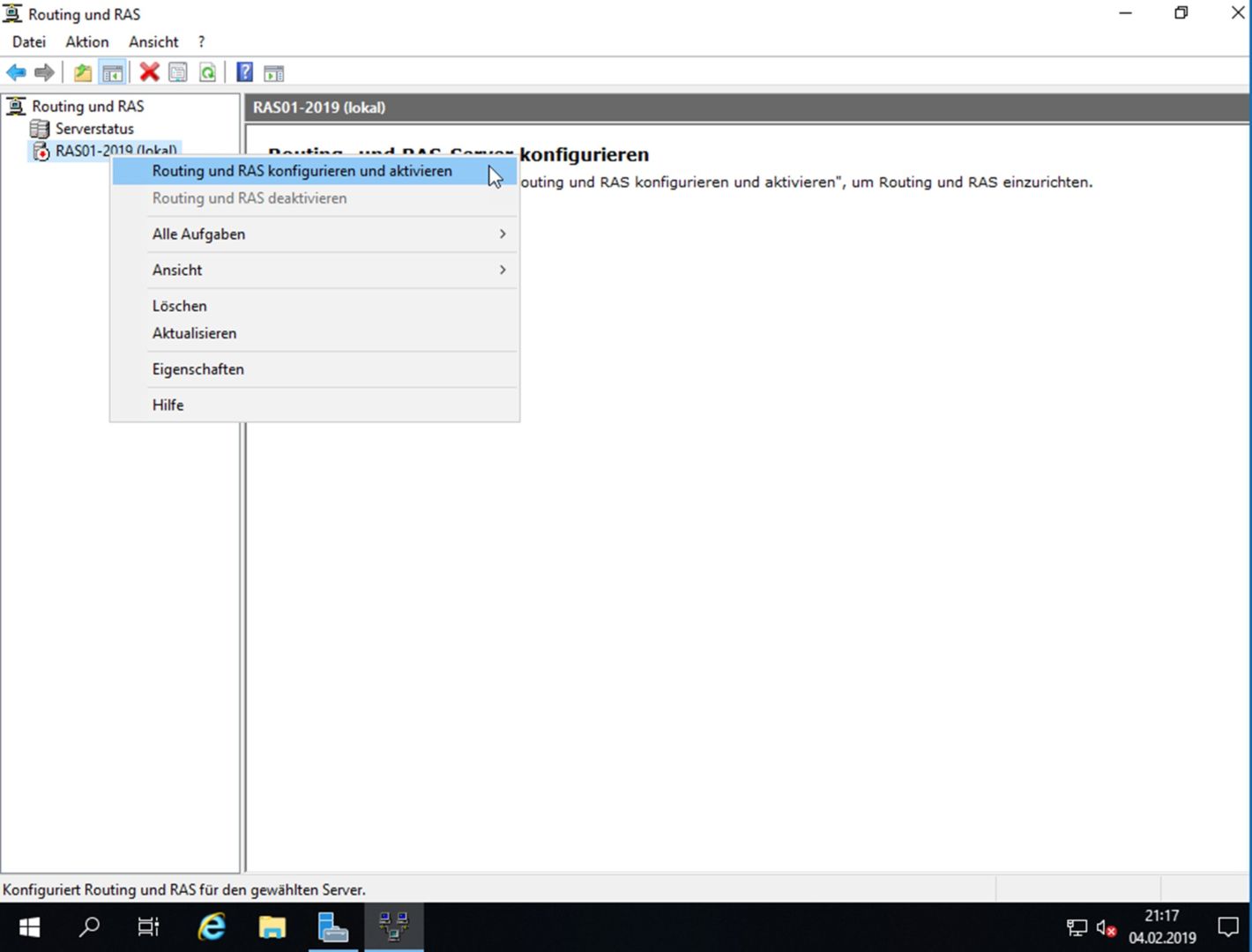

Klicken Sie mit der rechten Maustaste auf dem Server und wählen Sie „Routing und RAS konfigurieren und aktivieren“

Klicken Sie im Setup-Assistent auf „Weiter“

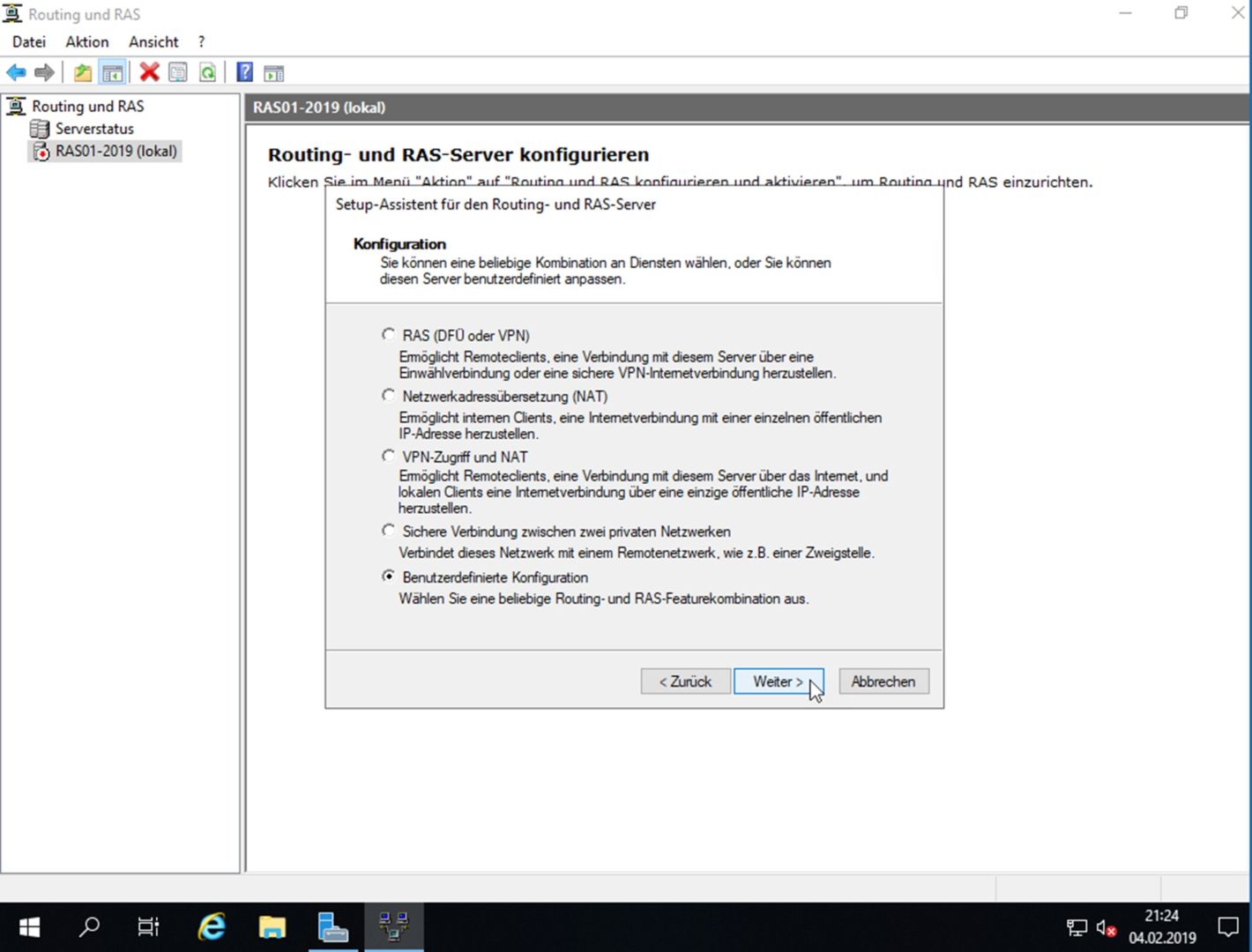

Im Nächsten Schritt müssen Sie genauer spezifizieren welches Szenario Sie einrichten möchten. Als nächstes wähle ich die „Benutzerdefinierte Konfiguration“, da „RAS (DFÜ oder VPN)“ bestimmte Voraussetzungen erwartet, die wir nicht benötigen.

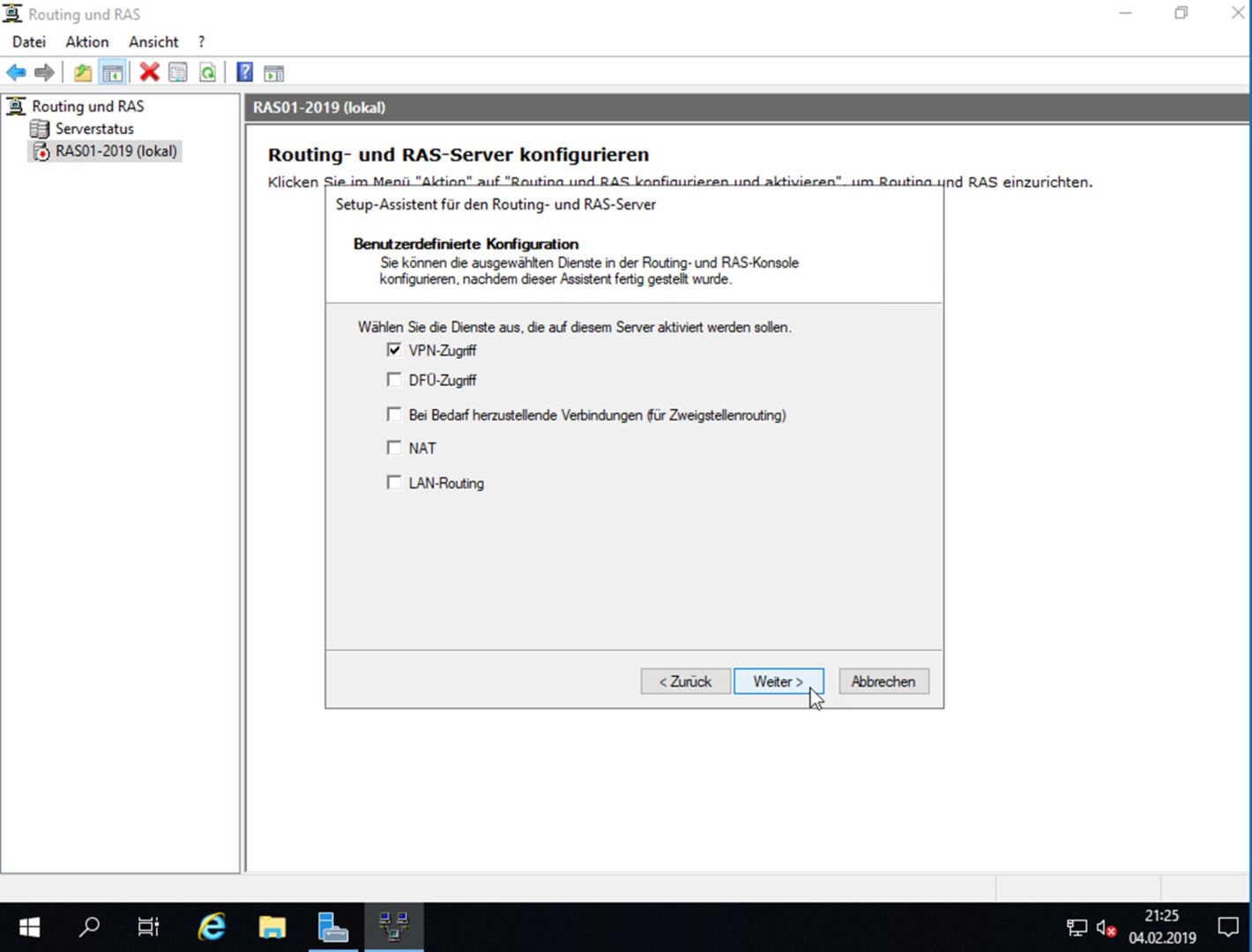

In nächsten Schritt wählen Sie „VPN-Zugriff“

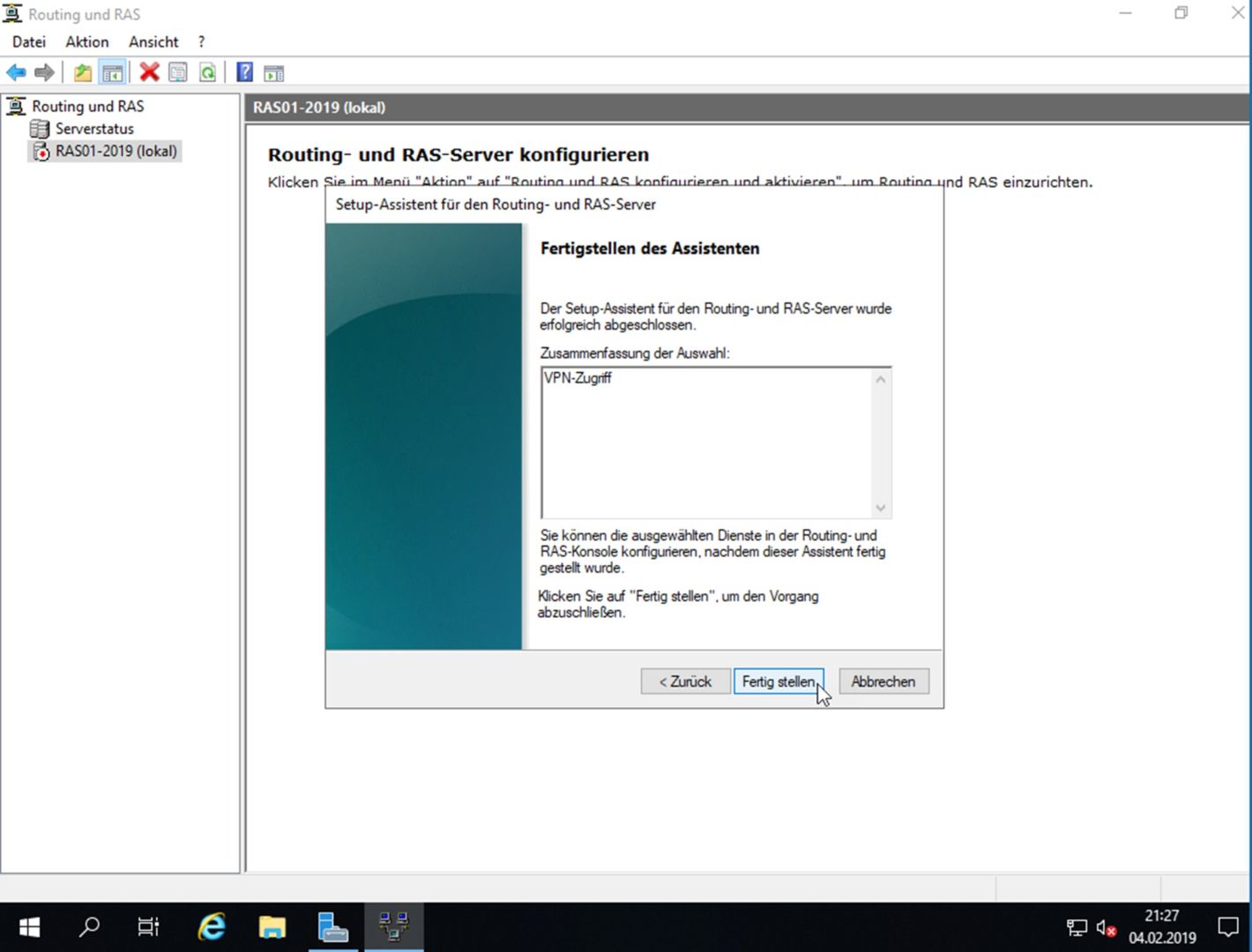

Im nächsten Schritt stellen Sie die Konfigurationsauswahl fertig.

Bestätigen Sie die Meldung zum Start des Dienstes.

Im Anschluss können die VPN-Protokolle konfiguriert werden.

Konfiguration der VPN-Protokolle

Unterstützte Protokolle

- PPTP (Point-to-Point Tunneling Protocol) die erste Implementierung in Windows NT 4.0 erfolgte. Die Kommunikation erfolgt über Port 1723 TCP und das Protokoll 47 GRE. PPTP ist weit verbreitet, heute aber nicht mehr sicher genug, siehe auch Microsoft-Sicherheitsempfehlung 2743314.

- L2TP (Layer 2 Tunneling Protocol) das bei Microsoft zusammen mit IPsec eingesetzt wird. Die Kommunikation erfolgt über Port 1701 TCP und 500 UDP.

- IKEv2 (eigentlich „Internet Key Exchange V 2“, hier aber ein Synonym für IPsec, IP Security). Die Kommunikation erfolgt über Port 500 und 4500 UDP.

- SSTP (Secure Socket Tunneling Protocol), ein Microsoft eigenes Protokoll, das auf Port 443 TCP basiert. Somit kommt es durch eigentlich alle Firewalls, solange der HTTPS Tunnel nicht aufgebrochen wird. Dies mag das Protokoll gar nicht. Nachteil: nur auf Microsoft Geräten verfügbar.

Auswahl der Protokolle

Bei der Auswahl der Protokolle kommt es auf Verschiedene Faktoren an. Jedes Protokoll hat Stärken und Schwächen.

SSTP ist für mich persönlich am besten, dass es fas überall funktioniert. Auch in kostenlosen Hotel WLANs, die VPN eigentlich nur im Kostenpflichtigen WiFi erlauben. Der Nachteil ist, ich brauche ein gültiges Zertifikat von einer Vertrauten CA mit öffentlicher Revokation List. Damit scheiden die meisten internen Zertifizierungsstellen aus, denn diese haben keine Öffentlichen Speerlisten. Alternativ kann auch ein Regkey im Client gesetzt werden, das dies ignoriert wird. Auch wird SSTP nur von Microsoft Betriebssystem unterstützt.

PPTP ist für die meisten zu Unsicher, wird aber von fast allen Endgeräten unterstützt.

L2TP ist je nach der Konfiguration mit den meisten Geräten Kompatible. Aber in dieser Konfiguration steckt die Tücke.

Das selbe gilt für IKEv2 / IPsec, je nach Art der Authentifizierung ist hier einiges an Arbeit zu tun.

Grundkonfiguration der Protokoll Ports

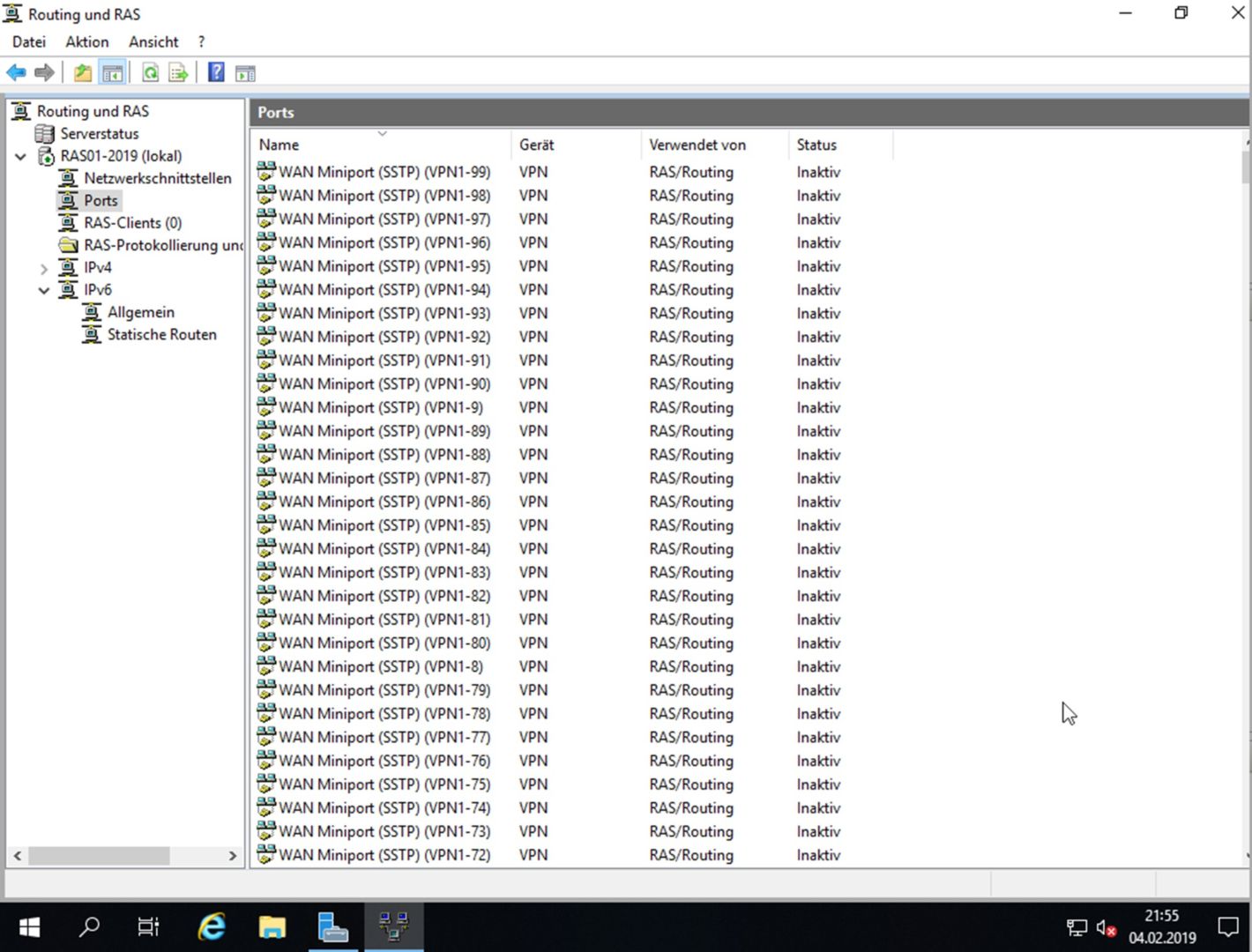

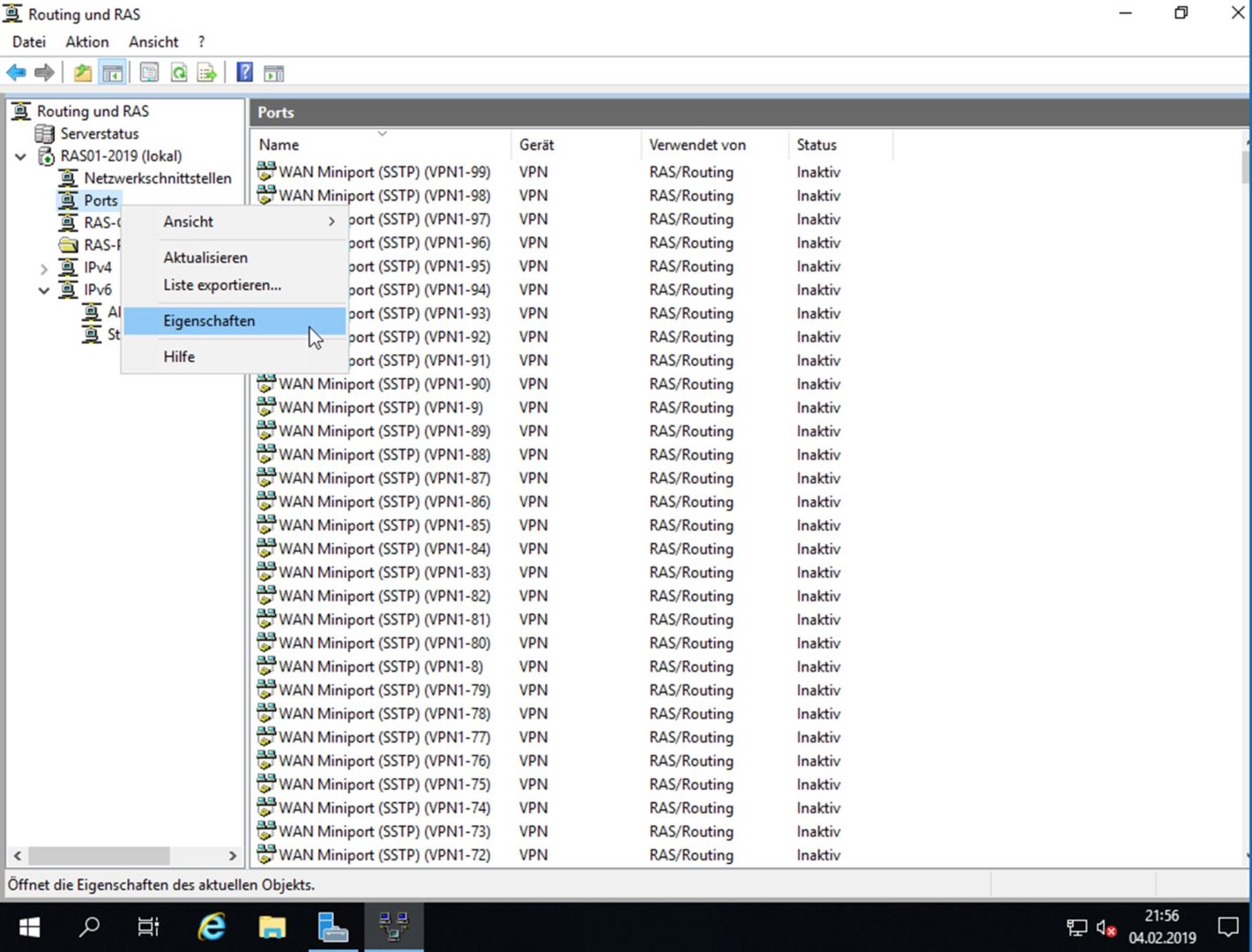

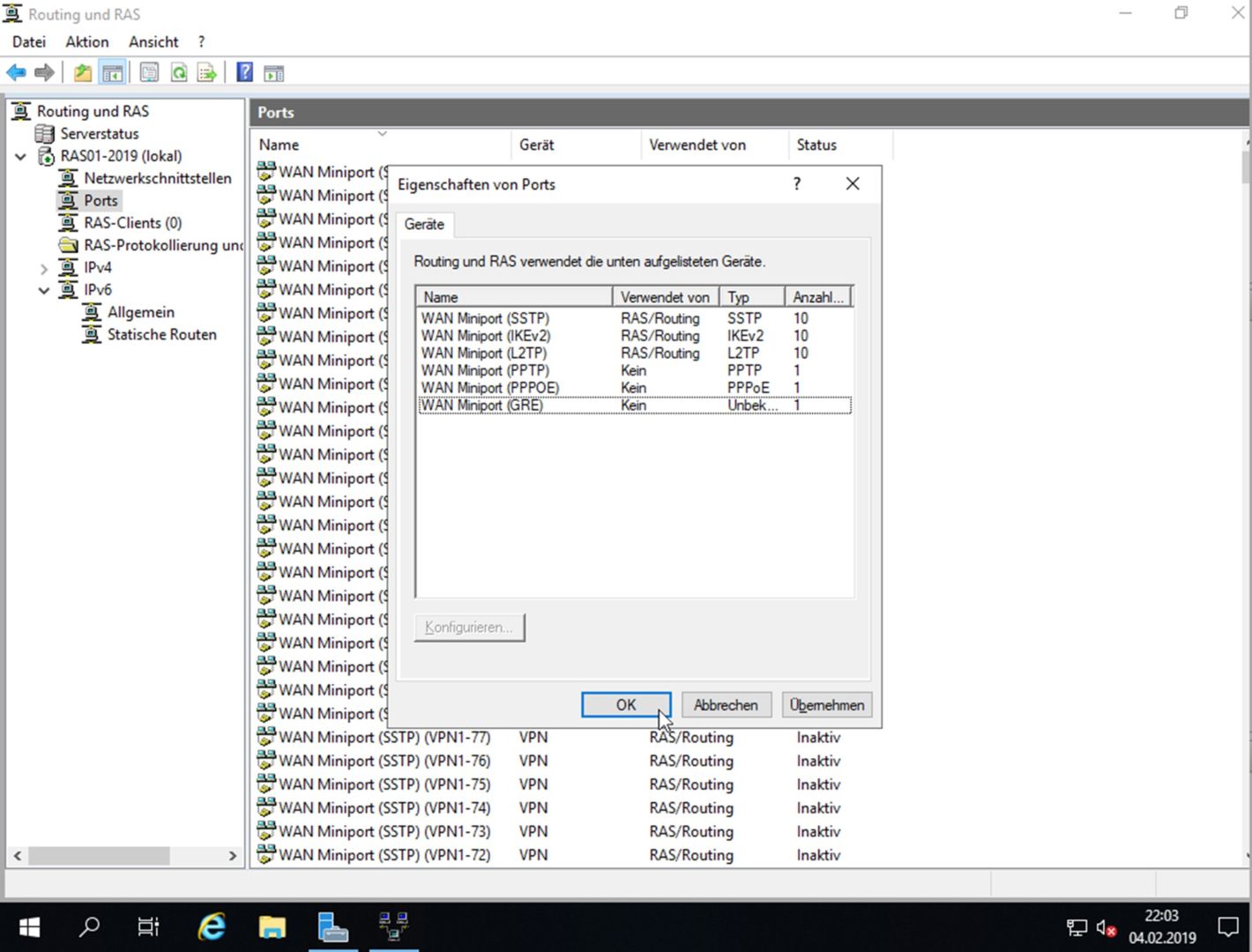

Der Assistent hat erstmal für jedes Protokoll 128 Ports erstellt, außer für PPPoE, da nur eines. Anhängig von der Auswahl der Protokolle und der zu erwartenden Verbindungen würde ich nicht benutzte Ports abschalten.

Klicken Sie dazu mit der rechten Maustaste auf „Ports“ und wählen „Eigenschaften“

In meinen Fall schalte ich die nichtbenötigten Protokolle ab und reduziere dafür die Ports auf 1. Für die Benötigten Protokolle stelle ich die Zahl der Ports auf 10, das reicht für mich.

Konfiguration der IP-Adressbereiche

Die Clients, die sich Remote verbinden benötigen eine Private IP Adresse. Dafür kann der DHCP Server im Netz genutzt werden, oder ein Statischer Bereich vergeben werden. Dieser wird das vom RAS Server verwaltet.

Konfiguration der Firewall

Da bei mir der RAS Server nicht in der DMZ steht, und keine Öffentliche IP Adresse hat, muss auf der Firewall noch für die Ports der gewählten Protokolle eine Portweiterleitung eingerichtet werden. Wichtig ist, dazu sollte der RAS-Server eine Statische IP-Adresse oder eine DHCP Reservierung haben.

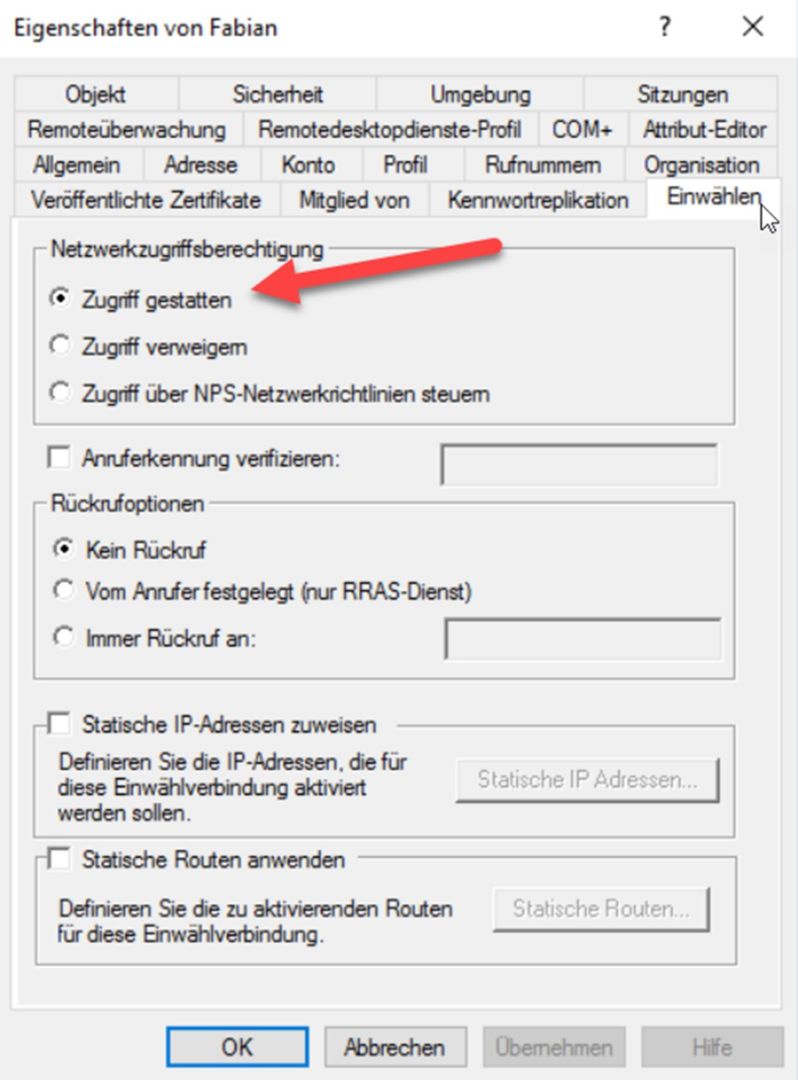

Zuweisen der Rechte für Benutzer

Damit die Benutzer auch den VPN Server benutzen können, müssen eventuell einige Rechte zugewiesen werden. Wer möchte kann es auch deutlich granularer über NPS Richtlinien gestalten.

Schreibe einen Kommentar