Dies ist der zweite Teil der Artikelserie „Windows Systeme absichern mit dem „Enhanced Mitigation Experience Toolkit““, hier geht es zu Teil 1.

Einrichtung von EMET über Gruppenrichtlinien

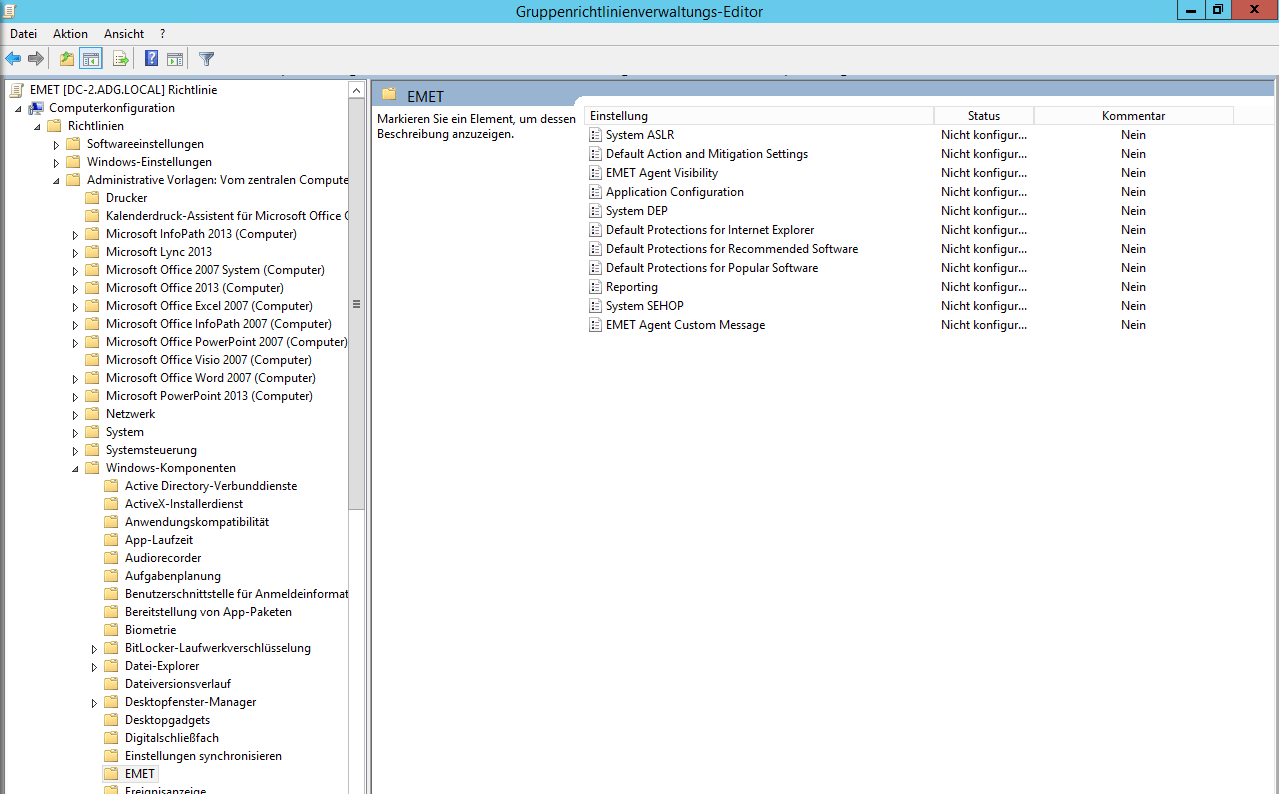

Wie fast jedes Programm von Microsoft kann EMET über Gruppenrichtlinien gesteuert werden. Die erforderlichen Gruppenrichtlinien-Templates liegen nach der Installation von EMET im Unterordner des Installationsverzeichnisses „Deployment\Group Policy Files“.

Nach dem Import der Gruppenrichtlinien Vorlagen in den Vorlagenspeicher stehen die Administrativen Vorlagen zur Verfügung.

Verteilung von EMET per GPO

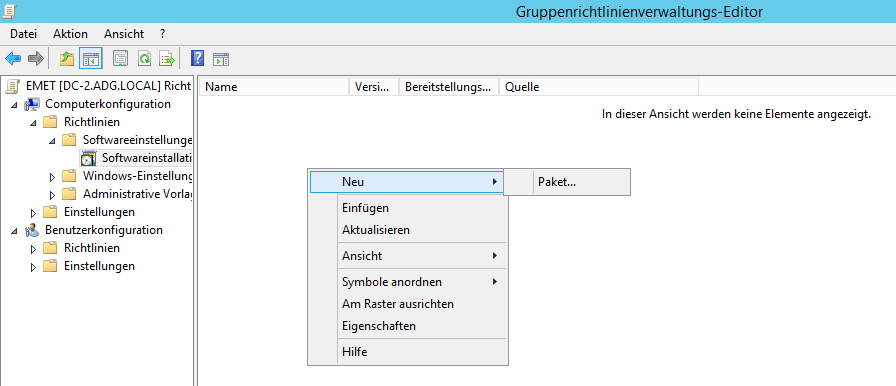

Normalerweise rate ich allen immer von Softwareverteilung per Gruppenrichtlinien ab. Wer es trotzdem machen möchte, kann dies mit EMET machen. Die Verteilung erfolgt wie bei Gruppenrichtlinien üblich.

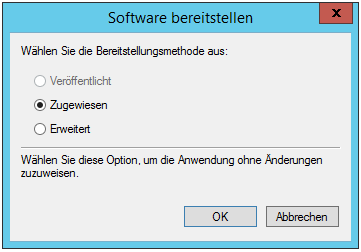

Sinnvoll sind natürlich nur Computerkonfiguration, und somit eine Zugewiesene Bereitstellung.

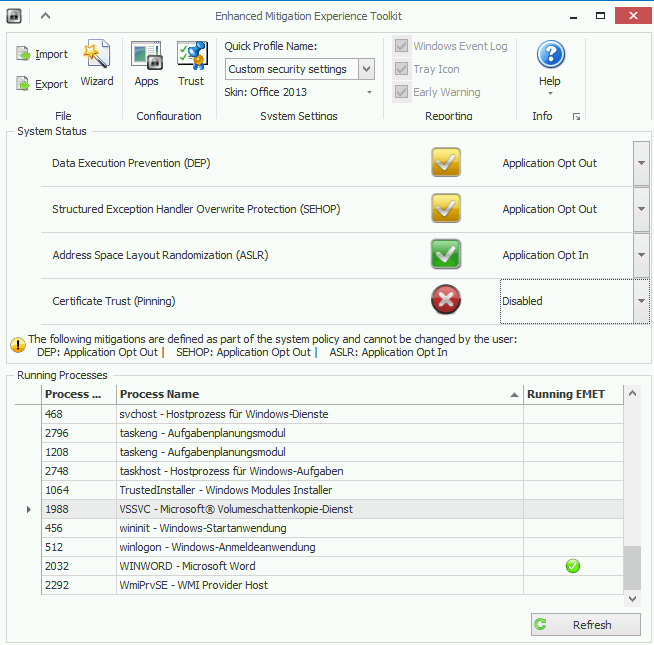

Nach der Anwendung der Gruppenrichtlinien sollte der Computer optimaler Weise neugestartet werden um die Installation abzuschließen. Nach dem Neustart ist EMET installiert und konfiguriert. Wichtig ist das manche Änderungen an der Konfiguration einen Neustart Voraussetzen, bei größeren Änderungen also daran denken.

Die Konfiguration von „Certificate Trust (Pinning)“ über GPO wird noch nicht Unterstützt. Auch werden die Applikationen die über die GPO konfiguriert werden nicht in der EMET Gui angezeigt.

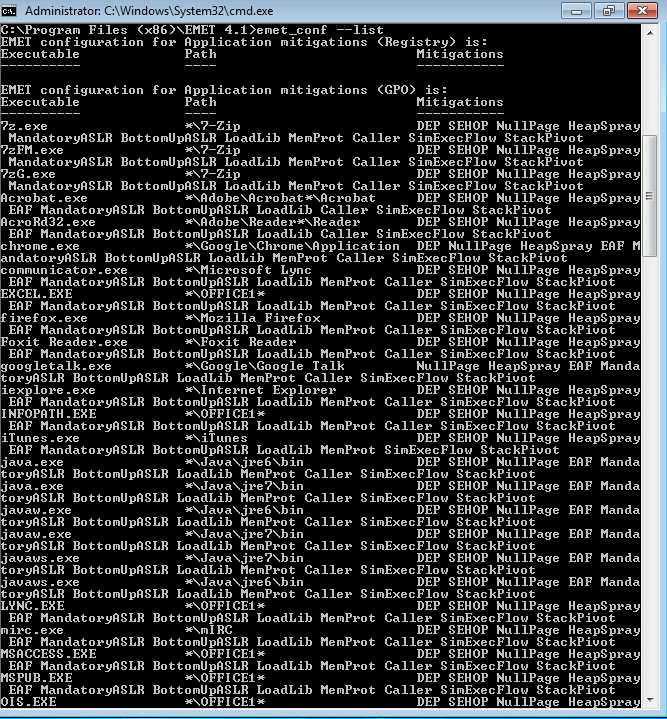

Um die Einstellungen der Gruppenrichtlinien zu überprüfen, hilft er Befehl „EMET_conf –list“. EMET_conf kann übrigens auch genutzt werden um Regeln für Anwendungen innerhalb von Skripten zu setzen. Das ist gerade für manche Softwareverteilungen eine interessante Möglichkeit dem Installationsskript direkt die EMET Konfiguration mitzugeben.

Hinzufügen von Programmeinstellungen

Um Programme zu EMET hinzuzufügen gibt es verschiedene Wege. Neben der lokalen Konfiguration über die GUI oder die lokale Konfiguration mit „EMET_conf“ für Skripte, gibt es noch den zentralen Weg über Gruppenrichtlinien. Ich persönlich bevorzuge normalerweise den Weg über Gruppenrichtlinien. Natürlich sollte man vorher die Programme getestet haben und die entsprechende Konfiguration ausprobiert haben. Mehr dazu im letzten Kapitel.

Hinzufügen von eigenen Programmeinstellungen per GPO (Theorie)

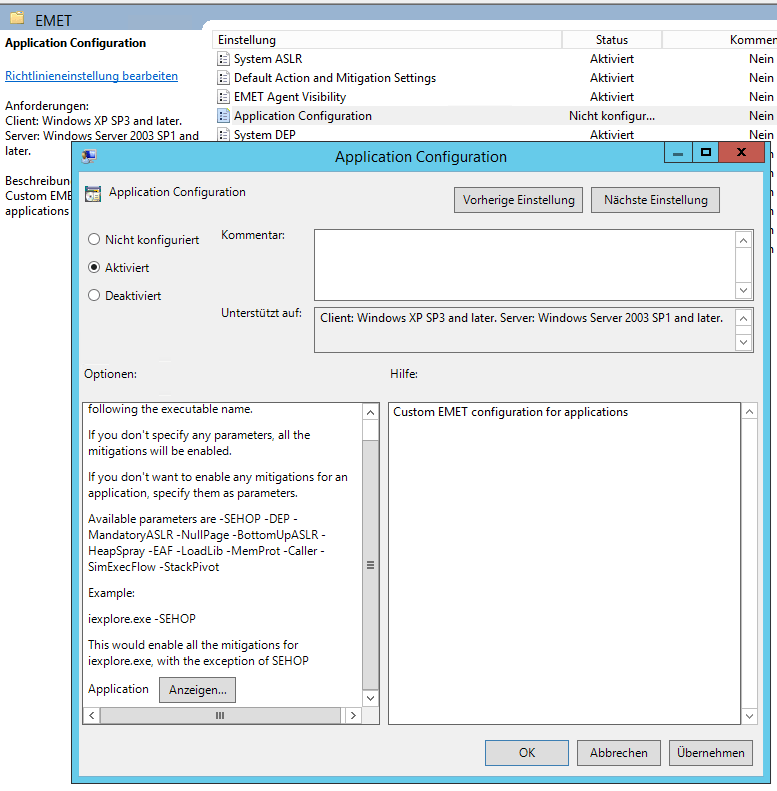

Um ein Programm zu Richtlinie hinzuzufügen, muss der Punkt „Application Configuration“ bearbeitet werden

Unter Anzeigen erscheint eine Liste in der jedes Programm in eine eigene Zeile eingetragen werden muss. Als Parameter werden die zu deaktivierenden Schutzmechanismen für das Programm mit einem „-“ eingetragen.

Das Problem ist nur das diese Einstellungen unter EMET 4.1 nicht funktionieren (Getestet auf Windows 7€ und Windows 8.1, jeweils aktueller Patchstand), alle anderen Einstellungen in den Gruppenrichtlinien funktionieren aber.

Hinzufügen von eigenen Programmeinstellungen per Skript

Um per Script EMET zu konfigurieren, kann wieder das „EMET_conf“ Programm im EMET Programmverzeichnis genutzt werden. Zum Beispiel für SnagIT€ (5 Zeilen):

cd "\Program Files (x86)\EMET 4.1\" EMET_conf --set "*\Snagit€ 11\Snagit32.exe" -Caller EMET_conf --set "*\Snagit€ 11\snagiteditor.exe" -Caller EMET_conf --set "*\Snagit€ 11\snagpriv.exe" -Caller EMET_conf --set "*\Snagit 11\TSChelp.exe" -Caller

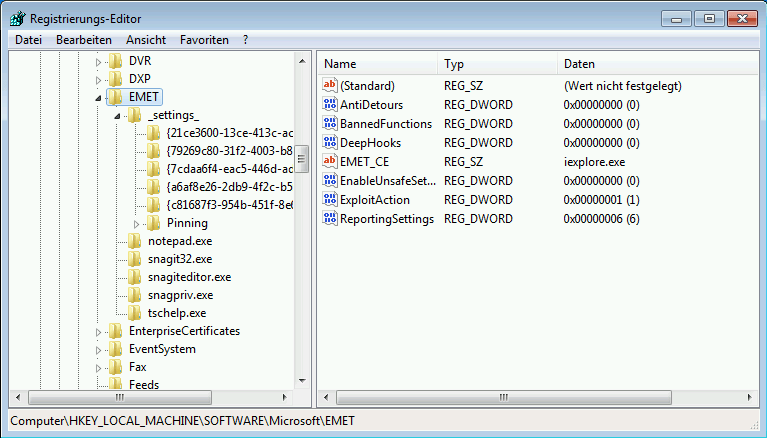

Die Befehle müssen auf jedem Client ausgeführt werden, mögliche Lösungen wären ein geplanter Task das beim Systemstart ein Skript von einer Freigabe zieht. Alternativ können auch nach dem setzten in der EMET GUI die Registry-Schlüssel in eine Gruppenrichtlinie übernommen werden.

Testen von Programmen

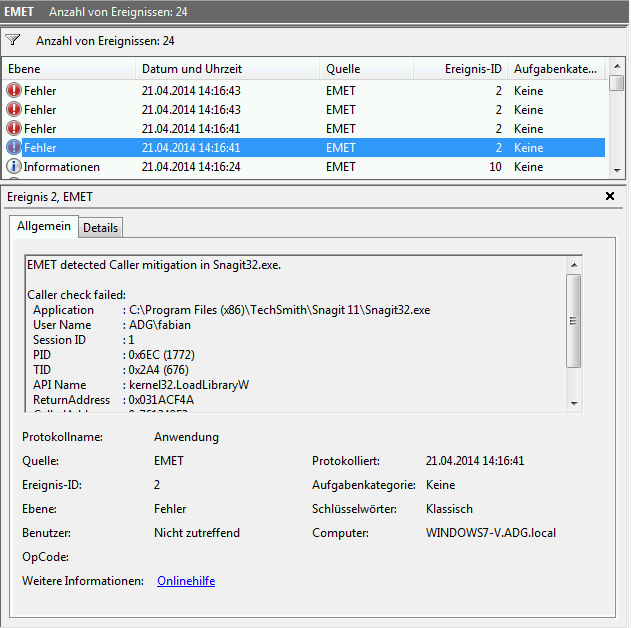

Für das Testen von neuen Programmen gibt es extra einen Audit Modus. In diesem Modus protokolliert EMET wenn normalerweise etwas geblockt würde. Durch diesen Mechanismus kann man erstmal alle Schutzmethoden aktivieren und das Programm testen. Anschließend muss nur im Eventlog nachgeschaut werden, welcher Schutz bei dem Programm ausgelöst hätte.

Wichtig ist, nach einer Konfigurationsänderung in EMET, muss das zu testende Programm neu gestartet werden.

Wenn sie eh schon für eine Softwareverteilung Pakete schnüren, installieren Sie auf dem Rechner EMET und testen die Applikationen im Audit Modus. Wenn Sie die richtigen Einstellungen haben, sollten keine neuen Einträge im Eventlog erscheinen.